Announcements, Azure Defender, Security, Storage

Microsoft 脅威インテリジェンスを活用した Azure Defender for Storage

Posted on

6 min read

このブログ投稿は、シニアデータ科学者、ロイ・レビンと共同で作成されました

自宅で作業する現実に伴い、ホーム ネットワーク全体で企業データにアクセスする人やデバイスが増えています。これにより、サイバー攻撃のリスクが高く、適切なデータ保護の重要性が高まります。攻撃者が最も標的にしているリソースの 1 つは、重要なビジネス データと機密情報を保持できるデータ ストレージです。

Azure のお客様がストレージ環境をより適切に保護できるように、 Azure Security Center には Azure Defender for Storage が用意 されています。Azure Defender for Storage は、通常とは異なる、有害な可能性のあるストレージ アカウントへのアクセスや悪用を試みた場合にアラートを生成します。

Azure Defender for Storage の新機能

すべての Microsoft セキュリティ製品と同様に、Azure Defender for Storage のお客様は、Microsoft 脅威インテリジェンスを利用して攻撃を検出して検出します。Microsoft は、セキュリティ エコシステムの全体像を把握するために、数十億ものシグナルを把握しています。これらの共有シグナルと脅威インテリジェンスは、Microsoft 製品を強化し、コンテキスト、関連性、優先順位管理を提供して、セキュリティ チームの効率的な行動を支援できるようにします。

これらの機能に基づいて、Azure Defender for Storage は、次のような悪意のあるアクティビティの検出時にも顧客にアラートを送信するようになりました。

- 潜在的なマルウェアのアップロード (ハッシュ 評判分析を使用)。

- ストレージ アカウントで ホストされているフィッシング キャンペーン。

- TOR 出口ノードなどの疑わしい IP アドレスからのアクセス。

さらに、Microsoft 脅威インテリジェンスの高度な機能を活用することで、現在 の Azure Defender for Storage アラートと将来の検出を強化できます。

Azure Defender for Storage のメリットを得るために、サブスクリプションまたはストレージ アカウントで簡単に構成し、30 日間の試用版を今すぐ開始できます。

クラウド データ ストアに対するサイバー攻撃が増加しています

今日では、PaaS データ サービスを使用して、重要なビジネス データ資産をクラウドに配置する組織が増えています。Azure Storage は、これらのサービスの中で最も広く使用されているサービスの 1 つです。組織が取得および分析するデータの量は増加する速度で増加し続け、重要なビジネス上の意思決定を導く上でデータがますます重要になっています。

このような使用の増加に伴い、サイバー攻撃やデータ侵害のリスクも高まっています。特に、ビジネスクリティカルなデータや機密情報に対しては増加しています。サイバー インシデントにより、組織はお金、データ、生産性、消費者の信頼を失います。データ侵害の平均総コストは 386 万ドルです。平均すると、侵害の特定と封じ込めには 280 日かかり、サイバー攻撃の 17% にはマルウェアが含まれます。

世界中の組織がこれらの脅威に対する保護、検出、迅速な対応メカニズムを必要としていることは明らかです。しかし、平均して、侵入と検出の間に99日以上が経過します。これは、フロントドアを4ヶ月以上開いたままにするようなものです。そのため、適切な脅威インテリジェンスと検出が必要です。

Azure Defender for Storage の脅威検出の強化

1. マルウェアや悪意のあるコンテンツのアップロードの検出

ストレージ アカウントはデータ配布に広く使用されているため、マルウェアに感染し、追加のユーザーやリソースに拡散する可能性があります。これにより、攻撃や悪用に対して脆弱になり、機密性の高い組織データが危険にさらされる可能性があります。

ストレージ アカウントに到達するマルウェアは、お客様が最も懸念していた問題であり、それに対処するために、Azure Defender for Storage は高度なハッシュ評判分析を利用して、Azure のストレージ アカウントにアップロードされたマルウェアを検出するようになりました。これは、ランサムウェア、ウイルス、スパイウェア、およびアカウントにアップロードされたその他のマルウェアを検出するのに役立ちます。

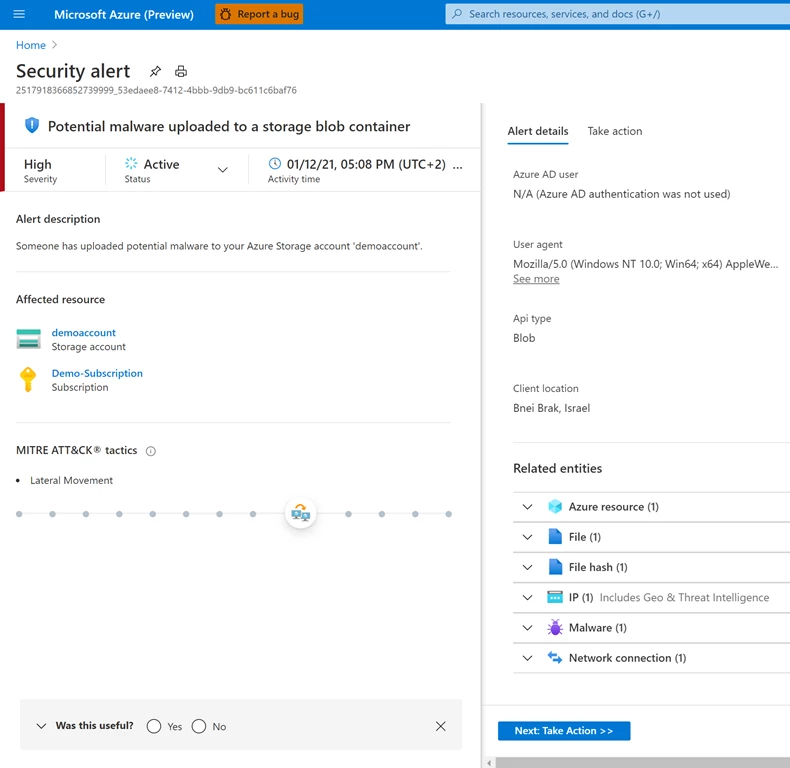

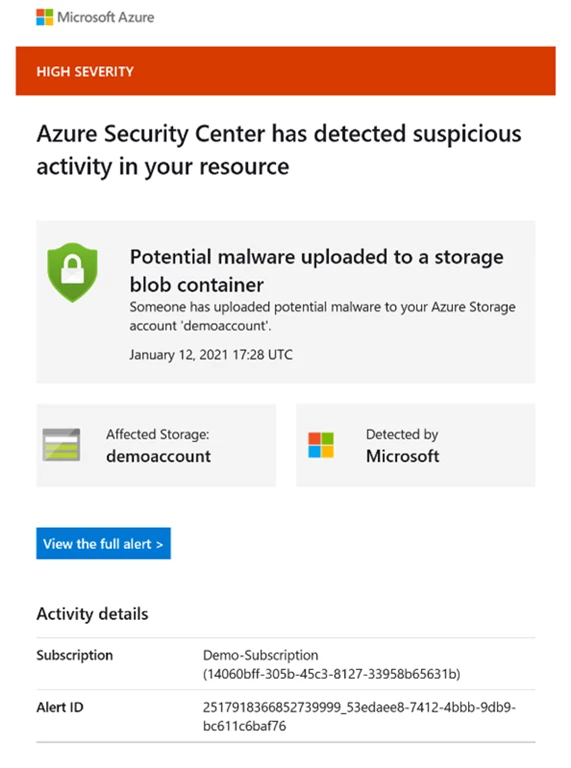

Azure Storage アカウントにアップロードされた潜在的なマルウェアが検出されると、セキュリティ アラートが自動的にトリガーされます。

さらに、ストレージ アカウントの所有者に電子メール通知が送信されます。

現時点では、Azure Defender for Storage ではマルウェア スキャン機能が提供されていない点に注意することが重要です。ファイルまたは BLOB のアップロード時のマルウェア スキャンに関心がある場合は、サード パーティのソリューションの使用を検討してください。

Azure Blob Storage は、非常に強力でコスト効率の高いストレージ ソリューションであり、大量のファイルの高速かつ安価なストレージと取得を可能にします。すべてのシステムで使用され、多くの場合、特定のシステムの Blob Storage に何百万ものドキュメントがあります。ただし、PaaS ソリューションを使用すると、Blob Storage に格納する前にマルウェアのファイルをチェックすることが困難になる可能性があります。ストレージ アカウントの新しい "マルウェア評判スクリーニング" を大規模に有効にすることは非常に簡単です。マルウェアに対する組み込みの基本レベルの保護を提供します。多くの場合、十分であるため、複雑なマルウェア スキャン ソリューションを設定および管理するためのオーバーヘッドを節約できます。—NewOrbit の CTO、Frans Lytzen

マルウェアに加えて、Azure Defender for Storage では、環境を侵害するために使用できる実行可能ファイル (.exe) とサービス パッケージ (.cspkg) の異常なアップロード時にもアラートが生成されます。

2. Azure Storage でホストされているフィッシング キャンペーンの検出

フィッシングは、ログイン資格情報、クレジット カード番号、その他の機密情報など、ユーザー データを盗むためによく使用されるソーシャル エンジニアリング攻撃の一種です。メール フィッシング攻撃は最も一般的な種類のフィッシング攻撃の 1 つです。サイバー犯罪者は、訪問者をだまして、本物に見える Web フォームに企業の資格情報や財務情報を入力したり、ランサムウェアなどのマルウェアを含む添付ファイルをダウンロードしたりするように設計された大量の偽のメールを拡散します。

電子メール フィッシング攻撃は高度になり、ユーザーが正当なメッセージと悪意のあるメッセージを区別することがさらに困難になっています。攻撃者がフィッシング Web ページをユーザーとセキュリティ ゲートウェイの両方に対して本物のように見せるために使用する方法の 1 つは、Azure Storage などの認定クラウド ストレージでこれらのページをホストすることです。

専用のストレージ アカウントを使用してフィッシング コンテンツをホストすると、そのようなアカウントの検出とブロックが簡単になります。そのため、攻撃者は常に、コンテンツのアップロードを許可する他のユーザーのストレージ アカウントにフィッシング コンテンツや Web ページを盗み込もうとします。

Microsoft 脅威インテリジェンスは、フィッシング キャンペーンをより適切に識別するためにいくつかのシグナルを分析します。Azure Defender for Storage は、いずれかの Azure Storage アカウントが、Microsoft 365 のユーザーに影響を与えるフィッシング攻撃で使用されるコンテンツをホストしていることを検出したときにアラートを生成できるようになりました。

3. 疑わしい IP アドレスからのアクセスの検出

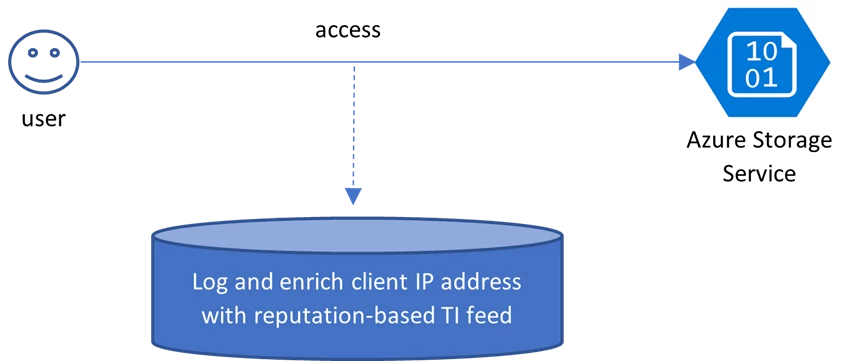

Azure Storage にアクセスするクライアント IP アドレスの評判は継続的に監視されます。これらの評判は、さまざまなソースからのデータを含む脅威インテリジェンス フィードに基づいています。これには、ファースト パーティとサード パーティの脅威インテリジェンス フィード、ハニーポットからキュレーションされた、悪意のある IP アドレス、ボットネット、マルウェアの爆発フィード、アナリストベースの観察やコレクションなど、さまざまなソースからのデータが含まれます。

これにより、疑わしい評判を持つ IP アドレスがストレージ アカウントにアクセスすると、お客様にアラートが送信されるため、Azure Storage に対するもう 1 つの保護層が提供されます。さらに、異常な場所からのアクセスなどの既存のアラートは、この異常なクライアント IP アドレスの評判に関する情報で強化されます。その結果、お客様は、より良い説明を含むアラートを受け取るだけでなく、忠実性と重大度を高めるようになりました。

図 1 は、このフィードに従ってクライアント IP アドレスの評判を調べることで、ストレージへのアクセスがどのように分析されるかを示しています。

図 1: クライアント IP の評判を使用して Azure Storage Service アクセス ログを強化する。

この新しいアラートは、以下に示す 2 つの実際の顧客ケース スタディ シナリオで観察されるように、重大な損害を引き起こした可能性があるサイバー攻撃を明らかにし、防止するために不可欠です。

最初のケース スタディ: 重要な顧客データへの悪意のあるアクセスの検出

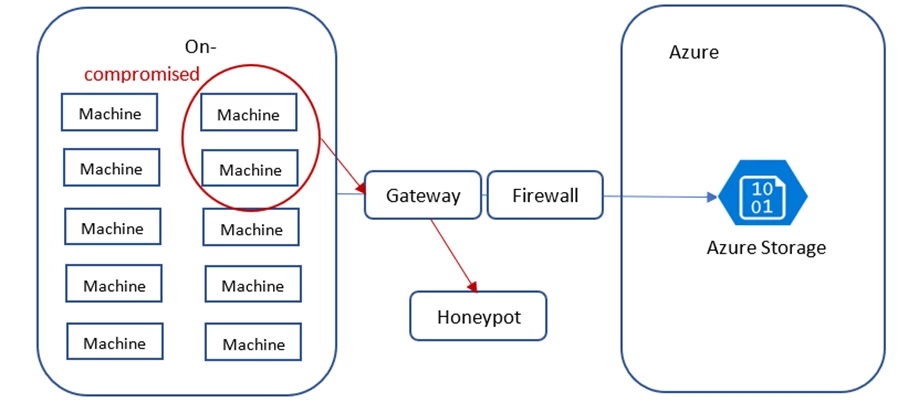

図 2 は、Security Center Log Analytics エージェントを使用してオンプレミスのマシンを監視するハイブリッド アーキテクチャを示しています。これらのマシンは、外部 IP アドレスを持ち、オンプレミスにインストールされているゲートウェイ経由でストレージ サービスにアクセスします。ストレージは、専用ゲートウェイからのアクセスのみを許可するファイアウォールによって保護されます。

図 2: IP 評判の追跡によって検出されたハイブリッド環境への攻撃。

2 台のオンプレミス コンピューターがマルウェアに感染しました。マルウェアは再検出メインが、2 台のマシンがゲートウェイ経由でハニーポットへのアクセスを開始することを観察することで侵害が公開されました。Azure Defender for Storage サービスでは、ハニーポット ネットワークにアクセスした IP に関する TI フィードを使用しました。顧客はそれに応じてアラートを受け取り、侵害されたマシンが重要な顧客データにアクセスする状況を防いだ。セットアップされたファイアウォールでは、侵害されたマシンが重要なデータにアクセスできないことを保証するのに十分ではないことに注意してください。そのため、この検出は侵害を明らかにするために不可欠でした。

2 番目のケース スタディ: 仮想マシンからの潜在的なマルウェア感染の特定

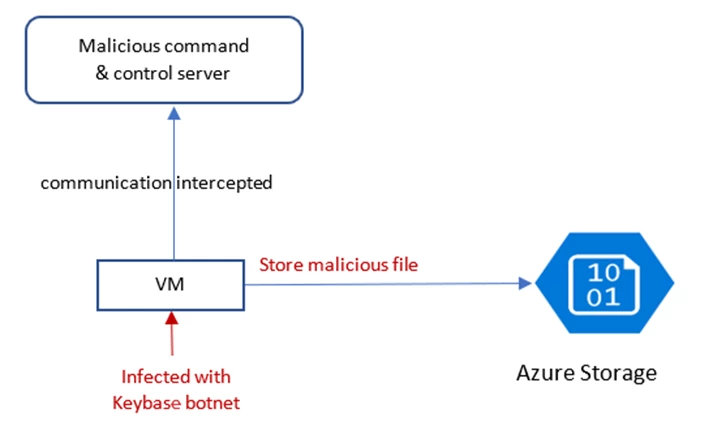

図 3 は、ボットに感染した仮想マシン (VM) が、無実のマルウェアを S MB (メガバイト) プロトコル対応ファイル システム (Azure File Storage など) に拡散している様子を示しています。マルウェアには、実行可能ファイルや DLL から Excel または Word ファイルまで、マクロが有効になっているものがあります。感染した仮想マシンのコマンドおよびコントロール サーバーへの通信が傍受され、TI フィードに報告されます。Azure でホストされていない場合でも、VM の IP アドレスからのアクセスにフラグが設定された Azure Defender for Storage。感染した VM が保護された Azure Storage アカウントにファイルをコピーするとすぐに、インシデントはアラートとして顧客に報告され、顧客のマシンへのさらなる感染を防ぐリスクが直ちに軽減されました。

図 3: キーベースに感染した VM は、悪意のあるファイルを Azure Storage に格納します。

今すぐ始める

Azure Defender for Storage を試し、BLOB コンテナー、ファイル共有、データ レイクに対する潜在的な脅威の検出を開始することをお勧めします。保護するデータを含むストレージ アカウントで Azure Defender for Storage を有効にする必要があります。

- 「Azure Defender for Storage を構成する」の手順 に従って、サブスクリプション レベルで Azure Defender for Storage を有効にすることをお勧めします。

- 検証または侵入テストの目的で、ドキュメントの手順に従って、Azure Defender for Storage の TOR アラートをトリガーできます。

- Azure Defender for Storage の価格の詳細については、Azure Defender の価格に 関するページを参照してください。

Azure Security Center の詳細については、Azure Security Center の Web ページを参照してください。