Che cos'è la sicurezza del database?

La sicurezza del database è costituito dai processi, dagli strumenti e dai controlli che proteggono e proteggono i database da minacce accidentali e intenzionali. L'obiettivo della sicurezza del database è proteggere i dati sensibili e mantenere la riservatezza, la disponibilità e l'integrità del database. Oltre a proteggere i dati all'interno del database, la sicurezza del database protegge il sistema di gestione del database e le applicazioni, i sistemi, i server fisici e virtuali e l'infrastruttura di rete associati.

Per rispondere alla domanda relativa "alla sicurezza del database," è importante riconoscere che esistono diversi tipi di rischi per la sicurezza. La sicurezza del database deve proteggersi da errori umani, privilegi di database dei dipendenti eccessivi, attacchi di hacker e insider, malware, esposizione di supporti di archiviazione di backup, danni fisici ai server di database e database vulnerabili, ad esempio database senza patch o con troppi dati nei buffer.

Tipi di sicurezza del database

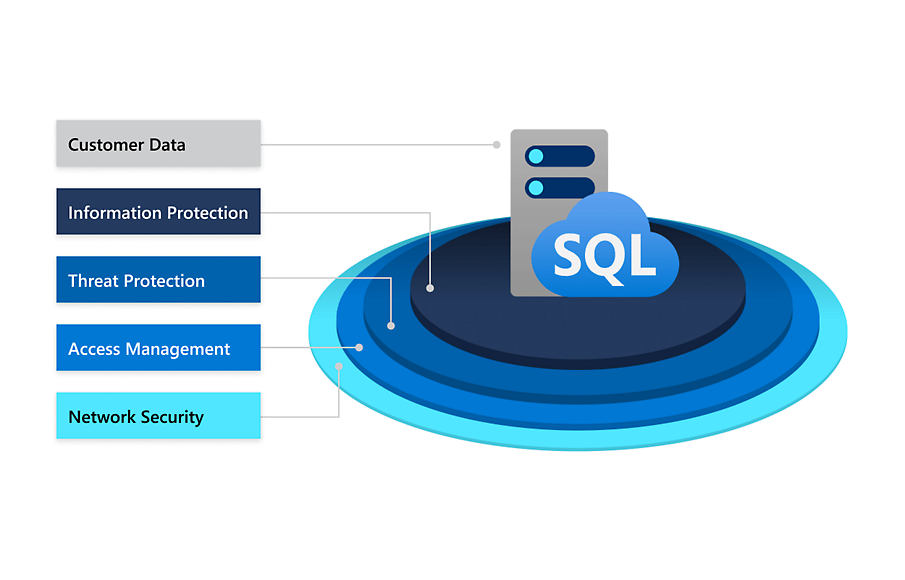

Per ottenere il massimo livello di sicurezza del database, le organizzazioni necessitano di più livelli di protezione dei dati. A tale scopo, una strategia di sicurezza DiD (Defense In Depth) inserisce più controlli nel sistema IT. Se un livello di protezione ha esito negativo, ne viene applicato un altro per impedire immediatamente l'attacco, come illustrato di seguito.

Sicurezza di rete

- I firewall fungono da prima linea di difesa nella sicurezza del database DiD. In termini logici, un firewall è un separatore o limitatore del traffico di rete che può essere configurato per applicare i criteri di sicurezza dei dati stabiliti dall'organizzazione. L'utilizzo di un firewall consente di aumentare la sicurezza a livello del sistema operativo, garantendo un punto di limitazione in cui è possibile implementare le misure di sicurezza.

Gestione degli accessi

- L'autenticazione è il processo per dimostrare che l'utente è quello che dichiara di essere immettendo l'ID utente e la password corretti. Alcune soluzioni di sicurezza consentono agli amministratori di gestire centralmente le identità e le autorizzazioni degli utenti del database in un'unica posizione centrale. Ciò include la riduzione dell'archiviazione di password e abilita i criteri centralizzati di rotazione delle password.

- L'autorizzazione consente a ogni utente di accedere a determinati oggetti dati ed eseguire determinate operazioni di database come la lettura ma non la modifica dei dati, la modifica ma non l'eliminazione dei dati o l'eliminazione dei dati.

- Il controllo di accesso è gestito dall'amministratore di sistema che assegna le autorizzazioni a un utente all'interno di un database. Le autorizzazioni vengono idealmente gestite aggiungendo account utente ai ruoli del database e assegnando autorizzazioni a livello di database a tali ruoli. Ad esempio, la sicurezza a livello di riga consente agli amministratori di database di limitare l'accesso in lettura e scrittura alle righe di dati in base all'identità di un utente, alle appartenenze ai ruoli o al contesto di esecuzione delle query. La sicurezza a livello di riga centralizza la logica di accesso all'interno del database stesso, semplificando il codice dell'applicazione e riducendo il rischio di divulgazione accidentale dei dati.

Protezione dalle minacce

- Il controllo tiene traccia delle attività del database e consente di mantenere la conformità agli standard di sicurezza registrando gli eventi del database in un log di controllo. Il servizio di controllo consente agli utenti di monitorare le attività del database in corso e di analizzare ed esaminare l'attività cronologica per identificare potenziali minacce o uso improprio sospetto e violazioni della sicurezza.

- Il rilevamento delle minacce rileva attività anomale del database che indicano una potenziale minaccia alla sicurezza per il database e possono esporre informazioni sugli eventi sospetti direttamente all'amministratore.

Protezione dei dati

- La crittografia dei dati protegge i dati sensibili convertendoli in un formato alternativo in modo che solo le parti previste possano decodificarli nel formato originale e accedervi. Anche se la crittografia non risolve i problemi di controllo di accesso, migliora la sicurezza limitando la perdita di dati quando i controlli di accesso vengono ignorati. Se, ad esempio, il computer host del database è configurato scorrettamente e un utente malintenzionato ottiene dati sensibili, ad esempio il numero di una carta di credito, le informazioni sottratte potrebbero essere inutilizzabili se crittografate.

- I dati di backup del database e il ripristino sono fondamentali per proteggere le informazioni. Questo processo prevede l'esecuzione regolare di copie di backup del database e dei file di log e l'archiviazione delle copie in un percorso sicuro. La copia di backup e il file sono disponibili per ripristinare il database in caso di violazione della sicurezza o errore.

- La sicurezza fisica limita rigorosamente l'accesso al server fisico e ai componenti hardware. Molte organizzazioni con database locali usano sale bloccate con accesso limitato per l'hardware del server di database e i dispositivi di rete. È anche importante limitare l'accesso ai supporti di backup archiviandoli in una posizione esterna sicura.

Piattaforme di sicurezza del database

A seconda della piattaforma del database, la quantità di responsabilità di sicurezza del database che si ha può variare. Se si sceglie una soluzione locale, è necessario garantire tutto ciò che è indispensabile, dalla protezione degli endpoint alla sicurezza fisica dell'hardware, il che non è semplice. Se si sceglie un provider di database cloud platform as a service (PaaS), l'area di interesse si riduce notevolmente.

Il cloud offre vantaggi significativi per risolvere i problemi di sicurezza delle informazioni di lunga data. In un ambiente locale, le organizzazioni si ritrovano probabilmente con responsabilità non ancora gestite e con risorse limitate disponibili da investire nella sicurezza. Tutto questo porta a un ambiente in cui i malintenzionati sono in grado di sfruttare vulnerabilità a più livelli.

Il diagramma seguente illustra un approccio tradizionale in cui molte responsabilità di sicurezza non sono soddisfatte a causa di risorse limitate. Nell'approccio abilitato per il cloud, è possibile trasferire le responsabilità di sicurezza giornaliere al provider di servizi cloud e ottenere una maggiore copertura della sicurezza, che consente all'organizzazione di riallocare alcune risorse di sicurezza e il budget ad altre priorità aziendali.

Perché la sicurezza del database è importante?

Le organizzazioni di tutte le dimensioni del settore pubblico e privato hanno difficoltà con le problematiche di sicurezza dei database. La prevenzione delle violazioni dei dati è fondamentale per l'azienda perché può portare a:

Furto di dati

I database sono obiettivi principali per gli attacchi informatici perché spesso archiviano informazioni preziose, riservate e riservate, tra cui record dei clienti, numeri di carta di credito, numeri di conto bancario e numeri di identificazione personale. I pirati informatici usano queste informazioni per rubare le identità e effettuare acquisti non autorizzati.

Danni alla reputazione aziendale e del marchio

I clienti esitano a collaborare con aziende che non proteggono i propri dati personali. I problemi di sicurezza del database che compromettono le informazioni dei clienti possono danneggiare la reputazione dell'organizzazione, causando un calo delle vendite e della varianza dei clienti. Per proteggere la reputazione e ricompilare la fiducia dei clienti, alcune aziende aumentano gli investimenti nelle relazioni pubbliche e offrono sistemi di monitoraggio del credito alle violazioni dei dati gratuitamente.

Perdita di ricavi

Una violazione dei dati può interrompere o rallentare le operazioni aziendali e la generazione dei ricavi fino a quando non vengono risolti i problemi di sicurezza del database, il sistema è completamente operativo e viene ripristinata la continuità aziendale.

Aumento dei costi

Anche se i numeri variano in base al settore, le violazioni dei dati possono costare milioni di dollari da correggere, tra cui spese legali, assistenza alle donne e spese aggiuntive per recuperare i dati e ripristinare i sistemi. Le aziende potrebbero anche pagare ransomware agli hacker che richiedono il pagamento per ripristinare i file e i dati bloccati. Per proteggersi da questi costi, molte aziende aggiungono un'assicurazione informatica alle proprie polizze.

Punizioni per violazione di dati

Le agenzie statali e locali impongono delle sanzioni e, in alcuni casi, richiedono che i clienti vengano compensati, quando le aziende non proteggono i dati dei clienti.

Procedure consigliate per la sicurezza del database

È stato illustrato come proteggere un database include la crittografia dei dati, l'autenticazione solo degli utenti autorizzati rispetto al database o all'applicazione, la limitazione dell'accesso degli utenti al sottoinsieme appropriato dei dati e il monitoraggio e il controllo continui delle attività. Le procedure consigliate per la sicurezza del database espandono ulteriormente queste funzioni per offrire una protezione ancora più avanzata dalle minacce.

Protezione avanzata del database

La protezione o "la protezione avanzata" di un server di database combina la sicurezza fisica, di rete e del sistema operativo per risolvere le vulnerabilità e rendere più difficile per gli hacker accedere al sistema. Le procedure consigliate per la protezione avanzata del database variano in base al tipo di piattaforma di database. I passaggi comuni includono il consolidamento della protezione delle password e dei controlli di accesso, la protezione del traffico di rete e la crittografia dei campi sensibili nel database.

Crittografia completa dei dati

Potenziando la crittografia dei dati, queste funzionalità semplificano alle organizzazioni la protezione dei dati e la conformità alle normative:

- I dati always encrypted offrono la protezione predefinita dei dati da furti in transito, in memoria, su disco e anche durante l'elaborazione delle query.

- Transparent Data Encryption protegge dalla minaccia di attività offline dannose crittografando i dati archiviati (dati inattivi). Transparent Data Encryption esegue la crittografia e la decrittografia in tempo reale del database, dei backup associati e dei file di log delle transazioni inattivi senza richiedere modifiche all'applicazione.

In combinazione con il supporto per la versione più avanzata del protocollo di rete Transport Layer Security (TLS), i dati sempre crittografati e la crittografia trasparente dei dati offrono una soluzione di crittografia completa per le organizzazioni finanziarie, bancarie e sanitarie che devono essere conformi a Payment Card Industry Data Security Standard (PCI DSS), che impone una protezione avanzata e end-to-end dei dati di pagamento.

Protezione avanzata dalle minacce

Advanced Threat Protection analizza i log per rilevare comportamenti insoliti e tentativi potenzialmente dannosi di accesso o exploit dei database. Vengono creati avvisi per attività sospette, ad esempio SQL injection, potenziale infiltrazione dei dati e attacchi di forza bruta, oppure per anomalie nei modelli di accesso per rilevare le escalation dei privilegi e l'uso delle credenziali violate.

Account di autenticazione separati

Come procedura consigliata, gli utenti e le applicazioni devono usare account separati per l'autenticazione. In questo modo è possibile limitare le autorizzazioni concesse a utenti e applicazioni e ridurre i rischi di attività dannose. È particolarmente importante se il codice dell'applicazione è vulnerabile a un attacco SQL injection.

Principio dei privilegi minimi

Il principio di sicurezza delle informazioni con privilegi minimi afferma che agli utenti e alle applicazioni deve essere concesso l'accesso solo ai dati e alle operazioni necessari per eseguire il proprio lavoro. Questa procedura consigliata consente di ridurre la superficie di attacco dell'applicazione e l'impatto di una violazione della sicurezza (raggio di esplosione) in caso di verificarsi.

Modello di sicurezza Zero Trust

Le procedure consigliate per la sicurezza dei database devono far parte di un approccio completo alla sicurezza che interagisce tra piattaforme e cloud per proteggere l'intera organizzazione. Un modello di sicurezza Zero Trust convalida le identità e la conformità dei dispositivi per ogni richiesta di accesso per proteggere persone, dispositivi, app e dati ovunque si trovino. Invece di presumere che tutto ciò che si trova dietro il firewall aziendale sia sicuro, il modello di Zero Trust presuppone la violazione e verifica ogni richiesta come se fosse originata da una rete aperta. Indipendentemente da dove ha origine la richiesta o dalla risorsa a cui accede, Zero Trust ci insegna a "non considerare mai attendibile, verificare sempre."

Soluzioni e strumenti per la sicurezza dei database

Recenti violazioni dei dati di alto profilo hanno sottolineato la crescente complessità degli attuali attori delle minacce e la complessità della gestione dei rischi aziendali in un mondo sempre più connesso. Aiuta in tutta sicurezza la tua organizzazione a contrastare le minacce e a proteggere i dati con questi prodotti end-to-end per la sicurezza dei database.

Soluzioni di sicurezza del database

Abilitare Zero Trust con le soluzioni di sicurezza Microsoft. Adotta un approccio end-to-end alla sicurezza per proteggere persone, dati e infrastruttura.

Rafforza la tua postura di sicurezza con Azure. Usa controlli di sicurezza multilivello predefiniti e intelligence esclusiva sulle minacce di Azure per identificare e proteggere dalle minacce. Più di 3.500 esperti globali di cybersecurity collaborano per proteggere i dati in Azure.

Strumenti di sicurezza del database

Sfrutta i vantaggi degli strumenti e dei servizi di sicurezza predefiniti di Database di Azure, inclusa la tecnologia Always Encrypted; la protezione intelligente dalle minacce; i controlli di sicurezza, l'accesso al database e i controlli di autorizzazione, ad esempio la sicurezza a livello di riga e la maschera dati dinamica, il controllo, il rilevamento delle minaccee il monitoraggio dei dati con Microsoft Defender per il cloud.

Proteggi i tuoi database NoSQL con Azure Cosmos DB, che include strumenti avanzati completi per la sicurezza dei database per prevenire, rilevare e rispondere alle violazioni del database.

Software e servizi di sicurezza del database

Proteggere l'accesso alle risorse e ai dati con Azure Active Directory. Questo servizio di identità aziendale offre l'accesso Single Sign-On, l'autenticazione a più fattori e l'accesso condizionale per proteggersi dal 99,9% degli attacchi alla sicurezza informatica.

Archiviare e accedere in modo sicuro ai segreti usando Azure Key Vault. Un segreto è qualsiasi elemento per cui si vuole controllare rigorosamente l'accesso, ad esempio chiavi API, password, certificati o chiavi crittografiche. Una gestione sicura delle chiavi è essenziale per la protezione dei dati nel cloud.

Domande frequenti

-

La sicurezza del database è costituito dai processi, dagli strumenti e dai controlli che proteggono e proteggono i database da minacce accidentali e intenzionali. L'obiettivo della sicurezza del database è proteggere i dati sensibili e mantenere la riservatezza, la disponibilità e l'integrità del database. Oltre a proteggere i dati all'interno del database, la sicurezza del database protegge il sistema di gestione del database e le applicazioni, i sistemi, i server fisici e virtuali e l'infrastruttura di rete associati.

-

Per ottenere il massimo livello di sicurezza del database, le organizzazioni necessitano di più livelli di protezione dei dati. Sono inclusi i firewall per la sicurezza di rete, i controlli di accesso, le funzionalità di controllo e rilevamento delle minacce, la crittografia dei dati, il backup e il ripristino del database e la sicurezza fisica del server, dei componenti hardware e dei supporti di backup.

-

La sicurezza del database protegge dalle violazioni dei dati. La prevenzione delle violazioni dei dati è fondamentale per l'azienda perché può costare milioni di dollari da correggere, tra cui spese legali, compensazione della vittima, ripristino dei dati e del sistema e correzioni per mancata conformità alle normative. Le aziende potrebbero anche pagare ransomware agli hacker che richiedono il pagamento per ripristinare i file e i dati bloccati.

-

Le procedure consigliate per la sicurezza del database consentono di risolvere le vulnerabilità e di rendere più difficile l'accesso al sistema da parte dei pirati informatici. Includono la protezione avanzata del database, i dati sempre crittografati, l'autenticazione separata, la protezione avanzata dalle minacce e il principio dei privilegi minimi, che asserisce che agli utenti e alle applicazioni deve essere concesso l'accesso solo ai dati e alle operazioni necessari per eseguire il proprio lavoro.

-

Rafforza il tuo comportamento di sicurezza con Microsoft Zero Trust sicurezza end-to-end e sicurezza del database di Azure. Usa controlli di sicurezza multilivello predefiniti e intelligence esclusiva per le minacce per identificare e proteggere dalle minacce. La progettazione avanzata della difesa dei servizi di Azure offre sicurezza a più livelli nei data center fisici, nell'infrastruttura e nelle operazioni in Azure.

Inizia a creare con Azure

Prova i servizi di cloud computing di Azure gratuitamente per un massimo di 30 giorni oppure inizia a usare la versione con pagamento in base al consumo. Senza alcun impegno iniziale. Annulla quando vuoi.