Mi az az adatbázis-biztonság?

Az adatbázis-biztonság olyan folyamatok, eszközök és vezérlők összessége, amelyek biztonságossá teszik és védik az adatbázisokat a véletlen és szándékos fenyegetésekkel szemben. Az adatbázis-biztonság célja a bizalmas adatok védelme, valamint az adatbázis bizalmasságának, rendelkezésre állásának és sértetlenségének fenntartása. Az adatbázisban lévő adatok védelme mellett az adatbázis-biztonság az adatbázis-kezelő rendszert és a kapcsolódó alkalmazásokat, rendszereket, fizikai és virtuális szervereket, valamint a hálózati infrastruktúrát is védi.

Ahhoz, hogy választ kapjunk arra a kérdésre, hogy "mi az adatbázis-biztonság", fontos tisztában lennünk azzal, hogy a biztonsági kockázatoknak több típusa létezik. Az adatbázis-biztonságnak védelmet kell nyújtania az emberi hibák, az alkalmazottak túlzott adatbázis-jogosultságai, a hackerek és belső támadások, a kártevő szoftverek, a biztonsági mentési adathordozók kitettsége, az adatbázis-kiszolgálók fizikai károsodása, valamint az olyan sebezhető adatbázisok esetében, mint a nem javított adatbázisok vagy a túl sok adatot tartalmazó pufferek.

Az adatbázis-biztonság típusai

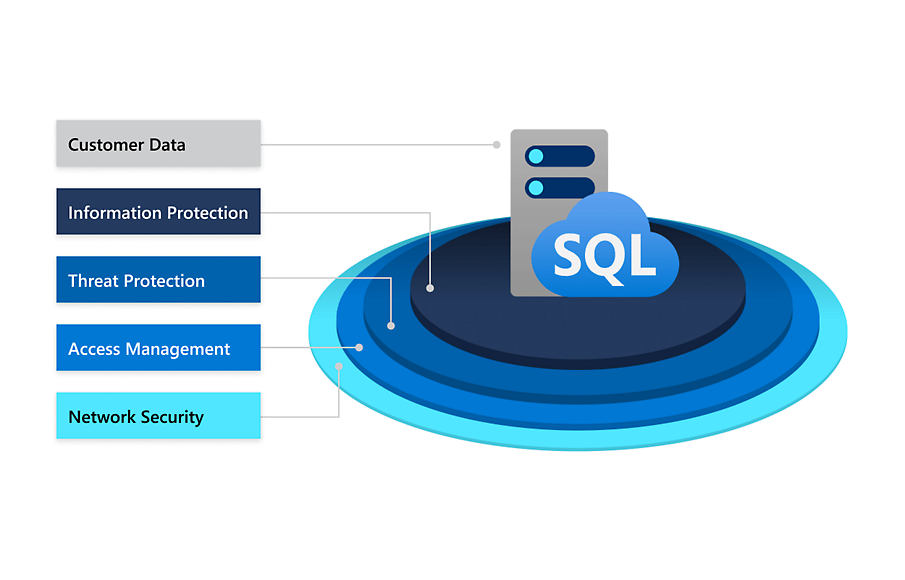

A legmagasabb szintű adatbázis-biztonság eléréséhez a szervezeteknek több adatvédelmi rétegre van szükségük. Ennek érdekében egy mélységi védelmi (DiD) biztonsági stratégia többféle vezérlőt helyez el az informatikai rendszerben. Ha a védelem egyik rétege meghibásodik, akkor egy másik védőréteg azonnal megakadályozza a támadást, amint azt az alábbi ábra szemlélteti.

Hálózati biztonság

- A Tűzfalak a DiD adatbázis-biztonság első védelmi vonalaként szolgálnak. Logikailag a tűzfal a hálózati forgalom elkülönítő vagy korlátozó eszköze, amely úgy konfigurálható, hogy kényszerítse a szervezet adatbiztonsági szabályzatát. Ha tűzfalat használ, azzal növeli a biztonságot az operációs rendszer szintjén, mivel egy olyan csomópontot biztosít, amelyre a biztonsági intézkedések összpontosíthatók.

Hozzáférés-kezelés

- A hitelesítés az a folyamat, amelynek során a felhasználó a helyes felhasználói azonosító és jelszó megadásával bizonyítja, hogy valóban az, akinek vallja magát. Egyes biztonsági megoldások lehetővé teszik a rendszergazdák számára, hogy centralizáltan, egy központi helyen kezeljék az adatbázis felhasználóinak identitásait és jogosultságait. Ez magában foglalja a jelszavak tárolásának minimalizálását, és lehetővé teszi a központosított jelszóváltogatási szabályzatok alkalmazását.

- Az engedélyezés lehetővé teszi az egyes felhasználók számára, hogy hozzáférjenek bizonyos adatobjektumokhoz, és végrehajthassanak meghatározott adatbázis-műveleteket, például olvashatják, de nem módosíthatják az adatokat, módosíthatják, de nem törölhetik az adatokat, vagy törölhetik az adatokat.

- A hozzáférés-vezérlést a rendszergazda kezeli, aki engedélyeket rendelhet egy adatbázis felhasználójához. A jogosultságok kezelése ideális esetben úgy történik, hogy a felhasználói fiókokat adatbázis-szerepkörökhöz adják hozzá, és ezekhez a szerepkörökhöz adatbázis-szintű jogosultságokat rendelnek. A sorszintű biztonság (RLS) például lehetővé teszi az adatbázis adminisztrátorainak, hogy korlátozzák az olvasási és írási hozzáférést az adatsorokhoz a felhasználó identitása, szerepkörtagsága vagy a lekérdezés végrehajtásának környezete alapján. Az RLS a hozzáférési logikát magában az adatbázisban központosítja, ami leegyszerűsíti az alkalmazáskódot és csökkenti a véletlen adatfelfedés kockázatát.

Veszélyforrások elleni védelem

- A naplózás nyomon követi az adatbázis-tevékenységeket, és az adatbázis-események auditnaplóba történő rögzítésével segít fenntartani a biztonsági szabványoknak való megfelelést. Ez lehetővé teszi a folyamatban lévő adatbázis-tevékenységek monitorozását, valamint az előzménytevékenységek elemzését és vizsgálatát a potenciális fenyegetések vagy a gyanús visszaélések és biztonsági szabálysértések azonosítása érdekében.

- A fenyegetésészlelés felderíti az adatbázist fenyegető esetleges biztonsági fenyegetést jelző szokatlan adatbázis-tevékenységeket, és a gyanús eseményekre vonatkozó információkat közvetlenül a rendszergazdának továbbítja.

Információvédelem

- Az adattitkosítás úgy gondoskodik a bizalmas adatok védelméről, hogy azokat egy alternatív formátumba alakítja át, így csak a kívánt felek fejthetik vissza az eredeti formátumba, és férhetnek hozzá az adatokhoz. Bár a titkosítás nem oldja meg a hozzáférés-vezérlési problémákat, növeli a biztonságot azáltal, hogy korlátozza az adatvesztést a hozzáférés-vezérlés megkerülése esetén. Ha például az adatbázist üzemeltető gazdaszámítógépet helytelenül konfigurálták, és egy rosszindulatú felhasználó bizalmas adatokat, például hitelkártyaszámokat szerez meg, akkor az eltulajdonított információk a titkosítás révén használhatatlanná válhatnak.

- Az adatbázisok biztonsági mentési adatai és helyreállítása kritikus fontosságú az információk védelme szempontjából. Ez a folyamat magában foglalja az adatbázis és a naplófájlok rendszeres biztonsági másolatainak létrehozását, és a másolatok biztonságos helyen történő tárolását. A biztonsági másolat és a fájl rendelkezésre áll az adatbázis visszaállításához biztonsági incidens vagy hiba esetén.

- A fizikai biztonság szigorúan korlátozza a fizikai kiszolgálóhoz és a hardverösszetevőkhöz való hozzáférést. Számos, helyszíni adatbázisokkal rendelkező szervezet az adatbázis-kiszolgáló hardver és a hálózati eszközök elhelyezésére zárható, korlátozott hozzáféréssel rendelkező helyiségeket használ. Emellett fontos, hogy korlátozzák a biztonsági másolatokhoz való hozzáférést azáltal, hogy biztonságos külső helyszínen tárolják azokat.

Adatbázis-biztonsági platformok

Az adatbázisplatformtól függően eltérő lehet az adatbázis-biztonsági kötelezettségek mértéke. Ha helyszíni megoldással rendelkezik, akkor a végpontok védelmétől kezdve a hardver fizikai biztonságáig mindenről gondoskodnia kell – ami nem könnyű feladat. Ha szolgáltatásként nyújtott platformot (PaaS) választ felhőalapú adatbázis-szolgáltatóként, jelentősen csökken a problémát jelentő terület.

A felhő számos előnyt kínál a hosszú ideje fennálló információbiztonsági kihívások megoldására. Helyszíni környezetben a szervezetek valószínűleg nem felelnek meg a követelményeknek, és korlátozott erőforrások állnak rendelkezésre a biztonsági beruházásokhoz, ami olyan környezetet teremt, amelyben a támadók valamennyi rétegben képesek kihasználni a sebezhetőségeket.

Az alábbi ábra egy hagyományos megközelítést mutat be, ahol a korlátozott erőforrások miatt számos biztonsági követelmény nem teljesíthető. A felhőalapú megközelítéssel a napi biztonsági feladatokat a felhőszolgáltatóra háríthatja, és nagyobb biztonsági lefedettséget érhet el, ami lehetőséget ad a szervezetnek arra, hogy bizonyos biztonsági erőforrásokat és a költségvetés egy részét más üzleti prioritásokra csoportosítsa át.

Miért fontos az adatbázis biztonsága?

A közszférában és a magánszektorban működő szervezetek különböző méretűek, de egyaránt küzdenek az adatbázisok biztonságával kapcsolatos kihívásokkal. Az adatbiztonsági incidensek megelőzése üzleti szempontból kritikus fontosságú, mert ezek a következőhöz vezethetnek:

Adatlopás

Az adatbázisok a kibertámadások elsődleges célpontjai, mivel gyakran tárolnak értékes és bizalmas adatokat, például ügyfélrekordokat, hitelkártyaszámokat, bankszámlaszámokat és személyes azonosító számokat. A támadók ezeket az adatokat identitások eltulajdonítására és jogosulatlan vásárlásokra használhatják fel.

Az üzlet és a márka hírnevének romlása

Az ügyfelek nem szívesen kötnek üzletet olyan vállalatokkal, amelyek nem védik személyes adataikat. Az ügyféladatokat veszélyeztető adatbázis-biztonsági problémák ronthatják a szervezet hírnevét, ami az értékesítés visszaeséséhez és az ügyfelek lemorzsolódásához vezethet. Hírnevük védelme és az ügyfelek bizalmának helyreállítása érdekében egyes vállalkozások növelik a PR-beruházásaikat, és ingyenes hitelfelügyeleti rendszereket kínálnak az adatokkal való visszaélés áldozatainak.

Bevételcsökkenés

Az adatszivárgás leállíthatja vagy lassíthatja az üzleti műveleteket és a bevételszerzést, amíg az adatbázis biztonsági problémáit meg nem oldják, a rendszer újra teljesen működőképes nem lesz, és az üzletmenet folytonossága helyre nem áll.

Megnövekedett költségek

Bár a számok iparáganként eltérőek, az adatszivárgások elhárítása több millió dollárba kerülhet, beleértve a jogi költségeket, az áldozatok támogatását, valamint az adatok és a rendszerek helyreállításának többletköltségeit. A vállalatok váltságdíjat is fizethetnek olyan zsarolóprogramot használó hackereknek, akik a zárolt fájlok és adatok visszaállításáért pénzt követelnek. Az ilyen költségek elkerülése érdekében számos vállalat kiegészíti a biztosítását kiberbiztosítással.

Adatszivárgással kapcsolatos szabálysértési büntetések

Az állami és helyi hatóságok bírságokat szabnak ki, és egyes esetekben kártérítést követelnek meg az ügyfelektől, ha a vállalatok nem védik ügyféladataikat.

Adatbázis-biztonság – ajánlott eljárások

Korábban már szó esett arról, hogy az adatbázisok biztonságának védelme magában foglalja az adatok titkosítását, az arra jogosult felhasználók hitelesítését az adatbázis vagy alkalmazás tekintetében, a felhasználók hozzáférésének korlátozását az adatok megfelelő részhalmazára, valamint a tevékenységek folyamatos monitorozását és auditálását. Az adatbázis-biztonság ajánlott eljárásai tovább bővítik ezeket a funkciókat, hogy még nagyobb védelmet nyújtsanak a fenyegetésekkel szemben.

Adatbázisvédelem

Az adatbázis-kiszolgálók védelme vagy "megerősítése" a fizikai, a hálózati és az operációs rendszer biztonságát foglalja magában a biztonsági rések kiküszöbölése és a hackerek számára a rendszerhez való hozzáférés megnehezítése érdekében. Az adatbázisok megerősítésének ajánlott eljárásai az adatbázisplatform típusától függően változnak. Az általános lépések közé tartozik a jelszóvédelem és a hozzáférés-vezérlés megerősítése, a hálózati forgalom biztonságossá tétele és az adatbázis bizalmas mezőinek titkosítása.

Átfogó adattitkosítás

Az adattitkosítás megerősítésével ezek a képességek megkönnyítik a szervezetek számára az adatok védelmét és az előírások betartását:

- Az adatok állandó titkosítása beépített védelmet nyújt az adatlopás veszélye ellen a továbbítás során, a memóriában, a lemezen és a lekérdezésfeldolgozás során is.

- A transzparens adattitkosítás a tárolt adatok (inaktív adatok) titkosításával védelmet nyújt a kártékony offline tevékenységek ellen. A transzparens adattitkosítás valós idejű titkosítást és visszafejtést végez az adatbázisban, a kapcsolódó biztonsági mentésekben és az inaktív állapotú tranzakciós naplófájlokban, az alkalmazás módosítása nélkül.

Az adatok állandó titkosítása és a transzparens adattitkosítás a Transport Layer Security (TLS) hálózati protokoll legerősebb verziójának támogatásával kombinálva átfogó titkosítási megoldást nyújt a pénzügyi, hitelintézeti és egészségügyi szervezetek számára, amelyeknek meg kell felelniük a Payment Card Industry Data Security Standard (PCI DSS) szabványnak, ami a fizetési adatok szigorú, átfogó védelmét írja elő.

Komplex veszélyforrások elleni védelem

A Komplex veszélyforrások elleni védelem használatával felismerheti a szokatlan viselkedést és az adatbázisok elérésére vagy kihasználására irányuló, potenciálisan káros kísérleteket. A gyanús tevékenységek, például SQL-injektálás, potenciális adatbeszivárgás és találgatásos támadások, illetve a hozzáférési mintákban mutatkozó rendellenességek esetén riasztások jönnek létre a jogosultságemelések és a feltört hitelesítő adatok észlelése érdekében.

Különálló hitelesítési fiókok

Ajánlott eljárásként a felhasználóknak és az alkalmazásoknak külön fiókokat kell használniuk a hitelesítéshez. Ezzel korlátozhatja a felhasználók és alkalmazások számára biztosított engedélyeket, és csökkentheti a rosszindulatú tevékenységek kockázatát. Ez különösen akkor kritikus fontosságú, ha az alkalmazáskód sebezhető SQL-injektálási támadással szemben.

A minimális jogosultság elve

A minimális jogosultságok információbiztonsági alapelve azt jelenti, hogy a felhasználók és alkalmazások csak azokhoz az adatokhoz és műveletekhez kaphatnak hozzáférést, amelyekre munkájuk elvégzéséhez szükségük van. Ez az ajánlott eljárás segít csökkenteni az alkalmazás támadási felületét és a biztonsági incidensek (a robbanási sugár) hatását.

Teljes felügyelet biztonsági modell

Az adatbázisok biztonságával kapcsolatos ajánlott eljárásoknak egy átfogó biztonsági megközelítés részét kell képezniük, amely a platformok és felhők területén együttműködve biztosítja az egész szervezet védelmét. A Teljes felügyelet biztonsági modell minden hozzáférési kérelemnél ellenőrzi az identitást és az eszköz megfelelőségét, hogy védelmet nyújtson az alkalmazottak, az eszközök, az alkalmazások és az adatok számára, függetlenül attól, hogy hol találhatók. Ahelyett, hogy azt venné alapul, hogy a vállalati tűzfal mögött minden biztonságos, a Teljes felügyelet modell feltételezi a biztonsági előírások megsértését, és minden egyes kérelmet úgy ellenőriz, mintha az egy nyílt hálózatból érkezne. Függetlenül attól, hogy honnan származik a kérelem, vagy milyen erőforráshoz fér hozzá, a Teljes felügyelet arra ösztönöz, hogy "soha ne bízzunk, mindig ellenőrizzünk."

Adatbázis-biztonsági megoldások és eszközök

A közelmúltban történt, nagy nyilvánosságot kapott adatszivárgások rávilágítottak a napjainkban egyre kifinomultabbá váló fenyegetést jelentő szereplőkre és az üzleti kockázatok kezelésének összetettségére egy olyan világban, amely rendkívül erősen összekapcsolt. Támogassa szervezetét magabiztosan a fenyegetések elleni küzdelemben és az adatok védelmében ezekkel a teljes körű biztonsági és adatbázis-biztonsági termékekkel.

Adatbázis-biztonsági megoldások

Teljes felügyelet engedélyezése a Microsoft biztonsági megoldásaival. Teljes körű biztonsági megközelítést alkalmazva gondoskodhat az emberek, az adatok és az infrastruktúra védelméről.

A biztonsági állapot megerősítése az Azure-ralAz Azure segítségével megerősítheti biztonsági helyzetet. Az Azure többrétegű, beépített biztonsági vezérlőit és intelligens veszélyforrás-felderítését használhatja a fenyegetések azonosításához és elhárításához. Több mint 3500 globális kiberbiztonsági szakértő dolgozik együtt, hogy segítsen megvédeni az Ön adatait az Azure-ban.

Adatbázis-biztonsági eszközök

Használja ki az Azure Database beépített biztonsági eszközeit és szolgáltatásaitHasználja ki az Azure Database beépített biztonsági eszközeit és szolgáltatásait , többek között az Always Encrypted technológiaAlways Encrypted technológiát; az intelligens veszélyforrások elleni védelmet; a biztonsági vezérlőket, az adatbázis-hozzáférési és engedélyezési vezérlőket, például a sorszintű biztonságot , a dinamikus adatmaszkolást, a Naplózás az Azure SQL Database-hez és az Azure Synapse Analyticsheznaplózást, a Fenyegetésészlelésfenyegetésészlelést, és az adatfigyelést a Felhőhöz készült Microsoft Defender segítségével.

NoSQL-adatbázisait az Azure Cosmos DB segítségével védheti, amely átfogó, fejlett adatbázis-biztonsági eszközöket tartalmaz az adatbázis biztonsági incidensek megelőzéséhez, észleléséhez és elhárításához.

Adatbázis-biztonsági szoftverek és szolgáltatások

Az erőforrásokhoz és adatokhoz való hozzáférés védelme az Azure Active Directory használatával. Ez a vállalati identitásszolgáltatás egyszeri bejelentkezést, többtényezős hitelesítést és feltételes hozzáférést biztosít a kiberbiztonsági támadások 99.9 százalékának elhárítása érdekében.

A titkos kulcsok biztonságos tárolása és elérése az Azure Key Vaulthasználatával. A titkos kód minden olyan dolog, amihez szigorúan szabályozni szeretné a hozzáférést, például API-kulcsok, jelszavak, tanúsítványok vagy titkosítási kulcsok. A biztonságos kulcskezelésnek fontos szerepe van a felhőben tárolt adatok védelmében.

Gyakori kérdések

-

Az adatbázis-biztonság olyan folyamatok, eszközök és vezérlők összessége, amelyek biztonságossá teszik és védik az adatbázisokat a véletlen és szándékos fenyegetésekkel szemben. Az adatbázis-biztonság célja a bizalmas adatok védelme, valamint az adatbázis bizalmasságának, rendelkezésre állásának és sértetlenségének fenntartása. Az adatbázisban lévő adatok védelme mellett az adatbázis-biztonság az adatbázis-kezelő rendszert és a kapcsolódó alkalmazásokat, rendszereket, fizikai és virtuális szervereket, valamint a hálózati infrastruktúrát is védi.

-

A legmagasabb szintű adatbázis-biztonság eléréséhez a szervezeteknek több adatvédelmi rétegre van szükségük. Ez magában foglalja a hálózati biztonságot, a hozzáférés-vezérlést, a naplózási és fenyegetésészlelési képességeket, az adattitkosítást, az adatbázis biztonsági mentését és helyreállítását, valamint a kiszolgáló, a hardverösszetevők és a biztonsági mentési adathordozó fizikai biztonságát.

-

Az adatbázis-biztonság védelmet nyújt az adatbiztonsági incidensek ellen. Az adatbiztonsági incidensek megelőzése üzleti szempontból kritikus fontosságú, mivel ezek kijavítása több millió dollárba kerülhet, beleértve a jogi költségeket, az áldozatok kártérítését, az adatok és a rendszerek helyreállítását, valamint a jogszabályoknak történő meg nem felelés miatti bírságokat. A vállalatok váltságdíjat is fizethetnek olyan zsarolóprogramot használó hackereknek, akik a zárolt fájlok és adatok visszaállításáért pénzt követelnek.

-

Az adatbázis-biztonság ajánlott eljárásai megszüntetik a sebezhetőségeket, és megnehezítik a hackerek számára a rendszerhez való hozzáférést. Ezek közé tartozik az adatbázisok megerősítése, az adatok állandó titkosítása, a különálló hitelesítés, a Komplex veszélyforrások elleni védelem, valamint a minimális jogosultság elve, amely azt jelenti, hogy a felhasználók és az alkalmazások csak azokhoz az adatokhoz és műveletekhez kaphatnak hozzáférést, amelyekre munkájuk elvégzéséhez szükségük van.

-

Erősítse meg biztonsági helyzetét a Microsoft Teljes Felügyelet átfogó védelmével és az Azure adatbázis-biztonság segítségével. Használjon többrétegű, beépített biztonsági vezérlőket és egyedi fenyegetésfelderítést a fenyegetések azonosításához és az azokkal szembeni védelemhez. Az Azure szolgáltatások mélységi védelemre vonatkozó kialakítása többrétegű biztonságot nyújt az Azure fizikai adatközpontjaiban, infrastruktúrájában és műveleteiben.

Kezdje meg a fejlesztést az Azure-ban

30 napig ingyen kipróbálhatja az Azure felhőalapú számítási szolgáltatásait, de használatalapú fizetéssel is használatba veheti őket. Nincs előzetes kötelezettségvállalás – bármikor lemondható.