Qu’est-ce que la sécurité de la base de données ?

La sécurité des bases de données est le processus, les outils et les contrôles qui sécurisent et protègent les bases de données contre les menaces accidentelles et intentionnelles. L’objectif de la sécurité de la base de données est de sécuriser les données sensibles et de maintenir la confidentialité, la disponibilité et l’intégrité de la base de données. Outre la protection des données au sein de la base de données, la sécurité de la base de données protège le système de gestion de base de données et les applications, systèmes, serveurs physiques et virtuels et infrastructure réseau associés.

Pour répondre à la question "ce qu’est la sécurité des bases de données," il est important de reconnaître qu’il existe plusieurs types de risques de sécurité. La sécurité des bases de données doit se prémunir contre les erreurs humaines, les privilèges excessifs de base de données des employés, les attaques de pirates et les attaques internes, les programmes malveillants, l’exposition des supports de stockage de sauvegarde, les dommages physiques aux serveurs de base de données et les bases de données vulnérables telles que les bases de données non corrigées ou celles contenant trop de données dans les mémoires tampons.

Types de sécurité de base de données

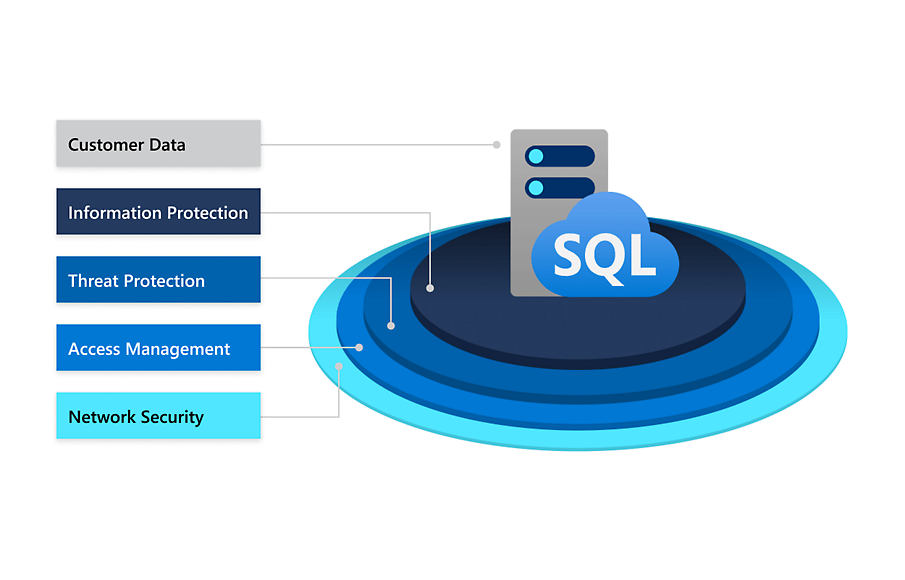

Pour atteindre le degré de sécurité de base de données le plus élevé, les organisations ont besoin de plusieurs couches de protection des données. À cette fin, une stratégie de sécurité de défense en profondeur (DiD) place plusieurs contrôles sur le système informatique. Si une couche de protection échoue, une autre est en place pour empêcher immédiatement l’attaque, comme illustré ci-dessous.

Sécurité du réseau

- Pare-feux servent de première ligne de défense dans la sécurité des bases de données DiD. D'un point de vue logique, un pare-feu est un outil de séparation ou de restriction du trafic réseau que vous pouvez configurer pour appliquer la stratégie de sécurité des données de votre organisation. Si vous utilisez un pare-feu, vous augmentez la sécurité au niveau du système d'exploitation en définissant un point d'engorgement où vos mesures de sécurité peuvent se concentrer.

Gestion de l'accès

- Authentification consiste à prouver que l’utilisateur est bien celui qu’il prétend être en entrant l’ID d’utilisateur et le mot de passe corrects. Certaines solutions de sécurité permettent aux administrateurs de gérer de manière centralisée les identités et les autorisations des utilisateurs de base de données dans un emplacement central. Cela permet de réduire le stockage des mots de passe et d'activer des stratégies de rotation centralisée des mots de passe.

- Autorisation permet à chaque utilisateur d’accéder à certains objets de données et d’effectuer certaines opérations de base de données telles que la lecture, mais pas la modification des données, la modification, mais pas la suppression de données ou la suppression de données.

- Contrôle d’accès est géré par l’administrateur système qui attribue des autorisations à un utilisateur au sein d’une base de données. Dans l’idéal, les autorisations sont gérées en ajoutant des comptes d’utilisateur à rôles de base de données et en attribuant des autorisations au niveau de la base de données à ces rôles. Par exemple, sécurité au niveau des lignes permet aux administrateurs de base de données de restreindre l’accès en lecture et en écriture aux lignes de données en fonction de l’identité d’un utilisateur, des appartenances aux rôles ou du contexte d’exécution des requêtes. La sécurité au niveau des lignes centralise la logique d’accès dans la base de données elle-même, ce qui simplifie le code de l’application et réduit le risque de divulgation accidentelle de données.

Protection contre les menaces

- Audit effectue le suivi des activités de base de données et contribue à maintenir la conformité aux normes de sécurité en enregistrant les événements de base de données dans un journal d’audit. Cela vous permet de surveiller les activités de base de données en cours, ainsi que d’analyser et d’examiner les activités historiques afin d’identifier les menaces potentielles ou les abus et violations de sécurité suspects.

- Détection des menaces détecte les activités anormales de la base de données qui indiquent une menace de sécurité potentielle pour la base de données et peuvent exposer des informations sur les événements suspects directement à l’administrateur.

Protection des informations

- Chiffrement des données sécurise les données sensibles en les convertissant dans un autre format afin que seules les parties prévues puissent les déchiffrer à leur forme d’origine et y accéder. Bien que le chiffrement ne résout pas les problèmes de contrôle d’accès, il améliore la sécurité en limitant la perte de données lorsque les contrôles d’accès sont contournés. Par exemple, si l’ordinateur hôte de base de données est mal configuré et qu’un utilisateur malveillant obtient des données sensibles, telles que des numéros de carte de crédit, ces informations volées peuvent être inutiles si elles sont chiffrées.

- Les données de sauvegarde de base de données et de récupération sont essentielles à la protection des informations. Ce processus implique d’effectuer régulièrement des copies de sauvegarde de la base de données et des fichiers journaux et de stocker les copies dans un emplacement sécurisé. La copie de sauvegarde et le fichier sont disponibles pour restaurer la base de données en cas de violation ou de défaillance de la sécurité.

- Sécurité physique limite strictement l’accès au serveur physique et aux composants matériels. De nombreuses organisations disposant de bases de données locales utilisent des salles verrouillées avec un accès restreint pour le matériel du serveur de base de données et les périphériques réseau. Il est également important de limiter l’accès au support de sauvegarde en le stockant à un emplacement hors site sécurisé.

Plateformes de sécurité de base de données

Selon la plateforme de base de données, la responsabilité de sécurité de la base de données que vous assumez peut varier. Si vous disposez d’une solution locale, vous devez tout fournir, de la protection des points de terminaison à la sécurité physique de votre matériel, ce qui n’est pas une tâche facile. Si vous choisissez un fournisseur de base de données cloud platform as a service (PaaS), votre domaine d’intérêt diminue considérablement.

Le cloud offre des avantages significatifs quand il s’agit de faire face à l’éternel problème de la sécurité des informations. Dans un environnement local, les organisations ont probablement des obligations non respectées et des ressources limitées pour investir dans la sécurité, avec pour résultat un environnement où les pirates informatiques sont en mesure d’exploiter des vulnérabilités à tous les niveaux.

Le schéma suivant illustre une approche traditionnelle où un grand nombre de responsabilités de sécurité ne sont pas satisfaites en raison de ressources limitées. Dans l’approche basée sur le cloud, vous pouvez transférer les responsabilités de sécurité quotidiennes à votre fournisseur de cloud et bénéficier d’une couverture de sécurité plus étendue, ce qui permet à votre organisation de réallouer certaines ressources de sécurité et un budget à d’autres priorités métier.

Pourquoi la sécurité de la base de données est-elle importante ?

Les organisations de toutes tailles dans les secteurs public et privé sont confrontées à des problèmes de sécurité de base de données. La prévention des violations de données est critique pour l’entreprise, car elle peut entraîner les problèmes suivants :

Vol de données

Les bases de données sont des cibles principales pour les cyberattaques, car elles stockent souvent des informations précieuses, confidentielles et sensibles, notamment des enregistrements clients, des numéros de carte de crédit, des numéros de compte bancaire et des numéros d’identification personnelles. Les pirates utilisent ces informations pour voler des identités et effectuer des achats non autorisés.

Nuire à la réputation de l’entreprise et de la marque

Les clients souhaitent faire des affaires avec des entreprises qui ne protègent pas leurs données personnelles. Les problèmes de sécurité de base de données qui compromettent les informations client peuvent nuire à la réputation de l’organisation, ce qui entraîne une baisse des ventes et de l’attrition des clients. Pour protéger leur réputation et reconstruire la confiance des clients, certaines entreprises augmentent leurs investissements dans les relations publiques et proposent gratuitement des systèmes de surveillance du crédit à leurs victimes de violations de données.

Perte de chiffre d’affaires

Une violation de données peut arrêter ou ralentir les opérations commerciales et la génération de revenus jusqu’à ce que les problèmes de sécurité de la base de données soient résolus, que le système soit complètement opérationnel et que la continuité d’activité soit restaurée.

Augmentation des coûts

Bien que les chiffres varient selon le secteur, les violations de données peuvent coûtent des millions de dollars à corriger, notamment des frais juridiques, l’assistance aux victimes et des dépenses supplémentaires pour récupérer des données et restaurer des systèmes. Les entreprises peuvent également payer des rançongiciels aux pirates informatiques qui demandent un paiement pour restaurer leurs fichiers et données verrouillés. Pour se protéger contre ces coûts, de nombreuses entreprises ajoutent la cyber-assurance à leurs stratégies.

Violations de violation de données - Sanctions

Les organismes publics et locaux imposent des sanctions et, dans certains cas, exigent que les clients soient indemnisés, lorsque les entreprises ne protègent pas leurs données client.

Bonnes pratiques pour la sécurité de la base de données

Nous avons expliqué que la sécurisation d’une base de données inclut le chiffrement des données, l’authentification des utilisateurs autorisés uniquement auprès de la base de données ou de l’application, la limitation de l’accès des utilisateurs au sous-ensemble approprié des données, ainsi que la surveillance et l’audit continus des activités. Les meilleures pratiques en matière de sécurité des bases de données étendent davantage ces fonctions pour fournir une protection encore plus poussée contre les menaces.

Renforcement de la base de données

La sécurisation ou "le renforcement" un serveur de base de données combine la sécurité physique, réseau et système d’exploitation pour corriger les vulnérabilités et rendre plus difficile l’accès au système pour les pirates informatiques. Les meilleures pratiques en matière de renforcement des bases de données varient en fonction du type de plateforme de base de données. Les étapes courantes incluent la protection par mot de passe et les contrôles d’accès, la sécurisation du trafic réseau et le chiffrement des champs sensibles dans la base de données.

Chiffrement complet des données

En renforçant le chiffrement des données, ces fonctionnalités permettent aux organisations de sécuriser plus facilement leurs données et de se conformer aux réglementations :

- Données always encrypted offre une protection intégrée des données contre le vol en transit, en mémoire, sur disque et même pendant le traitement des requêtes.

- Transparent data encryption protège contre la menace d’une activité hors connexion malveillante en chiffrant les données stockées (données au repos). Transparent data encryption effectue le chiffrement et le déchiffrement en temps réel de la base de données, des sauvegardes associées et des fichiers journaux des transactions au repos sans nécessiter de modifications de l’application.

Lorsqu’elles sont combinées avec la prise en charge de la version la plus puissante du protocole réseau TLS (Transport Layer Security), les données toujours chiffrées et le chiffrement transparent des données fournissent une solution de chiffrement complète pour les organisations financières, bancaires et médicales qui doivent se conformer à Payment Card Industry Data Security Standard (PCI DSS), qui impose une protection forte et de bout en bout des données de paiement.

Protection avancée contre les menaces

Advanced Threat Protection analyse les journaux pour détecter les comportements inhabituels et les tentatives potentiellement dangereuses d’accès ou d’exploitation des bases de données. Des alertes sont créées pour les activités suspectes, telles que les attaques par injection de code SQL, infiltration potentielle de données et force brute, ainsi que pour les anomalies des modèles d’accès afin d’intercepter les réaffectations de privilèges et l’utilisation d’informations d’identification ayant fait l’objet de violation de sécurité.

Comptes d’authentification distincts

Il est recommandé que les utilisateurs et les applications utilisent des comptes distincts pour s’authentifier. Cela limite les autorisations accordées aux utilisateurs et aux applications et réduit les risques d’activités malveillantes. Il est particulièrement important si le code d’application est vulnérable à une attaque par injection de code SQL.

Principe du privilège minimum

Le principe de sécurité des informations de moindre privilège déclare que les utilisateurs et les applications doivent se voir accorder l’accès uniquement aux données et aux opérations dont ils ont besoin pour effectuer leurs tâches. Cette meilleure pratique permet de réduire la surface d’attaque de l’application et l’impact d’une violation de sécurité (rayon d’explosion) en cas de violation.

Modèle de sécurité Confiance Zéro

Les meilleures pratiques en matière de sécurité des bases de données doivent faire partie d’une approche complète de sécurité qui fonctionnent ensemble sur plusieurs plateformes et clouds pour protéger l’ensemble de votre organisation. Un modèle de sécurité de confiance zéro valide les identités et la conformité des appareils pour chaque demande d’accès afin de protéger les personnes, les appareils, les applications et les données où qu’ils se trouvent. Au lieu de supposer que tout ce qui se trouve derrière le pare-feu d’entreprise est sécurisé, le modèle de confiance zéro suppose une violation et vérifie chaque requête comme si elle provient d’un réseau ouvert. Quelle que soit l’origine de la demande ou la ressource à laquelle elle accède, le principe de la Confiance Zéro est de "ne jamais faire confiance, toujours vérifier."

Solutions et outils de sécurité de base de données

Les récentes violations de données de haut niveau ont mis en évidence la complexité croissante des acteurs des menaces d’aujourd’hui et la complexité de la gestion des risques métier dans un monde de plus en plus connecté. Aidez en toute confiance votre organisation à lutter contre les menaces et à sécuriser vos données grâce à ces produits de sécurité de bout en bout et de sécurité de base de données.

Solutions de sécurité de base de données

Activer la confiance zéro avec les solutions de sécurité MicrosoftActiver la confiance zéro avec les solutions de sécurité Microsoft. Adoptez une approche de bout en bout de la sécurité pour protéger vos personnes, vos données et votre infrastructure.

Renforcez votre posture de sécurité avec AzureRenforcez votre posture de sécurité avec Azure. Utilisez des contrôles de sécurité multicouches intégrés et des renseignements sur les menaces uniques d’Azure pour vous aider à identifier et à protéger contre les menaces. Plus de 3 500 experts mondiaux en cybersécurité collaborent pour protéger vos données dans Azure.

Outils de sécurité de base de données

Tirez parti des services et outils de sécurité Azure Database intégrésTirez parti des outils et services de sécurité azure Database intégrés notamment Always Encrypted; protection intelligente contre les menaces; contrôles de sécurité, contrôles d’accès à la base de données et d’autorisation tels que sécurité au niveau des lignes et masquage dynamique des données, audit, détection des menaces, et la surveillance des données avec Microsoft Defender pour le cloud.

Protégez vos bases de données NoSQL avec Azure Cosmos DB, qui inclut des outils de sécurité de base de données avancés complets pour vous aider à prévenir, détecter et répondre aux violations de base de données.

Logiciels et services de sécurité de base de données

Protégez l’accès aux ressources et aux données avec Azure Active Directory. Ce service d’identité d’entreprise fournit l’authentification unique, l’authentification multifacteur et l’accès conditionnel pour se protéger contre 99,9 % des attaques de cybersécurité.

Stockez et accédez en toute sécurité aux secrets à l’aide de Azure Key Vault. Un secret est un élément pour lequel vous voulez contrôler étroitement l’accès. Il peut s’agir de clés d’API, de mots de passe, de certificats ou de clés de chiffrement. La gestion sécurisée des clés est un élément essentiel pour protéger les données dans le cloud.

Questions fréquentes

-

La sécurité des bases de données est le processus, les outils et les contrôles qui sécurisent et protègent les bases de données contre les menaces accidentelles et intentionnelles. L’objectif de la sécurité de la base de données est de sécuriser les données sensibles et de maintenir la confidentialité, la disponibilité et l’intégrité de la base de données. Outre la protection des données au sein de la base de données, la sécurité de la base de données protège le système de gestion de base de données et les applications, systèmes, serveurs physiques et virtuels et infrastructure réseau associés.

Obtenir une présentation de la sécurité de la base de données >

-

Pour atteindre le degré de sécurité de base de données le plus élevé, les organisations ont besoin de plusieurs couches de protection des données. Cela inclut les pare-feu pour la sécurité réseau, les contrôles d’accès, les fonctionnalités d’audit et de détection des menaces, le chiffrement des données, la sauvegarde et la récupération de base de données, ainsi que la sécurité physique du serveur, les composants matériels et le support de sauvegarde.

-

La sécurité de la base de données protège contre les violations de données. La prévention des violations de données est critique pour l’entreprise, car elles peuvent coûtent des millions de dollars à corriger, notamment des frais juridiques, une compensation des victimes, la restauration des données et du système, ainsi que des pénalités pour non-conformité aux réglementations. Les entreprises peuvent également payer des rançongiciels aux pirates informatiques qui demandent un paiement pour restaurer leurs fichiers et données verrouillés.

Découvrez pourquoi la sécurité de la base de données est importante >

-

Les meilleures pratiques en matière de sécurité des bases de données corrigent les vulnérabilités et compliquent l’accès du système aux pirates informatiques. Elles incluent le renforcement des bases de données, les données toujours chiffrées, l’authentification distincte, la protection avancée contre les menaces et le principe de privilège minimum, qui déclare que les utilisateurs et les applications doivent se voir accorder l’accès uniquement aux données et aux opérations dont ils ont besoin pour effectuer leurs tâches.

Découvrez comment améliorer la sécurité de votre base de données >

-

Renforcez votre posture de sécurité avec la sécurité de bout en bout de Microsoft Zero Trust et la sécurité des bases de données Azure. Utilisez des contrôles de sécurité intégrés multicouches et des renseignements sur les menaces uniques pour vous aider à identifier et à protéger contre les menaces. La conception de défense en profondeur des services Azure fournit une sécurité multicouche entre les centres de données physiques, l’infrastructure et les opérations dans Azure.

Commencer à créer avec Azure

Essayez les services de cloud computing Azure gratuitement pendant 30 jours, ou commencez directement avec le paiement à l’utilisation. Pas d’engagement initial. Annulation possible à tout moment.