Что такое безопасность баз данных?

Обеспечение безопасности баз данных — это совокупность процессов, инструментов и средств управления, обеспечивающих защиту баз данных как от случайных, так и от целенаправленных угроз. Цель обеспечения безопасности баз данных — защита конфиденциальных данных, поддержание конфиденциальности, доступности и целостности баз данных. Средства обеспечения безопасности баз данных защищают не только данные, но и систему управления базами данных, связанные приложения и системы, физические и виртуальные серверы, а также сетевую инфраструктуру.

Чтобы правильно ответить на вопрос о том, "что такое безопасность баз данных", нужно учесть, что существует несколько типов рисков безопасности. Необходимо обеспечить защиту от человеческих ошибок, чрезмерных привилегий пользователей, работающих с базами данных, атак внешних и внутренних злоумышленников, вредоносных программ, уязвимости носителей с резервными копиями, физического повреждения серверов баз данных, а также от уязвимости баз данных, например, от баз данных, для которых не установлены исправления и от баз данных со слишком большим объемом данных в буфере.

Типы безопасности баз данных

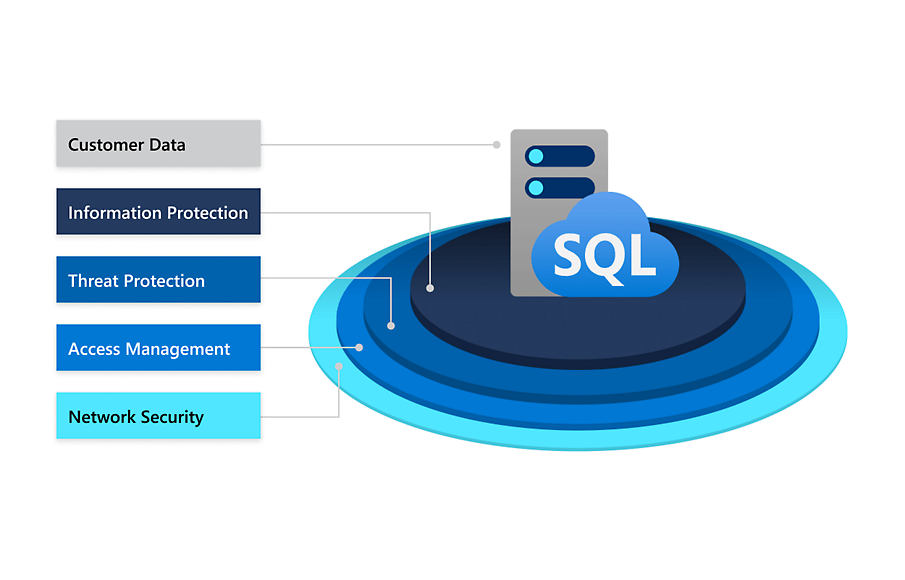

Чтобы добиться наиболее надежной безопасности баз данных, организациям необходимо использовать несколько уровней защиты данных. Чтобы добиться этого результата, стратегия "глубинной защиты" (DiD) подразумевает реализацию множества средств управления в ИТ-среде. Если откажет один из уровней защиты, то другой уровень сможет предотвратить атаку, как показано на рисунке ниже.

Безопасность сетей

- Брандмауэры являются "первой линией обороны" в стратегии безопасности DiD. Брандмауэр, по сути, разделяет и ограничивает сетевой трафик. Можно настроить брандмауэр таким образом, чтобы он усиливал политику безопасности данных вашей организации. Если используется брандмауэр, повышается безопасность на уровне операционной системы: образуется контрольная точка, на которой можно сосредоточить меры безопасности.

Управление доступом

- Проверка подлинности — это процесс, в ходе которого подтверждается, что пользователь — действительно тот, за кого он себя выдает. Для этого пользователю необходимо ввести правильный идентификатор пользователя и пароль. В некоторых решениях безопасности администраторы могут централизованно управлять удостоверениями и разрешениями пользователей базы данных. За счет этого уменьшается количество систем, в которых хранятся пароли, и обеспечивается применение централизованных политик ротации паролей.

- Авторизация дает возможность каждому пользователю получать доступ к определенным объектам данных и выполнять определенные операции с базами данных. Например, может быть разрешено читать данные, но не изменять их; может быть изменять данные, но не удалять их. Может быть разрешено и удалять данные.

- Средства управления доступом находятся под управлением системного администратора, который назначает пользователям разрешения, действующие для базы данных. В идеале для управления разрешениями применяется добавление учетных записей пользователей в роли базы данных и назначение этим ролям разрешений, действующих на уровне базы данных. Например, функция безопасности на уровне строк (RLS) дает возможность администраторам баз данных предоставлять доступ на чтение и запись только к определенным строкам данных в зависимости от удостоверения пользователя, принадлежности к определенным ролям или контекста выполнения запросов. Функция RLS централизует логику доступа в самой базе данных. За счет этого упрощается код приложений и снижается риск случайного разглашения данных.

Защита от угроз

- Аудит дает возможность отслеживать действия, выполняемые с базами данных, и обеспечивать соответствие стандартам безопасности путем записи событий баз данных в журнал аудита. Это дает возможность следить за текущими действиями в базе данных, а также анализировать и изучать действия, выполненные ранее, чтобы выявлять потенциальные угрозы, возможные злоупотребления и нарушения безопасности.

- Обнаружение угроз — это выявление аномальных действий с базами данных. Такие действия могут означать потенциальные угрозы безопасности базы данных. Функция обнаружения угроз может передавать сведения о подозрительных событиях непосредственно администратору.

Защита информации

- Шифрование данных — это защита конфиденциальных данных путем преобразования их в другой формат таким образом, что только нужные стороны могут расшифровать данные в первоначальную форму и использовать их. Шифрование не помогает решить проблемы с управлением доступом, но повышает уровень безопасности за счет ограничения потерь данных в случаях, когда злоумышленникам удается обойти механизмы управления доступом. Например, если главный компьютер базы данных неправильно настроен, а злоумышленник получит конфиденциальные данные, например номера кредитных карт, эта украденная информация может оказаться бесполезной, если она зашифрована.

- Резервное копирование и восстановление баз данных крайне важно для защиты информации. Этот процесс предусматривает регулярное создание резервных копий базы данных и файлов журналов, а также хранение копий в безопасном месте. В случае нарушения безопасности или сбоя можно восстановить базу данных, используя резервную копию.

- Физическая безопасность — это строгое ограничение доступа к физическому серверу и компонентам оборудования. Во многих организациях оборудование серверов локальных баз данных и сетевые устройства находятся в запирающихся помещениях с ограниченным доступом. Также следует ограничить доступ и к носителям с резервными копиями: их следует хранить в отдельных безопасных помещениях.

Платформы безопасности баз данных

Уровень ответственности за обеспечение защиты баз данных может различаться в зависимости от платформы баз данных. Если используется локальное решение, то необходимо реализовать защиту на всех уровнях, от конечных точек до физической безопасности оборудования, а это непростая задача. Если выбрать поставщика облачной базы данных, работающего по модели "платформа как услуга" (PaaS), то ваша область ответственности значительно уменьшается.

Облако обладает значительными преимуществами с точки зрения решения давнишних проблем информационной безопасности. В локальной среде некоторые требования, скорее всего, не выполняются, ресурсы, доступные организациям для вложения в безопасность, ограничены. Вследствие этого возникает среда, в которой злоумышленникам удается воспользоваться уязвимостями на всех уровнях.

На следующей схеме показан традиционный подход, при котором многие требования по обеспечению безопасности не выполняются из-за ограниченных ресурсов. При использовании облака можно переложить ряд обязанностей в области безопасности на поставщика облачных служб и повысить уровень безопасности. Это даст возможность вашей организации перенацелить определенные ресурсы безопасности и средства на другие направления бизнеса.

Почему важна безопасность баз данных?

И коммерческие компании, и государственные организации любого размера прилагают немалые усилия, чтобы решать задачи обеспечения безопасности баз данных. Для бизнеса крайне важно предотвращать несанкционированный доступ к данным, поскольку он может привести к следующему:

Кража данных

Базы данных — основная цель атак в киберпространстве, поскольку в база данных часто хранятся ценные и конфиденциальные сведения, в том числе записи клиентов, номера кредитных карт, номера банковских счетов и личные идентификационные номера. Злоумышленники используют эту информацию, чтобы красть личные данные и совершать несанкционированные покупки.

Ущерб репутации бизнеса и торговой марки

Клиенты не слишком охотно ведут бизнес с компаниями, которые не способы защитить личные сведения клиентов. Проблемы с безопасностью баз данных и утечки сведений о клиентов наносят ущерб репутации организации, что приводит к снижению объема продаж и к оттоку клиентов. Чтобы защитить свою репутацию и восстановить доверие клиентов некоторые коммерческие компании увеличивают расходы на связи с общественностью, а также бесплатно предлагают системы мониторинга мошенничества клиентам, пострадавшим от утечки данных.

Потеря доходов

Нарушение безопасности данных может привести к тому, что работа бизнеса замедлится или полностью остановится до тех пор, пока не будут решены все проблемы с обеспечением безопасности баз данных, не будет полностью восстановлена работа систем и не будет обеспечено непрерывное функционирование бизнеса.

Увеличение затрат

Показатели могут различаться в разных отраслях, но устранение последствий утечек данных может обходиться в миллионы долларов, учитывая оплату юридических услуг, помощь пострадавшим и дополнительные расходы на восстановление данных и систем. Если злоумышленники применяют программы-шантажисты, компании также могут выплачивать выкуп таким злоумышленникам за восстановление заблокированных файлов и данных. Чтобы уберечься от этих дополнительных расходов, многие коммерческие компании добавляют страхование от киберугроз в свои политики.

Наказания за нарушения безопасности данных

В случаях, когда компаниям не удается защитить данные клиентов, органы власти разных уровней могут налагать на компании штрафы, а в ряде случаев и требовать выплаты компенсаций клиентам.

Рекомендации по обеспечению безопасности баз данных

Мы уже обсудили, что для защита баз данных подразумевает шифрование данных, проверку подлинности только авторизованных пользователей при доступе к базам данных и приложениям, ограничение доступа лишь необходимым подмножеством данных, а также непрерывный мониторинг и аудит всех действий. В рекомендациях по обеспечению безопасности баз данных эти функции расширены для более надежной защиты от угроз.

Укрепление защиты баз данных

"Укрепление" защиты сервера баз данных включает обеспечение физической безопасности, защиту сети и операционной системы, чтобы устранить уязвимости и затруднить злоумышленникам доступ к системе. Рекомендации по укреплению безопасности баз данных различаются в зависимости от типа платформы базы данных. Среди распространенных мер — укрепление защиты паролем и средств управления доступом, защита сетевого трафика, шифрование полей базы с конфиденциальными сведениями в базах данных.

Комплексное шифрование данных

Благодаря более надежному шифрованию данных эти возможности помогают организациям защищать свои данные и выполнять нормативные требования:

- Технология Always Encrypted обеспечивает встроенную защиту данных от кражи при передаче, в памяти, на дисках и даже во время обработки запросов.

- Прозрачное шифрование данных защищает от вредоносных действий вне сети за счет шифрования хранящихся (неактивных) данных. Прозрачное шифрование данных включает шифрование и расшифровку в реальном времени для базы данных, связанных резервных копий и хранящихся файлов журнала транзакций. Для такого шифрования не требуется изменять приложение.

Когда технология Always Encrypted и прозрачное шифрование данных применяются вместе с поддержкой наиболее стойкой версии сетевого протокола TLS, получается комплексное решение шифрования, отлично подходящее для финансовых компаний, банков и организаций в сфере здравоохранения, которым требуется соблюдать стандарт безопасности данных PCI DSS, требующий применять стойкое сквозное шифрование платежных данных.

Расширенная защита от угроз

Функция "Расширенная защита от угроз" анализирует журналы, чтобы обнаружить необычное поведение и потенциально вредоносные попытки получения доступа к базам данных или их использования. Для подозрительных действий, таких как внедрение кода SQL, возможный несанкционированный доступ к данным и атаки методом подбора, а также для аномалий в схемах доступа с повышением привилегий и с использованием украденных учетных данных, создаются оповещения.

Раздельные учетные записи для проверки подлинности

Рекомендуется использовать раздельные учетные записи для проверки подлинности пользователей и приложений. Это дает возможность ограничивать разрешения, предоставленные пользователям и приложениям, благодаря чему снижается риск вредоносных действий. Это особенно важно, если код приложения уязвим для атак путем внедрения кода SQL.

Принцип наименьших привилегий

Принцип наименьших привилегий в информационной безопасности состоит в том, чтобы пользователям и приложениям предоставлялся доступ только к тем данным и операциям, которые необходимы им для выполнения работы. Соблюдение этой рекомендации поможет ограничить направления атак и влияние уязвимостей (их "радиус поражения") в случае, если в системе безопасности возникнет брешь.

Модель безопасности "Никому не доверяй"

Рекомендации по обеспечению безопасности баз данных должны входить в состав комплексного подхода к обеспечению безопасности , целью которого является защита всей организации на всех платформах и в облачных решениях. Модель безопасности "Никому не доверяй" предусматривает проверку удостоверений и соответствия устройств требованиям для каждого запроса доступа, чтобы защитить пользователей, устройства, приложения и данные вне зависимости от их расположения. Вместо концепции, при которой безопасными считаются любые действия, происходящие внутри периметра сети, защищенного корпоративным брандмауэром, при модели "Никому не доверяй" по умолчанию предполагается брешь в системе безопасности: все без исключения запросы проверяется так, словно они поступают из открытой сети. Стратегия "Никому не доверяй" означает, что не следует "ни в коем случае не доверять и всегда проверять" вне зависимости от того, откуда пришел запрос и к каким ресурсам он обращается.

Решения и инструменты для обеспечения безопасности баз данных

Недавние случаи утечки важных данных подчеркивают высокую квалификацию современных злоумышленников и сложность управления рисками бизнеса в современном цифровом мире. Эти решения для обеспечения сквозной безопасности и безопасности баз данных помогут организациям сдерживать угрозы и защищать данные.

Решения для обеспечения безопасности баз данных

Реализация принципа "Никому не доверяй" с помощью решений Майкрософт для безопасности. Используйте комплексный подход к защите пользователей, данных и инфраструктуре.

Укрепление системы безопасности с помощью Azure. Используйте многоуровневые встроенные средства управления безопасностью и уникальные функции аналитики угроз в Azure, чтобы выявлять угрозы и защищаться от них. Над защитой ваших данных в Azure работают свыше 3500 экспертов по кибербезопасности во всем мире.

Инструменты для обеспечения безопасности баз данных

Воспользуйтесь встроенными средствами и службами безопасности Базы данных Azure, включая технологию Always Encrypted; интеллектуальную защиту от угроз; средства управления безопасностью, средства управления доступом к базам данных и авторизацией, такие как безопасность на уровне строк и динамическое маскирование данных, аудит, обнаружение угроз и мониторинг данных с помощью Microsoft Defender для облака.

Защитите базы данных NoSQL с помощью Azure Cosmos DB. Это решение включает комплексные расширенные средства обеспечения безопасности баз данных , помогающие предотвращать и обнаруживать нарушения безопасности баз данных, а также реагировать на такие нарушения.

Программное обеспечение и службы для обеспечения безопасности баз данных

Защитите доступ к ресурсам и данным, используя Azure Active Directory. Эта корпоративная служба идентификации обеспечивает единый вход, многофакторную проверку подлинности и условный доступ для защиты от 99,9 % атак в сфере кибербезопасности.

Безопасное хранение секретов и доступ к ним с помощью хранилища ключей Azure. Секрет — это любой элемент, доступ к которому необходимо строго контролировать. Например, секретами являются ключи API, пароли, сертификаты и ключи шифрования. Безопасное управление ключами крайне важно для защиты данных в облаке.

Вопросы и ответы

-

Обеспечение безопасности баз данных — это совокупность процессов, инструментов и средств управления, обеспечивающих защиту баз данных как от случайных, так и от целенаправленных угроз. Цель обеспечения безопасности баз данных — защита конфиденциальных данных, поддержание конфиденциальности, доступности и целостности баз данных. Средства обеспечения безопасности баз данных защищают не только данные, но и систему управления базами данных, связанные приложения и системы, физические и виртуальные серверы, а также сетевую инфраструктуру.

-

Чтобы добиться наиболее надежной безопасности баз данных, организациям необходимо использовать несколько уровней защиты данных. К таким уровням относятся следующие: брандмауэры для обеспечения безопасности сети; средства управления доступом; возможности аудита и обнаружения угроз; шифрование данных; резервное копирование и восстановление баз данных; физическая безопасность сервера, компонентов оборудования и носителей с резервными копиями.

-

Средства обеспечение безопасности баз данных защищают от несанкционированного доступа к данным. Предотвращение нарушений безопасности данных крайне важно для бизнеса, поскольку устранение таких нарушений может стоить миллионы долларов, включая оплату юридических услуг, выплату компенсаций пострадавшим, расходы на восстановление систем и данных, а также штрафы за несоблюдение нормативных требований. Если злоумышленники применяют программы-шантажисты, компании также могут выплачивать выкуп таким злоумышленникам за восстановление заблокированных файлов и данных.

-

Применение рекомендаций по обеспечению безопасности баз данных поможет устранить уязвимости и затруднить доступ злоумышленников к системе. К таким рекомендациям относятся: повышение защищенности баз данных, применение технологии Always Encrypted для защиты данных, раздельная проверка подлинности, расширенная защита от угроз и принцип наименьших привилегий, в соответствии с которым пользователям и приложениям следует предоставлять доступ лишь к тем данным и операциям, которые необходимы для выполнения работы.

-

Укрепите безопасность, используя стратегию "Никому не доверяй" корпорации Майкрософт и средства защиты баз данных Azure. Используйте многоуровневые встроенные средства управления безопасностью и уникальные функции аналитики угроз, чтобы выявлять угрозы и защищаться от них. Службы Azure устроены по принципу глубинной защиты и обеспечивают многоуровневую защиту в физических центрах обработки данных, а также на уровне инфраструктуры и операций в Azure.

Начните создавать приложения с Azure

Опробуйте службы Azure для облачных вычислений бесплатно в течение 30 дней или начните работу с оплатой по мере использования. Никаких предварительных обязательств. Подписку можно отменить в любое время.