Wat is databasebeveiliging?

Databasebeveiliging omvat de processen, hulpprogramma's en besturingselementen die databases veilig stellen en beveiligen tegen onbedoelde en opzettelijke bedreigingen. Het doel van databasebeveiliging is om gevoelige gegevens te beveiligen en de vertrouwelijkheid, beschikbaarheid en integriteit van de database te behouden. Naast het beveiligen van de gegevens in de database, beveiligt databasebeveiliging het databasebeheersysteem en de bijbehorende toepassingen, systemen, fysieke en virtuele servers en netwerkinfrastructuur.

Om de vraag te beantwoorden "wat databasebeveiliging is," is het belangrijk om te erkennen dat er verschillende soorten beveiligingsrisico's zijn. Databasebeveiliging moet bescherming bieden tegen menselijke fouten, overmatige databasebevoegdheden van werknemers, hacker- en insideraanvallen, malware, blootstelling van back-upopslagmedia, fysieke schade aan databaseservers en kwetsbare databases, zoals niet-gepatchte databases of databases met te veel gegevens in buffers.

Typen databasebeveiliging

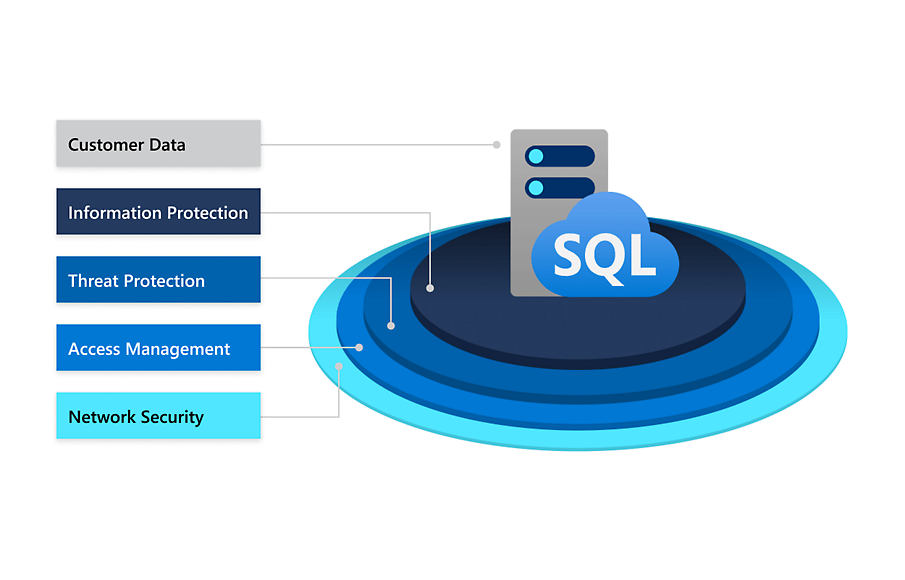

Organisaties hebben meerdere lagen gegevensbeveiliging nodig om de hoogste mate van databasebeveiliging te bereiken. Daarom plaatst een diepgaande beveiligingsstrategie (DiD) meerdere besturingselementen in het IT-systeem. Als de ene beveiligingslaag mislukt, is er een andere om de aanval onmiddellijk te voorkomen, zoals hieronder wordt geïllustreerd.

Netwerkbeveiliging

- Firewalls fungeren als de eerste verdedigingslinie in DiD-databasebeveiliging. Logischerwijs is een firewall een scheider of begrenzer van netwerkverkeer, die kan worden geconfigureerd om het gegevensbeveiligingsbeleid van je organisatie af te dwingen. Als je een firewall gebruikt, verhoog je de beveiliging op het niveau van het besturingssysteem door een onderbrekingspunt te bieden waar je beveiligingsmaatregelen op kunnen worden gericht.

Toegangsbeheer

- Verificatie is het proces waarbij wordt bewezen dat de gebruiker is wie hij of zij beweert te zijn, door het juiste gebruikers-ID en wachtwoord in te voeren. Met sommige beveiligingsoplossingen kunnen beheerders de identiteiten en machtigingen van databasegebruikers centraal beheren op één centrale locatie. Dit omvat het minimaliseren van wachtwoordopslag en maakt gecentraliseerd beleid voor wachtwoordrotatie mogelijk.

- Autorisatie staat elke gebruiker toe toegang te krijgen tot bepaalde gegevensobjecten en bepaalde databasebewerkingen uit te voeren, zoals gegevens lezen, maar niet wijzigen, gegevens wijzigen maar niet verwijderen of gegevens verwijderen.

- Toegangsbeheer wordt beheerd door de systeembeheerder die machtigingen toewijst aan een gebruiker in een database. Machtigingen worden idealiter beheerd door gebruikersaccounts toe te voegen aan databaserollen en door machtigingen op databaseniveau toe te wijzen aan deze rollen. Met beveiliging op rijniveau (RLS) kunnen databasebeheerders bijvoorbeeld lees- en schrijftoegang tot rijen met gegevens beperken op basis van de identiteit, rollidmaatschappen of queryuitvoeringscontext van een gebruiker. RLS centraliseert de toegangslogica in de database zelf, wat de toepassingscode vereenvoudigt en het risico op onbedoelde openbaarmaking van gegevens vermindert.

Bescherming tegen bedreigingen

- Auditing houdt databaseactiviteiten bij en helpt de naleving van beveiligingsstandaarden te handhaven door databasegebeurtenissen vast te leggen in een auditlogboek. Hiermee kun je doorlopende databaseactiviteiten bewaken en historische activiteiten analyseren en onderzoeken om potentiële bedreigingen of vermoedelijk misbruik en beveiligingsschendingen te identificeren.

- Detectie van bedreigingen detecteert afwijkende databaseactiviteiten die duiden op een mogelijke beveiligingsbedreiging voor de database en kan informatie over verdachte gebeurtenissen rechtstreeks aan de beheerder weergeven.

Informatiebeveiliging

- Gegevensversleuteling beveiligt gevoelige gegevens door deze om te zetten in een alternatieve indeling, zodat alleen de beoogde partijen deze weer in de oorspronkelijke vorm kunnen decoderen en er toegang toe hebben. Hoewel versleuteling geen toegangsbeheerproblemen oplost, verbetert het de beveiliging door gegevensverlies te beperken wanneer toegangsbeheer wordt overgeslagen. Als de hostcomputer van de database bijvoorbeeld onjuist is geconfigureerd en een kwaadwillende gebruiker gevoelige gegevens verkrijgt, zoals creditcardnummers, kan die gestolen informatie onbruikbaar zijn als deze is versleuteld.

- Databaseback-upgegevens en -herstel is essentieel voor het beveiligen van informatie. Dit proces omvat het regelmatig maken van back-upkopieën van de database en logboekbestanden en het opslaan van de kopieën op een veilige locatie. De back-upkopie en het bestand zijn beschikbaar om de database te herstellen in geval van een beveiligingsschending of -fout.

- Fysieke beveiliging beperkt op strikte wijze de toegang tot de fysieke server en hardwareonderdelen. Veel organisaties met on-premises databases gebruiken vergrendelde ruimten met beperkte toegang voor de hardware- en netwerkapparaten van de databaseserver. Het is ook belangrijk om de toegang tot back-upmedia te beperken door deze op een veilige externe locatie op te slaan.

Databasebeveiligingsplatforms

Afhankelijk van het databaseplatform kan de mate van verantwoordelijkheid voor databasebeveiliging die je draagt variëren. Als je een on-premises oplossing hebt, moet je alles bieden, van eindpuntbeveiliging tot fysieke beveiliging van je hardware, wat geen eenvoudige taak is. Als je een PaaS-clouddatabaseprovider (platform as a service) kiest, wordt het aandachtsgebied aanzienlijk verkleind.

De cloud biedt aanzienlijke voordelen voor het oplossen van langdurige uitdagingen op het gebied van informatiebeveiliging. In een on-premises omgeving hebben organisaties waarschijnlijk niet-conforme verantwoordelijkheden en beperkte resources beschikbaar om te investeren in beveiliging, waardoor een omgeving ontstaat waarin aanvallers beveiligingsproblemen op alle lagen kunnen misbruiken.

In het volgende diagram zie je een traditionele benadering waarbij veel beveiligingsverantwoordelijkheden niet worden voldaan vanwege beperkte resources. Bij de cloudbenadering kun je de dagelijkse beveiligingsverantwoordelijkheden naar je cloudprovider verplaatsen en meer beveiligingsdekking krijgen, waardoor je organisatie bepaalde beveiligingsresources en budgetten opnieuw kan toewijzen aan andere zakelijke prioriteiten.

Waarom is databasebeveiliging belangrijk?

Organisaties van elke omvang in de openbare en particuliere sectoren hebben moeite met uitdagingen op het gebied van databasebeveiliging. Het voorkomen van gegevensschendingen is bedrijfskritiek omdat deze kunnen leiden tot:

Gegevensdiefstal

Databases zijn de belangrijkste doelen voor cyberaanvallen omdat ze vaak waardevolle, vertrouwelijke en gevoelige informatie opslaan, waaronder klantrecords, creditcardnummers, bankrekeningnummers en persoonlijke identificatienummers. Hackers gebruiken deze informatie om identiteiten te stelen en niet-geautoriseerde aankopen te doen.

Schade aan bedrijfs- en merkreputatie

Klanten twijfelen om zaken te doen met bedrijven die hun persoonlijke gegevens niet beschermen. Databasebeveiligingsproblemen die klantinformatie in gevaar brengen, kunnen de reputatie van de organisatie schaden, wat resulteert in een daling van de omzet en het klantenverloop. Om hun reputatie te beschermen en het vertrouwen van klanten opnieuw op te bouwen, verhogen sommige bedrijven hun investeringen in public relations en bieden ze gratis kredietcontrolesystemen aan hun inbreuk op gegevens.

Omzetverlies

Een datalek kan de bedrijfsactiviteiten en het genereren van inkomsten stopzetten of vertragen totdat de uitdagingen op het gebied van databasebeveiliging zijn opgelost, het systeem weer volledig operationeel is en de bedrijfscontinuïteit is hersteld.

Hogere kosten

Hoewel de cijfers per branche verschillen, kan het oplossen van datalekken miljoenen dollars kosten, inclusief juridische kosten, het bijstaan van slachtoffers en extra kosten om gegevens te herstellen en systemen te herstellen. Bedrijven kunnen ook ransomware betalen aan hackers die betaling vragen om hun vergrendelde bestanden en gegevens te herstellen. Om zich tegen deze kosten te beschermen, voegen veel bedrijven een cyberverzekering toe aan hun polissen.

Sancties bij het optreden van datalekken

Overheids- en lokale instanties leggen boetes op en vereisen in sommige gevallen dat klanten worden gecompenseerd wanneer bedrijven hun klantgegevens niet beschermen.

Best practices voor databasebeveiliging

We hebben besproken dat het beveiligen van een database bestaat uit het versleutelen van gegevens, het verifiëren van alleen geautoriseerde gebruikers op basis van de database of toepassing, het beperken van de gebruikerstoegang tot de juiste subset van de gegevens en continue bewaking en controle van activiteiten. Best practices voor databasebeveiliging breiden deze functies verder uit om nog meer bescherming tegen bedreigingen te bieden.

Databaseversterking

Het beveiligen of "versterken" van een databaseserver combineert fysieke beveiliging, netwerkbeveiliging en beveiliging van het besturingssysteem om kwetsbaarheden aan te pakken en het voor hackers moeilijker te maken toegang tot het systeem te krijgen. Best practices voor databasebeveiliging variëren afhankelijk van het type databaseplatform. Veelvoorkomende stappen zijn het versterken van wachtwoordbeveiliging en toegangsbeheer, het beveiligen van netwerkverkeer en het versleutelen van gevoelige velden in de database.

Uitgebreide gegevensversleuteling

Door de gegevensversleuteling te versterken, maken deze mogelijkheden het voor organisaties gemakkelijker om hun gegevens te beveiligen en aan de regelgeving te voldoen:

- Altijd-versleutelde gegevens biedt ingebouwde beveiliging van gegevens tegen diefstal tijdens overdracht, in het geheugen, op schijf en zelfs tijdens het verwerken van query's.

- Transparante gegevensversleuteling beschermt tegen de bedreiging van schadelijke offlineactiviteiten door opgeslagen gegevens (data-at-rest) te versleutelen. Transparante gegevensversleuteling voert realtime versleuteling en ontsleuteling uit van de database, gekoppelde back-ups en transactielogboekbestanden in rust, zonder dat er wijzigingen in de toepassing nodig zijn.

In combinatie met ondersteuning voor de sterkste versie van het TLS-netwerkprotocol (Transport Layer Security), bieden altijd-versleutelde gegevens en transparante gegevensversleuteling een uitgebreide versleutelingsoplossing voor financiële, bank- en Gezondheidszorgorganisaties die moeten voldoen aan de PCI DSS-standaard (Payment Card Industry Data Security Standard), die een sterke end-to-end-beveiliging van betalingsgegevens vereist.

Geavanceerde bedreigingsbeveiliging

Geavanceerde bedreigingsbeveiliging analyseert logboeken om ongebruikelijk gedrag en mogelijk schadelijke pogingen om toegang te krijgen tot of misbruik te maken van databases te detecteren. Waarschuwingen worden gemaakt voor verdachte activiteiten zoals SQL-injectie, mogelijke gegevensinfiltratie en beveiligingsaanvallen of voor afwijkingen in toegangspatronen, om escalaties van bevoegdheden en het gebruik van geschonden referenties te ondervangen.

Afzonderlijke verificatieaccounts

Als best practice moeten gebruikers en toepassingen afzonderlijke accounts gebruiken om te verifiëren. Hiermee beperk je de machtigingen die aan gebruikers en toepassingen worden verleend en verminder je de risico's van schadelijke activiteiten. Het is vooral essentieel als toepassingscode kwetsbaar is voor een SQL-injectieaanval.

Principe van minimale bevoegdheid

Het informatiebeveiligingsprincipe van minimale bevoegdheden stelt dat gebruikers en toepassingen alleen toegang moeten krijgen tot de gegevens en bewerkingen die ze nodig hebben om hun taken uit te voeren. Deze best practice helpt bij het verminderen van het aanvalsoppervlak van de toepassing en de impact van een beveiligingsschending (de blast radius) als deze zich voordoet.

Zero Trust-beveiligingsmodel

Best practices voor databasebeveiliging moeten deel uitmaken van een uitgebreide benadering van beveiliging die samenwerken op verschillende platforms en clouds om je hele organisatie te beschermen. Een Zero Trust-beveiligingsmodel valideert identiteiten en apparaatcompatibiliteit voor elke toegangsaanvraag om mensen, apparaten, apps en gegevens te beveiligen, waar ze zich ook bevinden. In plaats van aan te nemen dat alles achter de bedrijfsfirewall veilig is, gaat het Zero Trust-model uit van een inbreuk en verifieert het elk verzoek alsof het afkomstig is van een open netwerk. Ongeacht waar de aanvraag vandaan komt of tot welke resource deze toegang heeft, leert Zero Trust ons om "nooit te vertrouwen, maar altijd te verifiëren."

Oplossingen en hulpprogramma's voor databasebeveiliging

Recente grootschalige gegevensschendingen onderstrepen de groeiende verfijning van de huidige bedreigingsactoren en de complexiteit van het beheren van bedrijfsrisico's in een steeds meer verbonden wereld. Help je organisatie met vertrouwen bedreigingen te bestrijden en je gegevens veilig te houden met deze end-to-end beveiligings- en databasebeveiligingsproducten.

Beveiligingsoplossingen voor databases

Zero Trust inschakelen met Microsoft-beveiligingsoplossingen. Volg een end-to-end benadering van beveiliging om je personeel, gegevens en infrastructuur te beschermen.

Verbeter je beveiligingspostuur met Azure. Gebruik ingebouwde beveiligingsmaatregelen met meerdere lagen en unieke bedreigingsinformatie van Azure om bedreigingen op te sporen en je daartegen te beveiligen. Meer dan 3500 experts op het gebied van cyberbeveiliging werken samen om je gegevens in Azure te beschermen.

Hulpprogramma's voor databasebeveiliging

Profiteer van ingebouwde Azure Database-beveiligingshulpprogramma's en -services , waaronder Always Encrypted-technologie; intelligente beveiliging tegen bedreigingen; beveiligingsmaatregelen, toegangs- en autorisatiebeheer voor databases, zoals beveiliging op rijniveau en dynamische gegevensmaskering, auditing, detectie van bedreigingen en gegevensbewaking met Microsoft Defender voor Cloud.

Beveilig je NoSQL-databases met Azure Cosmos DB, waaronder uitgebreide geavanceerde hulpprogramma's voor databasebeveiliging waarmee je databaseschendingen kunt voorkomen, detecteren en hierop kunt reageren.

Software en services voor databasebeveiliging

Toegang tot resources en gegevens beveiligen met Azure Active Directory. Deze identiteitsservice voor ondernemingen biedt eenmalige aanmelding, meervoudige verificatie en voorwaardelijke toegang om te beschermen tegen 99,9% van de cyberbeveiligingsaanvallen.

Sla geheimen veilig op en open deze met Azure Key Vault. Een geheim is alles waartoe je de toegang strikt wilt beheren, zoals API-sleutels, wachtwoorden, certificaten of cryptografische sleutels. Veilig sleutelbeheer is essentieel voor de bescherming van gegevens in de cloud.

Veelgestelde vragen

-

Databasebeveiliging omvat de processen, hulpprogramma's en besturingselementen die databases veilig stellen en beveiligen tegen onbedoelde en opzettelijke bedreigingen. Het doel van databasebeveiliging is om gevoelige gegevens te beveiligen en de vertrouwelijkheid, beschikbaarheid en integriteit van de database te behouden. Naast het beveiligen van de gegevens in de database, beveiligt databasebeveiliging het databasebeheersysteem en de bijbehorende toepassingen, systemen, fysieke en virtuele servers en netwerkinfrastructuur.

-

Organisaties hebben meerdere lagen gegevensbeveiliging nodig om de hoogste mate van databasebeveiliging te bereiken. Dit omvat firewalls voor netwerkbeveiliging, toegangsbeheer, mogelijkheden voor controle en detectie van bedreigingen, gegevensversleuteling, databaseback-up en -herstel, en fysieke beveiliging van de server, hardwareonderdelen en back-upmedia.

-

Databasebeveiliging beschermt tegen gegevensschendingen. Het voorkomen van gegevensschendingen is bedrijfskritiek omdat ze miljoenen dollars kunnen kosten om op te lossen, inclusief juridische kosten, slachtoffervergoeding, gegevens- en systeemherstel en boetes voor niet-naleving van regelgeving. Bedrijven kunnen ook ransomware betalen aan hackers die betaling vragen om hun vergrendelde bestanden en gegevens te herstellen.

-

Best practices voor databasebeveiliging verhelpen beveiligingsproblemen en maken het moeilijker voor hackers om toegang te krijgen tot het systeem. Ze omvatten databaseversterking, altijd versleutelde gegevens, afzonderlijke verificatie, advanced threat protection en het principe van minimale bevoegdheden, waarmee wordt aangegeven dat gebruikers en toepassingen alleen toegang mogen krijgen tot de gegevens en bewerkingen die ze nodig hebben om hun taken uit te voeren.

Ontdek hoe je de beveiliging van je database kunt verbeteren >

-

Versterk je beveiligingspostuur met Microsoft Zero Trust end-to-end beveiliging en Azure Database Security. Gebruik ingebouwde beveiligingsmaatregelen met meerdere lagen en unieke bedreigingsinformatie om bedreigingen op te sporen en je daartegen te beveiligen. Het diepgaande ontwerp van Azure-services biedt beveiliging met meerdere lagen voor fysieke datacenters, infrastructuur en bewerkingen in Azure.

Beginnen met bouwen met Azure

Probeer Azure cloud-computing-services maximaal 30 dagen gratis uit, of ga aan de slag met prijzen voor betalen per gebruik. Je zit nergens aan vast en kunt op elk gewenst moment opzeggen.