Pare-feu Azure

Protégez vos ressources Réseau virtuel Azure grâce à une solution de sécurité réseau native du cloud.

Sécurité de pare-feu pour protéger vos ressources numériques

Le Pare-feu Azure est un service de sécurité réseau basé sur le cloud et managé qui protège vos ressources Réseau virtuel Azure. Le service de pare-feu avec état intègre la haute disponibilité et une scalabilité illimitée dans le cloud pour vous aider à créer, appliquer et journaliser des stratégies de connectivité réseau et d’application dans l’ensemble des abonnements et des réseaux virtuels.

Filtrage basé sur la veille des menaces

Recevez des alertes en temps réel et bloquez le trafic des adresses IP et des domaines malveillants connus.

Opérez des déploiements et mises à l’échelle en quelques minutes

Simplifiez le déploiement et la gestion de la sécurité de votre réseau grâce à un pare-feu cloud-natif, évolutif et hautement disponible.

Visibilité et protection complètes

L’inspection TLS (Transport Layer Security) empêche la transmission des logiciels malveillants via des connexions chiffrées.

Gestion unifiée

Gérez la sécurité de manière centralisée dans l’ensemble des réseaux virtuels à l’aide d’un ensemble commun de règles de réseau et d’application.

Renforcez votre posture de sécurité réseau

Profitez d’une protection avancée contre les menaces adaptée aux besoins des environnements très sensibles ou réglementés. Le Pare-feu Azure tire parti des signaux de sécurité en temps réel issus de sources variées qui utilisent la veille des menaces de Microsoft pour vous prémunir contre les menaces évolutives et les vulnérabilités zero-day.

Déployez un pare-feu avec état en quelques minutes

Tirez parti des fonctionnalités clés en main de sécurité de pare-feu du Réseau virtuel Azure pour contrôler et journaliser l’accès aux applications et ressources. Le Pare-feu Azure prend en charge le filtrage du trafic entrant et sortant, ainsi que les connexions internes de rayon à rayon et les connexions hybrides via des passerelles VPN et ExpressRoute Azure.

Empêchez la propagation des programmes malveillants et des virus

Le Pare-feu Azure déchiffre le trafic sortant, effectue les vérifications de sécurité requises, puis chiffre le trafic vers la destination. Il fonctionne conjointement avec le filtrage d’URL et les catégories web en permettant aux administrateurs d’autoriser ou de refuser l’accès des utilisateurs aux catégories de sites web, telles que les jeux d’argent ou les réseaux sociaux.

Inspectez le trafic en temps réel

La fonctionnalité de détection et de prévention des intrusions s’appuie sur des signatures pour surveiller en continu les activités, générer des alertes, enregistrer des informations et éventuellement tenter de bloquer les attaques. Elle peut détecter les attaques dans tous les ports et protocoles pour le trafic non chiffré. Le trafic chiffré utilise la fonctionnalité d’inspection TLS pour le déchiffrement.

Sécurité et conformité complètes et intégrées

-

Microsoft investit plus de 1 milliard de USD par an dans la recherche et le développement en matière de cybersécurité.

-

Nous employons plus de 3 500 experts de sécurité qui se consacrent à la sécurité et à la protection des données.

-

Azure propose plus de certifications que tout autre fournisseur de services cloud. Voir la liste complète.

-

Tarification du Pare-feu Azure

La configuration est facile et la facturation composée d’un taux de consommation fixe par heure et de frais variables basés sur le trafic. Payez uniquement en fonction de votre utilisation, sans coûts initiaux ni frais de résiliation.

Commencez avec un compte gratuit Azure

1

Essai gratuit. Recevez un crédit de 200 USD à utiliser dans un délai de 30 jours. Pendant que vous disposez de votre crédit, bénéficiez de volumes gratuits de nombreux services populaires et accédez à plus de 55 autres services toujours gratuits.

2

Lorsque votre crédit est épuisé, passez au paiement à l’utilisation pour continuer à créer des applications à l’aide de ces mêmes services gratuits. Payez uniquement si vous utilisez une quantité supérieure aux volumes mensuels gratuits.

3

Approuvé par des organisations de toutes tailles

"Microsoft a créé un écosystème unique qui incorpore l’évolutivité et la sécurité d’Azure, de Microsoft 365 et de Dynamics 365, et croît synergiquement au fil du temps."

Joe Ferlisi, directeur des systèmes d’information et responsable de la sécurité, Rockefeller Capital Management

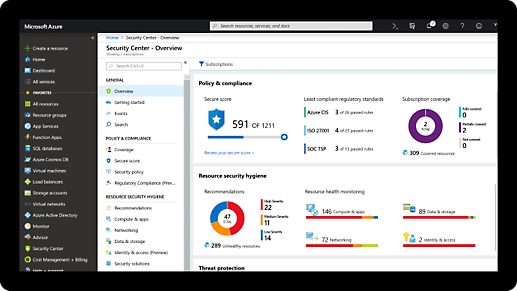

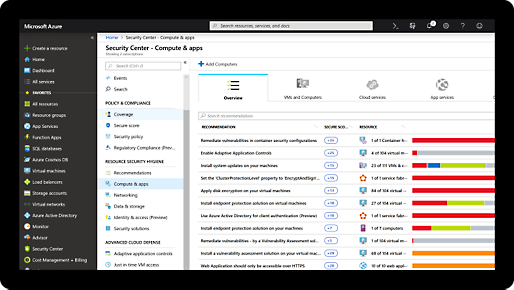

"Azure Security Center est l’un des outils de sécurité les plus critiques pour la gestion de l’écosystème Azure chez NCR. Son volet unique offre une vue d’ensemble de la sécurité des déploiements cloud d’Azure en temps réel."

Isidro Rodriguez, directeur de la transformation numérique, opérations SaaS, NCR

a

"À l’examen des autres services et plateformes disponibles, c’était une évidence. Microsoft offrait la solution cohérente dont nous avions besoin. Ses fonctionnalités cadrent parfaitement avec notre orientation. Elle est devenue une aide exceptionnelle."

Michael Della Villa, directeur des systèmes d’information et responsable des services partagés, MVP Health Care

i

"[Azure] Virtual WAN et le Pare-feu Azure nous permettent de suivre tout le trafic dans l’ensemble de nos réseaux, de le contrôler avec le Pare-feu Azure, et d’intégrer les journaux dans Azure Sentinel pour notre centre des opérations de sécurité. Assurément, ces solutions contribuent à réduire les risques en nous aidant à les identifier."

Barry King, responsable de la technologie de l’infrastructure cloud, Costain

1

"Nous rencontrions des difficultés avec le scripting de plusieurs technologies… L’infrastructure unifiée et automatisée d’Azure s’est véritablement imposée comme la meilleure façon pour nous de gagner en efficacité désormais."

Igor van Haren, architecte senior, VECOZO

.

"La compréhension des rouages internes d’un pare-feu ne relève pas de notre expertise. Grâce au Pare-feu Azure Premium, nous n’avons pas à nous en préoccuper. Nous savons que nous pouvons compter sur le Pare-feu Azure Premium pour protéger Dematic et nos clients en permanence."

Brandon Bates, architecte en chef, Dematic

Ressources et documentation sur le Pare-feu Azure

Services associés

Forum aux questions sur le Pare-feu Azure

-

Installez le Pare-feu Azure par le biais du Portail Microsoft Azure, de PowerShell, des API REST ou des modèles. Lisez le tutoriel pour obtenir des instructions pas à pas.

-

Oui. Pare-feu Azure prend en charge le filtrage du trafic entrant et sortant. La protection du trafic entrant est généralement utilisée pour les protocoles non-HTTP/S, comme le RDP, le SSH et le FTP. Pour la protection HTTP/S optimale du trafic entrant, utilisez un pare-feu d’applications web comme le pare-feu d’applications web (WAF) Azure.

-

Le Pare-feu Azure est intégré à Azure Monitor pour la consultation et l’analyse des journaux d’activité du Pare-feu. Les journaux d’activité peuvent être envoyés à Log Analytics, Stockage Azure ou Event Hubs. Ils peuvent être analysés dans Log Analytics ou par d’autres outils comme Excel et Power BI. Pour plus d’informations, consultez le tutoriel : Surveiller les journaux d’activité de pare-feu Azure.

-

Oui, le Pare-feu Azure Premium offre une protection avancée contre les menaces adaptée aux besoins des environnements très sensibles ou réglementés, tels que les services financiers et les établissements de santé. Un système de détection et de prévention des intrusions basé sur les signatures recherche des modèles spécifiques afin de détecter rapidement les attaques (par exemple, séquences d’octets dans le trafic réseau ou séquences d’instructions malveillantes connues utilisées par un programme malveillant). Plus de 58 000 signatures issues de plus de 50 catégories sont mises à jour en temps réel pour offrir une protection contre les attaques nouvelles et émergentes (par exemple, programmes malveillants, hameçonnage, minage de cryptomonnaie et chevaux de Troie).

-

Oui, le Pare-feu Azure vous permet d’inspecter le trafic destiné à un point de terminaison privé. Les points de terminaison privés permettent aux ressources Azure déployées dans un réseau virtuel de communiquer en privé avec des ressources de liaisons privées. Vous devrez peut-être inspecter ou bloquer le trafic des clients vers les services exposés via des points de terminaison privés à l’aide du Pare-feu Azure.

-

Pour bénéficier d’un accès sécurisé aux services de plateforme, nous vous recommandons des points de terminaison de service. Vous pouvez choisir d’activer des points de terminaison de service dans le sous-réseau de Pare-feu Azure et les désactiver dans les réseaux virtuels spoke connectés. De cette façon, vous bénéficiez des deux fonctionnalités : sécurité des points de terminaison de service et journalisation centralisée de l’ensemble du trafic.