Announcements, Azure Defender, Security, Storage

Azure Defender pour Stockage alimenté par le renseignement sur les menaces Microsoft

Posted on

6 min read

Ce billet de blog a été co-créé avec Roy Levin, Senior Scientifique des données

Avec la réalité du travail à domicile, plus de personnes et d’appareils accèdent désormais aux données d’entreprise sur les réseaux domestiques. Cela soulève les risques de cyber-attaques et élève l’importance de la protection des données appropriée. L’une des ressources les plus ciblées par les attaquants est le stockage de données, qui peut contenir des données métier critiques et des informations sensibles.

Pour aider les clients Azure à mieux protéger leur environnement de stockage, Azure Security Center fournit Azure Defender pour Stockage, qui avertit les clients des tentatives inhabituelles et potentiellement dangereuses d’accès ou d’exploitation de leurs comptes de stockage.

Nouveautés d’Azure Defender pour Stockage

Comme avec tous les produits de sécurité Microsoft, les clients d’Azure Defender pour Stockage bénéficient du renseignement sur les menaces Microsoft pour détecter et chasser les attaques. Microsoft amasse des milliards de signaux pour une vue holistique de l’écosystème de sécurité. Ces signaux partagés et renseignement sur les menaces enrichissent les produits Microsoft et leur permettent d’offrir un contexte, une pertinence et une gestion des priorités pour aider les équipes de sécurité à agir plus efficacement.

En fonction de ces fonctionnalités, Azure Defender pour Stockage alerte désormais les clients en cas de détection d’activités malveillantes telles que :

- Chargement de programmes malveillants potentiels (à l’aide de l’analyse de la réputation de hachage).

- Campagnes d’hameçonnage hébergées sur un compte de stockage.

- Accès à partir d’adresses IP suspectes, telles que les nœuds de sortie TOR.

En outre, l’utilisation des fonctionnalités avancées du renseignement sur les menaces Microsoft nous aide à enrichir notre azure Defender actuel pour Stockage alerte et les détections futures.

Pour bénéficier d’Azure Defender pour Stockage, vous pouvez facilement le configurer sur votre abonnement ou vos comptes de stockage et commencer votre version d’évaluation de 30 jours aujourd’hui.

Les cyber-attaques sur les magasins de données cloud sont en hausse

De nos jours, de plus en plus d’organisations placent leurs ressources de données métier critiques dans le cloud à l’aide de services de données PaaS. stockage Azure est parmi les services les plus utilisés. La quantité de données obtenues et analysées par les organisations continue de croître à un rythme croissant, et les données sont de plus en plus vitales pour guider les décisions stratégiques.

Avec cette augmentation de l’utilisation, les risques de cyberattaques et de violations de données augmentent également, en particulier pour les données critiques pour l’entreprise et les informations sensibles. Les cyber-incidents entraînent la perte d’argent, de données, de productivité et de confiance des consommateurs. Le coût total moyen d’une violation de données est de 3,86 millions de dollars. En moyenne, il faut 280 jours pour identifier et contenir une violation, et 17 % des cyberattaques impliquent des programmes malveillants.

Il est clair que les organisations du monde entier ont besoin de mécanismes de protection, de détection et de réaction rapide à ces menaces. Pourtant, en moyenne, plus de 99 jours passent entre l’infiltration et la détection, ce qui ressemble à laisser la porte d’entrée large ouverte pendant plus de quatre mois. Par conséquent, le renseignement et la détection des menaces appropriés sont nécessaires.

Azure Defender pour Stockage des détections de menaces améliorées

1. Détection du chargement des programmes malveillants et du contenu malveillant

Stockage comptes sont largement utilisés pour la distribution des données. Ils peuvent donc être infectés par des programmes malveillants et le provoquer à se propager à d’autres utilisateurs et ressources. Cela peut les rendre vulnérables aux attaques et aux attaques, en mettant en danger les données organisationnelles sensibles.

Les programmes malveillants qui atteignent des comptes de stockage ont été une préoccupation majeure soulevée par nos clients et pour aider à le résoudre, Azure Defender pour Stockage utilise désormais une analyse avancée de la réputation de hachage pour détecter les programmes malveillants chargés sur des comptes de stockage dans Azure. Cela peut aider à détecter les ransomware, les virus, les logiciels espions et d’autres programmes malveillants chargés sur vos comptes.

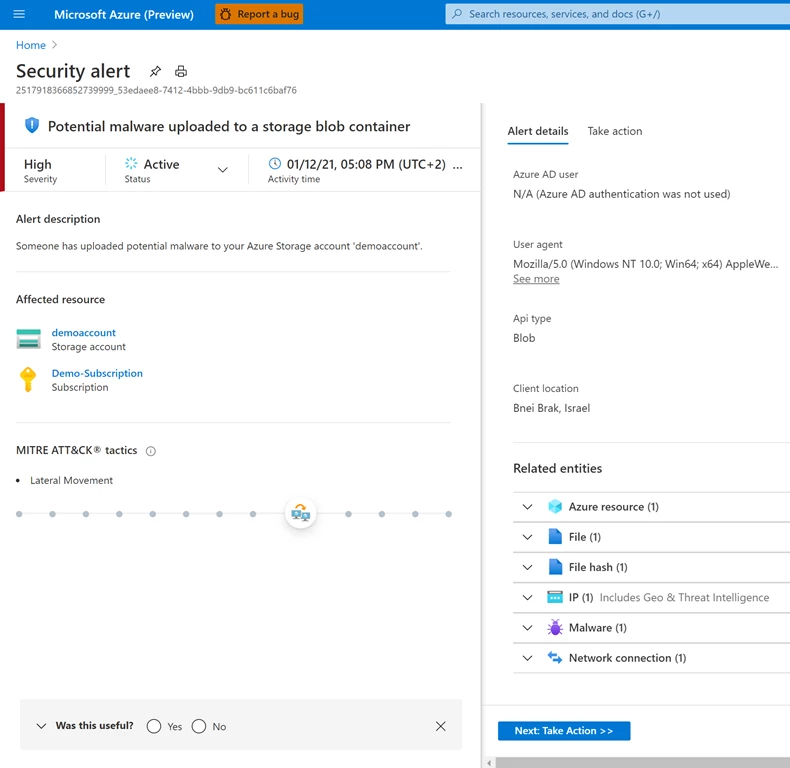

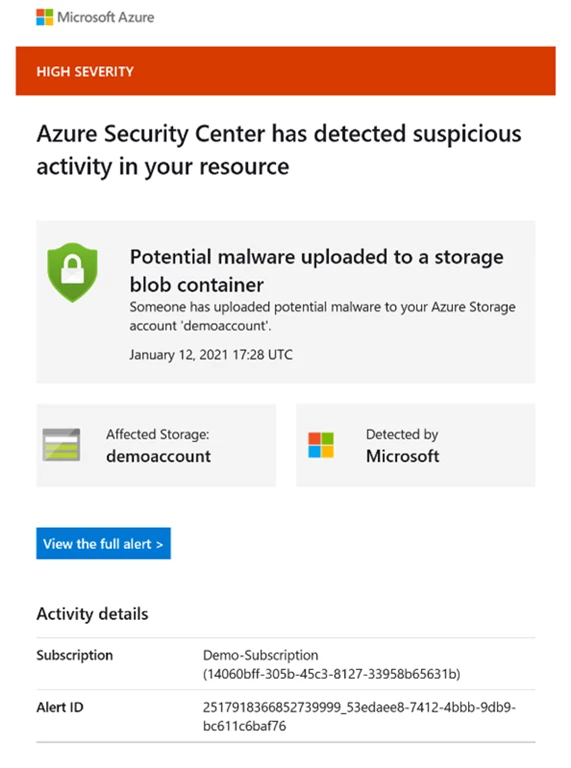

Une alerte de sécurité est automatiquement déclenchée lors de la détection de programmes malveillants potentiels chargés sur un compte stockage Azure.

En outre, une notification par e-mail est envoyée au propriétaire du compte de stockage :

Il est important de noter que, actuellement, Azure Defender pour Stockage n’offre pas de fonctionnalités d’analyse des programmes malveillants. Pour ceux qui s’intéressent à l’analyse des programmes malveillants lors du chargement de fichiers ou d’objets blob, ils peuvent envisager d’utiliser une solution tierce.

« Stockage Blob Azure est une solution de stockage très puissante et rentable, ce qui permet un stockage rapide et bon marché et une récupération de grandes quantités de fichiers. Nous l’utilisons sur tous nos systèmes et avons souvent des millions de documents dans blob Stockage pour un système donné. Avec les solutions PaaS, il peut toutefois s’avérer difficile de case activée fichiers pour les programmes malveillants avant qu’ils ne soient stockés dans le Stockage Blob. Il est incroyablement facile d’activer le nouveau « Filtrage de la réputation des programmes malveillants » pour les comptes de stockage à grande échelle, il nous offre un niveau de protection intégré de base contre les programmes malveillants, qui est souvent suffisant, ce qui nous permet de configurer et de gérer des solutions complexes d’analyse des programmes malveillants. — Frans Lytzen, directeur technique chez NewOrbit

Outre les programmes malveillants, Azure Defender pour Stockage avertit également le chargement inhabituel de fichiers exécutables (.exe) et de package de service (.cspkg) qui peuvent être utilisés pour violer votre environnement.

2. Détection des campagnes d’hameçonnage hébergées sur stockage Azure

L’hameçonnage est un type d’attaque d’ingénierie sociale souvent utilisée pour voler des données utilisateur, notamment les informations d’identification de connexion, les numéros de crédit carte et d’autres informations sensibles. Les attaques par hameçonnage sont parmi les types les plus courants d’attaques par hameçonnage, où les cybercriminels propagent un volume élevé de faux e-mails conçus pour inciter les visiteurs à entrer leurs informations d’identification d’entreprise ou des informations financières dans un formulaire web qui semble authentique ou pour télécharger des pièces jointes contenant des programmes malveillants, tels que des ransomwares.

Les attaques par hameçonnage par e-mail sont de plus en plus sophistiquées, ce qui rend encore plus difficile la distinction entre les messages légitimes et malveillants. L’une des façons dont les attaquants utilisent pour faire en sorte que leurs pages web de hameçonnage semblent authentiques, à la fois pour les utilisateurs et les passerelles de sécurité, consiste à héberger ces pages sur le stockage cloud certifié, comme stockage Azure.

L’utilisation de comptes de stockage dédiés pour héberger le contenu de hameçonnage facilite la détection et le blocage de ces comptes. Par conséquent, les attaquants essaient constamment de se faufiler dans les comptes de stockage d’autres utilisateurs qui autorisent le chargement de contenu.

Microsoft Threat Intelligence amasse et analyse plusieurs signaux pour mieux identifier les campagnes d’hameçonnage, et maintenant Azure Defender pour Stockage peut alerter lorsqu’il détecte qu’un de vos comptes stockage Azure héberge le contenu utilisé dans une attaque par hameçonnage affectant les utilisateurs de Microsoft 365.

3. Détection de l’accès à partir d’adresses IP suspectes

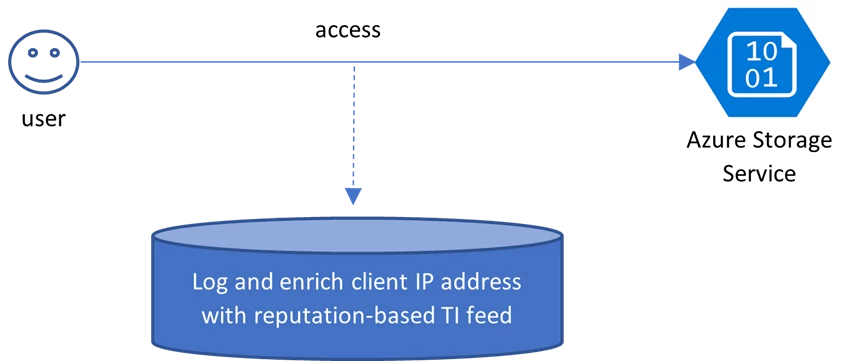

La réputation des adresses IP clientes qui accèdent stockage Azure sont surveillées en permanence. Ces réputations sont basées sur un flux de renseignement sur les menaces qui contient des données provenant de diverses sources, notamment des flux de renseignement sur les menaces internes et tiers, organisés à partir de honeypots, d’adresses IP malveillantes, de botnets, de flux de détonation de programmes malveillants, et bien plus encore, y compris des observations et des collections basées sur des analystes.

Cela fournit une autre couche de protection pour stockage Azure, car les clients sont avertis lorsque les adresses IP avec des réputations interrogeables accèdent à leurs comptes de stockage. En outre, les alertes existantes telles que l’accès à partir d’emplacements inhabituels sont enrichies d’informations sur la réputation de cette adresse IP client anormale. Par conséquent, les clients reçoivent désormais des alertes avec de meilleures explications, ainsi qu’une fidélité et une gravité élevées.

La figure 1 montre comment l’accès au stockage est analysé en examinant la réputation de l’adresse IP du client en fonction de ce flux.

Figure 1 : Enrichissement des journaux d’accès stockage Azure service avec la réputation de l’adresse IP du client.

Cette nouvelle alerte a été essentielle dans la divulgation et la prévention des cyber-attaques, qui pourraient avoir causé d’autres dommages graves, comme indiqué dans deux scénarios d’étude de cas réels du client décrits ci-dessous.

Première étude de cas : détection d’un accès malveillant aux données client critiques

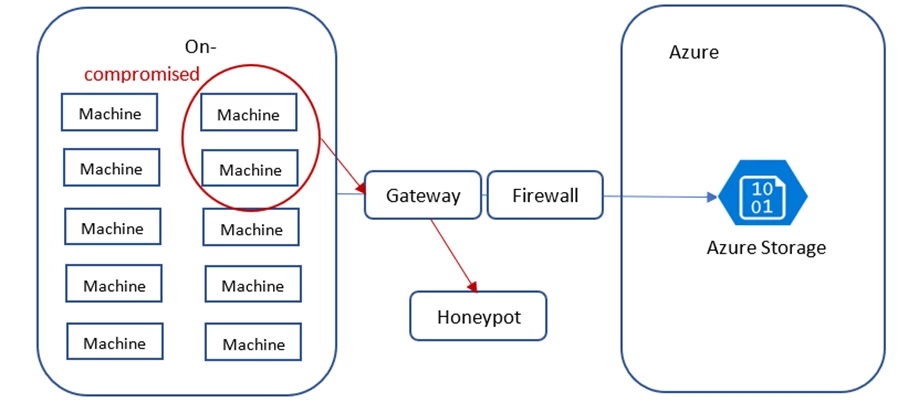

La figure 2 illustre une architecture hybride dans laquelle les machines locales sont surveillées à l’aide de l’agent Security Center Log Analytics. Ces machines accèdent à un service de stockage via une passerelle qui a une adresse IP externe et qui est installée localement. Le stockage est protégé par un pare-feu, qui autorise l’accès uniquement à partir de la passerelle dédiée.

Figure 2 : Attaque sur un environnement hybride découvert par le suivi de la réputation IP.

Deux machines locales ont été infectées par des programmes malveillants. Bien que le programme malveillant reste non détecté, la compromission a été exposée en observant les deux machines qui initient l’accès à un honeypot via la passerelle. Notre service Azure Defender pour Stockage a utilisé le flux TI sur les adresses IP qui ont accédé à un réseau honeypot. Le client a été alerté en conséquence, empêchant une situation dans laquelle les machines compromises accèderont aux données client critiques. Notez que le pare-feu qui a été configuré n’était pas suffisant pour garantir que les machines compromises ne pourront pas accéder aux données critiques. Par conséquent, cette détection était essentielle pour découvrir la violation.

Deuxième étude de cas : Identification d’une infection potentielle par les programmes malveillants à partir de machines virtuelles

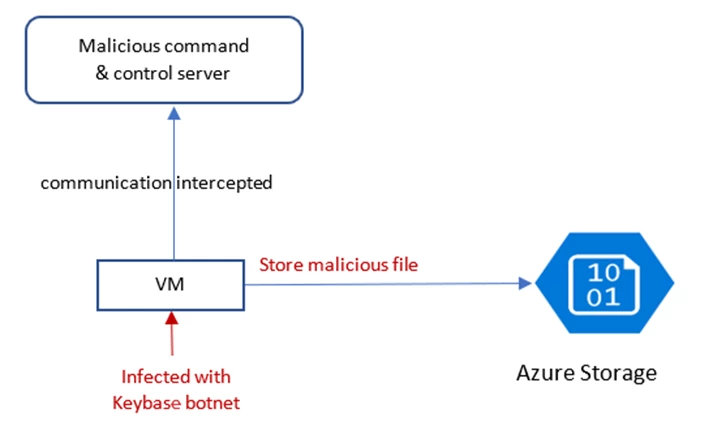

La figure 3 illustre une machine virtuelle infectée par un bot qui propage un programme malveillant innocent sur des systèmes de fichiers compatibles avec le protocole S Mo (par exemple, Azure File Stockage). Le programme malveillant peut être n’importe quoi d’un fichier exécutable ou d’une DLL vers un fichier Excel ou Word avec des macros activées. La communication de la machine virtuelle infectée à son serveur de commande et de contrôle est interceptée et signalée au flux TI. Azure Defender pour Stockage accès avec indicateur à partir de l’adresse IP de la machine virtuelle, même s’il n’est pas hébergé dans Azure. Dès que la machine virtuelle infectée a copié un fichier dans un compte de stockage Azure protégé, l’incident a été signalé en tant qu’alerte au client, qui a immédiatement atténué le risque empêchant une infection supplémentaire aux ordinateurs clients.

Figure 3 : Une machine virtuelle infectée par Keybase stocke un fichier malveillant dans stockage Azure.

Commencez dès maintenant

Nous vous encourageons à essayer Azure Defender pour Stockage et à commencer à détecter les menaces potentielles sur vos conteneurs d’objets blob, partages de fichiers et lacs de données. Azure Defender pour Stockage doit être activé sur les comptes de stockage contenant les données que vous souhaitez protéger.

- Nous vous recommandons d’activer Azure Defender pour Stockage au niveau de l’abonnement en suivant les instructions fournies ici : Configurer Azure Defender pour Stockage.

- À des fins de validation ou de test d’intrusion, vous pouvez déclencher l’alerte TOR d’Azure Defender pour Stockage en suivant les étapes décrites dans notre documentation.

- En savoir plus sur la tarification d’Azure Defender pour Stockage dans la page de tarification d’Azure Defender.

Pour plus d’informations sur Azure Security Center, consultez la page web d’Azure Security Center.