¿Qué es la seguridad de las bases de datos?

La seguridad de las bases de datos son los procesos, herramientas y controles que aseguran y protegen las bases de datos contra amenazas accidentales e intencionadas. El objetivo de la seguridad de las bases de datos es proteger los datos confidenciales y mantener la confidencialidad, disponibilidad e integridad de la base de datos. Además de proteger los datos dentro de la base de datos, la seguridad de la base de datos protege el sistema de gestión de la base de datos y las aplicaciones asociadas, los sistemas, los servidores físicos y virtuales y la infraestructura de red.

Para responder a la pregunta "qué es la seguridad de las bases de datos," es importante reconocer que existen varios tipos de riesgos de seguridad. La seguridad de las bases de datos debe protegerse contra los errores humanos, los privilegios excesivos de los empleados sobre las bases de datos, los ataques de hackers y de información privilegiada, el malware, la exposición de los medios de almacenamiento de las copias de seguridad, los daños físicos a los servidores de bases de datos y las bases de datos vulnerables, como las bases de datos sin parches o las que tienen demasiados datos en el búfer.

Tipos de seguridad de bases de datos

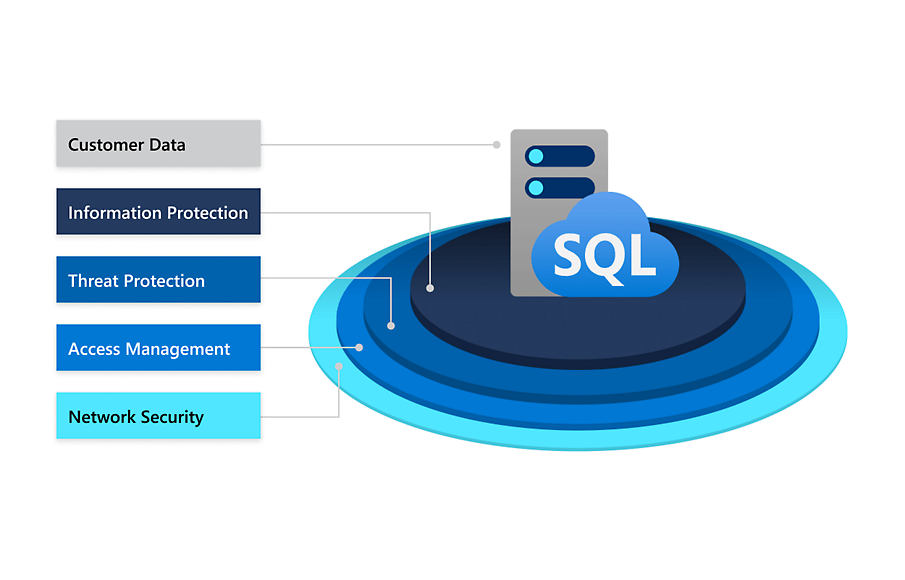

Para alcanzar el máximo grado de seguridad de las bases de datos, las organizaciones necesitan múltiples capas de protección de los datos. Para ello, una estrategia de seguridad de defensa en profundidad (DiD) plantea múltiples controles en todo el sistema informático. Si una capa de protección no funciona, se aplica otra para prevenir inmediatamente el ataque, como se ilustra a continuación.

Seguridad de las redes

- LosFirewalls son la primera línea de defensa en la seguridad de bases de datos DiD. Lógicamente, un firewall es un separador o limitador del tráfico de red, que puede configurarse para aplicar la directiva de seguridad de datos de su organización. Si utiliza un firewall, aumentará la seguridad del sistema operativo, ya que proporciona un cuello de botella en el que pueden concentrarse las medidas de seguridad.

Administración de acceso

- Autenticación es el proceso de demostrar que el usuario es quien dice ser introduciendo el ID de usuario y la contraseña correctos. Algunas soluciones de seguridad permiten a los administradores administrar de forma centralizada las identidades y permisos de los usuarios de la base de datos. Esto incluye la minimización de almacenamiento de contraseñas y permite directivas centralizadas de rotación de contraseñas.

- Autorización permite a cada usuario acceder a determinados objetos de datos y realizar ciertas operaciones en la base de datos como leer pero no modificar datos, modificar pero no borrar datos, o borrar datos.

- Control de acceso es realizado por el administrador del sistema, que asigna permisos a un usuario dentro de una base de datos. Los permisos se administran idealmente agregando cuentas de usuario a roles de base de datos y asignando permisos a nivel de base de datos a dichos roles. Por ejemplo, de seguridad de nivel de fila (RLS) permite a los administradores de bases de datos restringir el acceso de lectura y escritura a filas de datos en función de la identidad, la pertenencia a roles o el contexto de ejecución de consultas de un usuario. RLS centraliza la lógica de acceso en la propia base de datos, lo que simplifica el código de la aplicación y reduce el riesgo de revelación accidental de datos.

Protección contra amenazas

- Auditoría realiza un seguimiento de las actividades de la base de datos y ayuda a mantener el cumplimiento de las normas de seguridad registrando los eventos de la base de datos en un registro de auditoría. Esto le permite supervisar las actividades en curso de la base de datos, así como analizar e investigar la actividad histórica para identificar posibles amenazas o sospechas de abuso y violaciones de la seguridad.

- Detección de amenazas descubre las actividades anómalas de la base de datos que indican una posible amenaza para la seguridad de la base de datos y puede mostrar información sobre eventos sospechosos directamente al administrador.

Protección de la información

- Cifrado de datos protege los datos confidenciales convirtiéndolos a un formato alternativo, de modo que solo las partes interesadas puedan descifrarlos y devolverlos a su forma original y acceder a ellos. Aunque el cifrado no resuelve los problemas de control de acceso, mejora la seguridad al limitar la pérdida de datos cuando se eluden los controles de acceso. Por ejemplo, si el equipo anfitrión de la base de datos está mal configurado y un usuario malintencionado obtiene datos sensibles, como números de tarjetas de crédito, esa información robada podría ser inútil si está encriptada.

- Copia de seguridad y recuperación de la base de datos es fundamental para proteger la información. Este proceso implica hacer copias de seguridad de la base de datos y de los archivos de registro de forma periódica y almacenar las copias en un lugar seguro. La copia de seguridad y el archivo están disponibles para restaurar la base de datos en caso de fallo o infracción de la seguridad.

- Seguridad física limita estrictamente el acceso al servidor físico y a los componentes de hardware. Muchas organizaciones con bases de datos locales usan salas cerradas con acceso restringido para el hardware del servidor de base de datos y los dispositivos de red. También es importante limitar el acceso a los soportes de copia de seguridad almacenándolos en un lugar seguro fuera de las instalaciones.

Plataformas de seguridad de bases de datos

Según la plataforma de la base de datos, la responsabilidad de la seguridad de la base de datos puede variar. Si se trata de una solución local, hay que garantizar desde la protección de los puntos de conexión hasta la seguridad física del hardware, lo cual no es tarea fácil. Si elige un proveedor de bases de datos en la nube de plataforma como servicio (PaaS), se reduce considerablemente su área de preocupación.

La nube ofrece importantes ventajas para solucionar los desafíos de seguridad de la información de larga duración. En un entorno local, las organizaciones probablemente tengan responsabilidades inadecuadas y recursos limitados disponibles para invertir en seguridad, de tal manera que se crea un entorno donde los atacantes pueden aprovechar vulnerabilidades a todos los niveles.

En el diagrama siguiente se muestra un enfoque tradicional, en el que no se pueden satisfacer muchas responsabilidades de seguridad debido a los limitados recursos. En el enfoque basado en la nube, podrá transferir las responsabilidades diarias de seguridad a su proveedor de nube y obtener una mayor cobertura de seguridad, lo que liberará a su organización para reasignar algunos recursos y presupuesto de seguridad a otras prioridades empresariales.

¿Por qué es importante la seguridad de las bases de datos?

Organizaciones de todos los tamaños de los sectores público y privado se enfrentan a retos de seguridad de bases de datos. La prevención de las filtraciones de datos es fundamental para las empresas, ya que pueden provocar:

Robo de datos

Las bases de datos son objetivos prioritarios de los ciberataques porque a menudo almacenan información valiosa, confidencial y delicada, como registros de clientes, números de tarjetas de crédito, números de cuentas bancarias y números de identificación personal. Los piratas informáticos usan esta información para robar identidades y realizar compras no autorizadas.

Daños a la reputación de la empresa y la marca

Los clientes dudan en hacer negocios con empresas que no protegen sus datos personales. Los problemas de seguridad de las bases de datos que ponen en peligro la información de los clientes pueden dañar la reputación de la organización, lo que se traduce en un descenso de las ventas y una pérdida de clientes. Para proteger su reputación y recuperar la confianza de los clientes, algunas empresas aumentan sus inversiones en relaciones públicas y ofrecen sistemas de control de crédito gratuitos a las víctimas de la filtración de datos.

Pérdida de ingresos

Una filtración de datos puede detener o ralentizar las operaciones comerciales y la generación de ingresos hasta que se resuelvan los problemas de seguridad de la base de datos, el sistema vuelva a estar completamente operativo y se restablezca la continuidad de la actividad.

Aumento de los costos

Aunque las cifras varían según el sector, las filtraciones de datos pueden costar millones de dólares para solucionar, incluidos los honorarios legales, la asistencia a las víctimas y los gastos adicionales para recuperar los datos y restaurar los sistemas. Las empresas también pueden pagar un rescate a los piratas informáticos que exigen un pago para restaurar sus archivos y datos bloqueados. Para protegerse de estos costos, muchas empresas incorporan un seguro cibernético a sus pólizas.

Sanciones por filtración de datos

Los organismos estatales y locales imponen multas, y en algunos casos exigen que se compense a los clientes, cuando las empresas no protegen los datos de sus clientes.

Procedimientos recomendados sobre la seguridad de las bases de datos

Ya comentamos que para proteger una base de datos hay que cifrar los datos, autenticar solo a los usuarios autorizados frente a la base de datos o la aplicación, limitar el acceso de los usuarios al subconjunto adecuado de los datos y supervisar y auditar continuamente las actividades. Los procedimientos recomendados de seguridad de bases de datos amplían aún más estas funciones para proporcionar una mayor protección contra las amenazas.

Protección de bases de datos

Proteger o "fortalecer" un servidor de base de datos combina la seguridad física, de red y del sistema operativo para hacer frente a las vulnerabilidades y dificultar el acceso de los piratas informáticos al sistema.operativo. Los procedimientos recomendados para reforzar las bases de datos varían según el tipo de plataforma de base de datos. Entre los pasos comunes se incluyen el refuerzo de la protección de contraseñas y los controles de acceso, la protección del tráfico de red y el cifrado de los campos confidenciales de la base de datos.

Cifrado integral de datos

Al reforzar el cifrado de datos, estas capacidades facilitan a las organizaciones la protección de sus datos y el cumplimiento de la normativa:

- Datos siempre encriptados ofrece protección integrada de los datos contra robos en tránsito, en memoria, en disco e incluso durante el procesamiento de consultas.

- Cifrado transparente de datos protege contra la amenaza de actividades maliciosas fuera de línea mediante el cifrado de los datos almacenados (datos en reposo). El cifrado transparente de datos realiza el cifrado y descifrado en tiempo real de la base de datos, las copias de seguridad asociadas y los archivos de registro de transacciones en reposo sin necesidad de realizar cambios en la aplicación.

Cuando se combinan con la compatibilidad con la versión más potente del protocolo de red de la Seguridad de la capa de transporte (TLS), los datos siempre cifrados y el cifrado transparente de datos proporcionan una solución de cifrado completa para las organizaciones financieras, bancarias y del sector salud que necesitan cumplir la norma de seguridad de datos del sector de las tarjetas de pago (PCI DSS), que exige una protección sólida e integral de los datos de pago.

Protección contra amenazas avanzada

La protección avanzada contra amenazas analiza los registros para detectar comportamientos inusuales e intentos potencialmente dañinos de acceder a bases de datos o explotarlas. Se crean alertas para actividades sospechosas como ejecuciones SQL, posibles infiltraciones de datos y ataques de fuerza bruta, o para anomalías en los patrones de acceso para detectar escaladas de privilegios y uso de credenciales vulneradas.

Cuentas de autenticación independientes

Como procedimiento recomendado, los usuarios y las aplicaciones deben usar cuentas separadas para autenticarse. Esto limita los permisos concedidos a usuarios y aplicaciones y reduce los riesgos de actividad maliciosa. Es especialmente crítico si el código de la aplicación es vulnerable a un ataque por inyección de código SQL.

Principio de privilegio mínimo

El principio de seguridad de la información del privilegio mínimo afirma que los usuarios y las aplicaciones solo deben tener acceso a los datos y operaciones que necesitan para realizar su trabajo. Este procedimiento recomendado ayuda a reducir la superficie de ataque de la aplicación y el impacto de una brecha de seguridad (el radio de explosión) en caso de que se produzca.

Modelo de seguridad de Confianza cero

Los procedimientos recomendados para la seguridad de las bases de datos deben formar parte de un enfoque integral de la seguridad que funcione conjuntamente en todas las plataformas y nubes para proteger a toda la organización. Un modelo de seguridad de confianza cero valida las identidades y la conformidad de los dispositivos en cada solicitud de acceso para proteger a las personas, los dispositivos, las aplicaciones y los datos dondequiera que se encuentren. En lugar de suponer que todo lo que hay detrás del firewall corporativo es seguro, el modelo de confianza cero supone que hay una brecha y verifica cada solicitud como si procediera de una red abierta. Independientemente de dónde se origine la solicitud o a qué recurso acceda, la confianza cero nos enseña a "no confiar nunca, verificar siempre."

Soluciones y herramientas de seguridad de bases de datos

Las recientes filtraciones de datos de gran repercusión han puesto de manifiesto la creciente sofisticación de las amenazas actuales y la complejidad de la gestión del riesgo empresarial en un mundo cada vez más conectado. Ayude con confianza a su organización a combatir las amenazas y a mantener sus datos a salvo con estos productos de seguridad integral y de seguridad de bases de datos.

Soluciones de seguridad para bases de datos

Habilite la confianza cero con las soluciones de seguridad de Microsoft. Adopte un enfoque integral de la seguridad para proteger a su personal, sus datos y su infraestructura.

Fortalezca su postura de seguridad con Azure. Use los controles de seguridad integrados de varias capas y la inteligencia sobre amenazas única de Azure para ayudar a identificar las amenazas y protegerse contra ellas. Más de 3 500 expertos globales en ciberseguridad trabajan juntos para ayudar a salvaguardar sus datos en Azure.

Herramientas de seguridad de bases de datos

Aproveche las herramientas y servicios de seguridad integrados de Azure Database incluida la tecnología Always Encrypted; protección inteligente contra amenazas; controles de seguridad, controles de acceso y autorización a la base de datos, como seguridad a nivel de fila y enmascaramiento dinámico de datos, auditoría, detección de amenazasy supervisión de datos con Microsoft Defender for Cloud.

Proteja sus bases de datos NoSQL con Azure Cosmos DB, que incluye herramientas de seguridad de base de datos avanzadas completas para ayudarle a evitar, detectar y responder a infracciones de base de datos.

Software y servicios de seguridad de bases de datos

Proteja el acceso a recursos y datos con Azure Active Directory. Este servicio de identidad empresarial proporciona inicio de sesión único, autenticación multifactor y acceso condicional para proteger contra el 99,9 % de los ataques de ciberseguridad.

Almacene y acceda de forma segura claves secretas con Azure Key Vault. Un secreto es todo aquello cuyo acceso desea controlar de forma estricta, como las claves API, las contraseñas, los certificados o las claves criptográficas. Una administración de claves segura es fundamental para proteger los datos en la nube.

Preguntas más frecuentes

-

La seguridad de las bases de datos son los procesos, herramientas y controles que aseguran y protegen las bases de datos contra amenazas accidentales e intencionadas. El objetivo de la seguridad de las bases de datos es proteger los datos confidenciales y mantener la confidencialidad, disponibilidad e integridad de la base de datos. Además de proteger los datos dentro de la base de datos, la seguridad de la base de datos protege el sistema de gestión de la base de datos y las aplicaciones asociadas, los sistemas, los servidores físicos y virtuales y la infraestructura de red.

Obtenga una introducción a la seguridad de las bases de datos >

-

Para alcanzar el máximo grado de seguridad de las bases de datos, las organizaciones necesitan múltiples capas de protección de los datos. Esto incluye firewalls para la seguridad de la red, controles de acceso, funciones de auditoría y detección de amenazas, cifrado de datos, copia de seguridad y recuperación de bases de datos, y seguridad física del servidor, componentes de hardware y soportes de copia de seguridad.

-

La seguridad de las bases de datos protege contra las filtraciones de datos. La prevención de las filtraciones de datos es fundamental para las empresas, ya que su solución puede costar millones de dólares, incluidos los gastos legales, la indemnización de las víctimas, la restauración de datos y sistemas, y las multas por incumplimiento de la normativa. Las empresas también pueden pagar un rescate a los piratas informáticos que exigen un pago para restaurar sus archivos y datos bloqueados.

Descubra por qué es importante la seguridad de las bases de datos >

-

Los procedimientos recomendados para la seguridad de las bases de datos abordan las vulnerabilidades y dificultan el acceso de los piratas informáticos al sistema. Incluyen el refuerzo de la base de datos, datos siempre cifrados, autenticación independiente, protección avanzada contra amenazas y el principio del menor privilegio, que afirma que los usuarios y las aplicaciones sólo deben tener acceso a los datos y operaciones que necesitan para realizar su trabajo.

-

Refuerce su postura de seguridad con la seguridad de extremo a extremo Microsoft confianza cero y la seguridad de base de datos Azure. Use controles de seguridad integrados de varias capas e inteligencia de amenazas única para ayudar a identificar y proteger contra amenazas. El diseño de defensa en profundidad de los servicios Azure proporciona seguridad multicapa en los centros de datos físicos, la infraestructura y las operaciones en Azure.

Empezar a crear soluciones en Azure

Prueba los servicios de informática en la nube de Azure gratis durante 30 días o empieza a usar los precios de pago por uso. Sin compromiso por adelantado; puedes cancelar en cualquier momento.