Azure VM'de ağ olağanüstü durum kurtarma hakkında

Bu makalede, Azure Site Recovery kullanarak Azure VM'lerini bir bölgeden diğerine çoğaltırken platform bağlantısı için ağ kılavuzu sağlanır.

Başlamadan önce

Site Recovery'nin bu senaryo için olağanüstü durum kurtarmayı nasıl sağladığını öğrenin.

Tipik ağ altyapısı

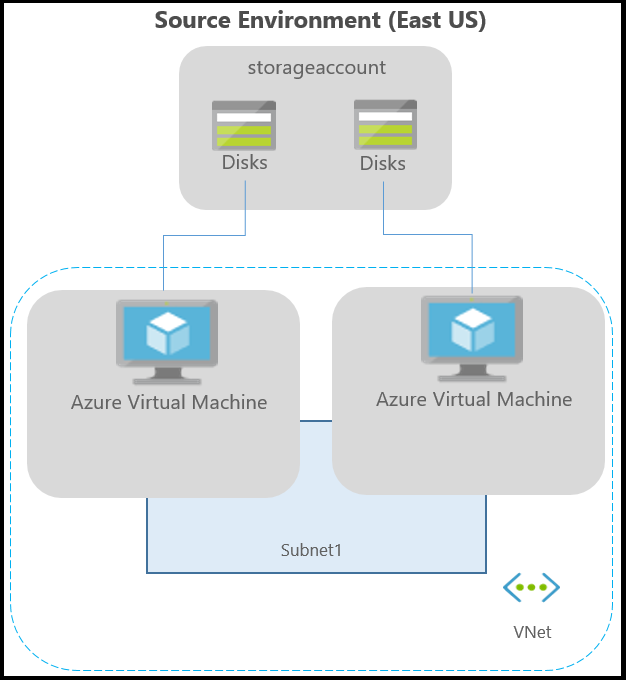

Aşağıdaki diyagramda, Azure VM'lerinde çalışan uygulamalar için tipik bir Azure ortamı gösterilmiştir:

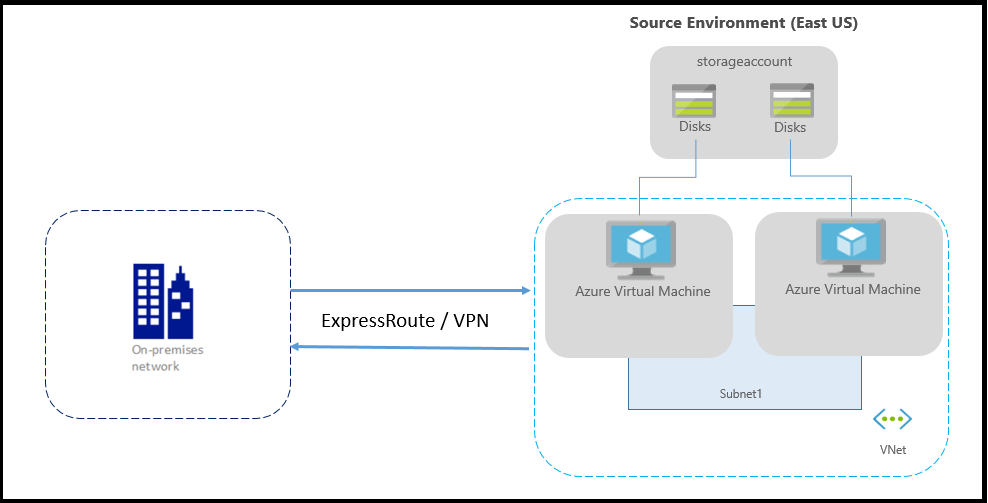

Azure ExpressRoute veya şirket içi ağınızdan Azure'a vpn bağlantısı kullanıyorsanız ortam aşağıdaki gibidir:

Genellikle ağlar güvenlik duvarları ve ağ güvenlik grupları (NSG) kullanılarak korunur. Ağ bağlantısını denetlemek için hizmet etiketleri kullanılmalıdır. NSG'ler çeşitli hizmet etiketlerinin giden bağlantıyı denetlemesine izin vermelidir.

Önemli

Ağ bağlantısını denetlemek için kimliği doğrulanmış bir ara sunucu kullanılması Site Recovery tarafından desteklenmez ve çoğaltma etkinleştirilemiyor.

Dekont

- Giden bağlantıyı denetlemek için IP adresi tabanlı filtreleme gerçekleştirilmemelidir.

- Giden bağlantıyı denetlemek için Azure Site Recovery IP adresleri Azure Yönlendirme tablosuna eklenmemelidir.

URL'ler için giden bağlantı

Giden bağlantıyı denetlemek için URL tabanlı bir güvenlik duvarı ara sunucusu kullanıyorsanız şu Site Recovery URL'lerine izin verin:

| URL | Ayrıntılar |

|---|---|

| *.blob.core.windows.net | Verilerin VM'den kaynak bölgedeki önbellek depolama hesabına yazılabilmesi için gereklidir. VM'lerinizin tüm önbellek depolama hesaplarını biliyorsanız* .blob.core.windows.net yerine belirli depolama hesabı URL'lerine (Ör. cache1.blob.core.windows.net ve cache2.blob.core.windows.net) erişim izni vekleyebilirsiniz |

| login.microsoftonline.com | Site Recovery hizmeti URL'lerine yetkilendirme ve kimlik doğrulaması için gereklidir. |

| *.hypervrecoverymanager.windowsazure.com | Site Recovery hizmeti iletişiminin VM'den gerçekleşebilmesi için gereklidir. |

| *.servicebus.windows.net | Site Recovery izleme ve tanılama verilerinin VM'den yazılabilmesi için gereklidir. |

| *.vault.azure.net | Portal aracılığıyla ADE özellikli sanal makineler için çoğaltmayı etkinleştirme erişimine izin verir |

| *.automation.ext.azure.com | Portal aracılığıyla çoğaltılan bir öğe için mobility aracısının otomatik olarak yükseltilmesini etkinleştirmeye izin verir |

Hizmet Etiketlerini kullanarak giden bağlantı

URL'leri denetlemenin dışında, bağlantıyı denetlemek için hizmet etiketlerini de kullanabilirsiniz. Bunu yapmak için önce Azure'da bir Ağ Güvenlik Grubu oluşturmanız gerekir. Oluşturulduktan sonra mevcut hizmet etiketlerimizi kullanmanız ve Azure Site Recovery hizmetlerine erişime izin vermek için bir NSG kuralı oluşturmanız gerekir.

IP adreslerini kullanarak bağlantıyı denetlemeye kıyasla, bağlantıyı denetlemek için hizmet etiketlerini kullanmanın avantajları, hizmetlerimize bağlı kalmak için belirli bir IP adresine sıkı bir bağımlılık olmamasıdır. Böyle bir senaryoda, hizmetlerimizden birinin IP adresi değişirse, devam eden çoğaltma makineleriniz için etkilenmez. Ancak sabit kodlanmış IP adreslerine bağımlılık, çoğaltma durumunun kritik hale gelmesine ve sistemlerinizin risk altına alınmasına neden olur. Ayrıca, hizmet etiketleri sabit kodlanmış IP adreslerinden daha iyi güvenlik, kararlılık ve dayanıklılık sağlar.

Giden bağlantıyı denetlemek için NSG kullanılırken bu hizmet etiketlerine izin verilmelidir.

- Kaynak bölgedeki depolama hesapları için:

- Kaynak bölge için Depolama hizmet etiketi tabanlı bir NSG kuralı oluşturun.

- Verilerin vm'den önbellek depolama hesabına yazılabilmesi için bu adreslere izin verin.

- Microsoft Entra kimliğine karşılık gelen tüm IP adreslerine erişime izin vermek için Microsoft Entra hizmet etiketi tabanlı NSG kuralı oluşturma

- Hedef bölge için Site Recovery izlemesine erişime izin veren bir EventsHub hizmeti etiket tabanlı NSG kuralı oluşturun.

- Herhangi bir bölgedeki Site Recovery hizmetine erişime izin vermek için Azure Site Recovery hizmeti etiket tabanlı bir NSG kuralı oluşturun.

- AzureKeyVault hizmet etiketi tabanlı NSG kuralı oluşturun. Bu yalnızca portal aracılığıyla ADE özellikli sanal makinelerin çoğaltılmasını etkinleştirmek için gereklidir.

- GuestAndHybridManagement hizmeti etiket tabanlı NSG kuralı oluşturun. Bu yalnızca portal aracılığıyla çoğaltılan bir öğe için mobility aracısının otomatik olarak yükseltilmesini etkinleştirmek için gereklidir.

- Test NSG'sinde gerekli NSG kurallarını oluşturmanızı ve üretim NSG'sinde kuralları oluşturmadan önce sorun olmadığını doğrulamanızı öneririz.

Örnek NSG yapılandırması

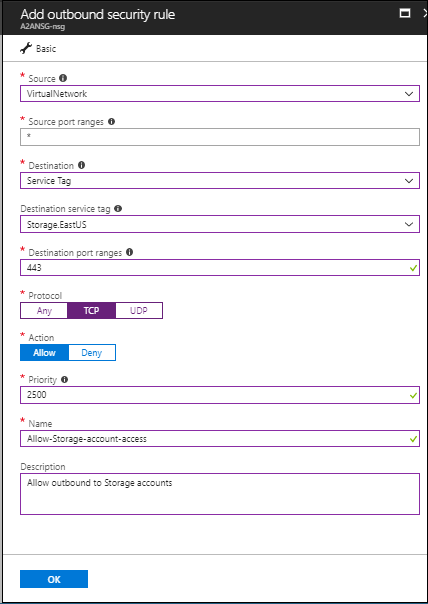

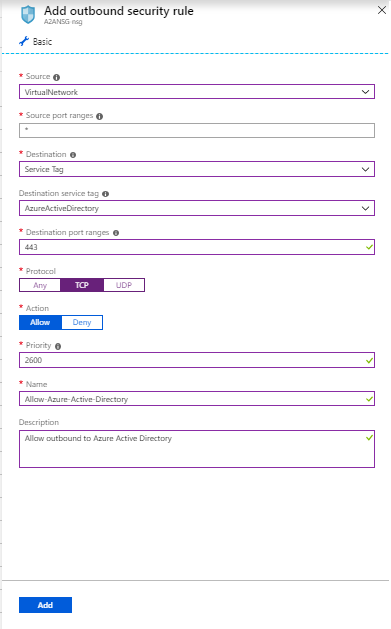

Bu örnekte, bir VM'nin çoğaltılması için NSG kurallarının nasıl yapılandırılması gösterilmektedir.

- Giden bağlantıyı denetlemek için NSG kuralları kullanıyorsanız, tüm gerekli IP adresi aralıkları için "HTTPS gidene izin ver" kurallarını bağlantı noktası:443'e kullanın.

- Örnekte VM kaynak konumunun "Doğu ABD" ve hedef konumun "Orta ABD" olduğu varsayılır.

NSG kuralları - Doğu ABD

"Depolama için giden HTTPS (443) güvenlik kuralı oluşturun. Aşağıdaki ekran görüntüsünde gösterildiği gibi NSG'de EastUS" yazın:

Aşağıdaki ekran görüntüsünde gösterildiği gibi NSG'de "AzureActiveDirectory" için bir giden HTTPS (443) güvenlik kuralı oluşturun:

Güvenlik kurallarına benzer şekilde, NSG'de hedef konuma karşılık gelen "EventHub.CentralUS" için giden HTTPS (443) güvenlik kuralı oluşturun. Bu, Site Recovery izlemesine erişim sağlar.

NSG'de "Azure Site Recovery" için bir giden HTTPS (443) güvenlik kuralı oluşturun. Bu, herhangi bir bölgedeki Site Recovery Hizmeti'ne erişim sağlar.

NSG kuralları - Orta ABD

Bu kurallar, yük devretme sonrasında hedef bölgeden kaynak bölgeye çoğaltmanın etkinleştirilebilmesi için gereklidir:

"Depolama için giden HTTPS (443) güvenlik kuralı oluşturun. NSG'de CentralUS".

NSG'de "AzureActiveDirectory" için bir giden HTTPS (443) güvenlik kuralı oluşturun.

Güvenlik kurallarına benzer şekilde, NSG'de kaynak konuma karşılık gelen "EventHub.EastUS" için giden HTTPS (443) güvenlik kuralı oluşturun. Bu, Site Recovery izlemesine erişim sağlar.

NSG'de "Azure Site Recovery" için bir giden HTTPS (443) güvenlik kuralı oluşturun. Bu, herhangi bir bölgedeki Site Recovery Hizmeti'ne erişim sağlar.

Ağ sanal gereci yapılandırması

VM'lerden giden ağ trafiğini denetlemek için ağ sanal gereçleri (NVA' lar) kullanıyorsanız, tüm çoğaltma trafiği NVA'dan geçerse alet kısıtlanabilir. Çoğaltma trafiğinin NVA'ya gitmemesi için sanal ağınızda "Depolama" için bir ağ hizmet uç noktası oluşturmanızı öneririz.

Depolama için ağ hizmet uç noktası oluşturma

Çoğaltma trafiğinin Azure sınırından çıkmaması için sanal ağınızda "Depolama" için bir ağ hizmet uç noktası oluşturabilirsiniz.

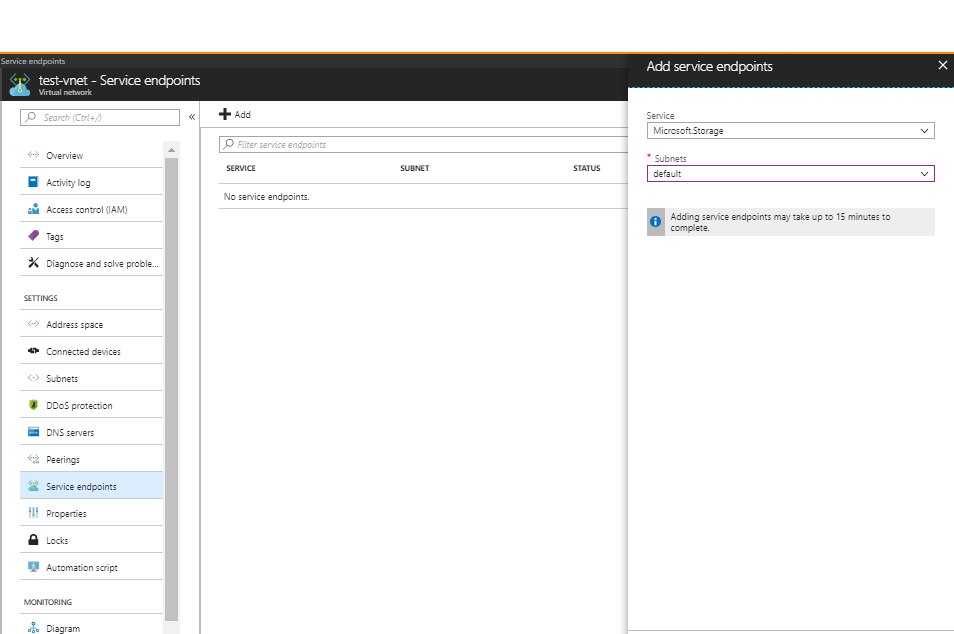

Azure sanal ağınızı seçin ve 'Hizmet uç noktaları' seçeneğine tıklayın

'Ekle'ye tıklayın ve 'Hizmet uç noktaları ekle' sekmesi açılır

'Microsoft'u seçin. 'Hizmet' altında Depolama', 'Alt ağlar' alanında gerekli alt ağlar ve 'Ekle' seçeneğine tıklayın

Dekont

Güvenlik duvarı etkin önbellek depolama hesabı veya hedef depolama hesabı kullanıyorsanız , 'Güvenilen Microsoft hizmetleri izin ver' seçeneğini kullandığınızdan emin olun. Ayrıca, kaynak sanal ağın en az bir alt ağından erişime izin verdiğinizden emin olun.

Zorlamalı tünel oluşturma

Özel bir yol ile 0.0.0.0/0 adres ön eki için Azure'ın varsayılan sistem yolunu geçersiz kılabilir ve VM trafiğini şirket içi ağ sanal gerecine (NVA) yönlendirebilirsiniz, ancak Site Recovery çoğaltması için bu yapılandırma önerilmez. Özel yollar kullanıyorsanız çoğaltma trafiğinin Azure sınırından çıkmaması için sanal ağınızda "Depolama" için bir sanal ağ hizmet uç noktası oluşturmanız gerekir.

Sonraki adımlar

- Azure sanal makinelerini çoğaltarak iş yüklerinizi korumaya başlayın.

- Azure sanal makine yük devretmesi için IP adresi saklama hakkında daha fazla bilgi edinin.

- ExpressRoute ile Azure sanal makinelerinde olağanüstü durum kurtarma hakkında daha fazla bilgi edinin.