Procedure consigliate per Microsoft Sentinel

Questa raccolta di procedure consigliate fornisce indicazioni per l'uso durante la distribuzione, la gestione e l'uso di Microsoft Sentinel, inclusi i collegamenti ad altri articoli per altre informazioni.

Importante

Prima di distribuire Microsoft Sentinel, esaminare e completare le attività di pre-distribuzione e i prerequisiti.

Riferimenti alle procedure consigliate

La documentazione di Microsoft Sentinel contiene indicazioni sulle procedure consigliate distribuite in tutti gli articoli. Oltre al contenuto fornito in questo articolo, vedere quanto segue per altre informazioni:

Utenti amministratori:

- Attività di pre-distribuzione e prerequisiti per la distribuzione di Microsoft Azure Sentinel

- Procedure consigliate per l'architettura delle aree di lavoro di Microsoft Azure Sentinel

- Progettare l'architettura delle aree di lavoro di Microsoft Azure Sentinel

- Progettazioni di aree di lavoro di esempio di Microsoft Azure Sentinel

- Procedure consigliate per la raccolta dati

- Costi e fatturazione di Microsoft Sentinel

- Autorizzazioni in Microsoft Sentinel

- Protezione della proprietà intellettuale MSSP in Microsoft Sentinel

- Integrazione dell'intelligence sulle minacce in Microsoft Sentinel

- Contenuto e soluzioni di Microsoft Sentinel

- Controllare query e attività di Microsoft Sentinel

Analisti:

- Playbook consigliati

- Gestire i falsi positivi in Microsoft Sentinel

- Cercare minacce con Microsoft Sentinel

- Cartelle di lavoro di Microsoft Sentinel comunemente usate

- Rilevare le minacce in modo automatico

- Creare regole di analisi personalizzate per rilevare le minacce

- Usare Jupyter Notebook per cercare le minacce alla sicurezza

Per altre informazioni, vedere anche il video: Progettazione di secOps per successo: Procedure consigliate per la distribuzione di Microsoft Sentinel

Attività SOC regolari da eseguire

Pianificare regolarmente le attività di Microsoft Sentinel seguenti per garantire procedure consigliate per la sicurezza continua:

Attività quotidiane

Valutazione e analisi degli eventi imprevisti. Esaminare la pagina Eventi imprevisti di Microsoft Sentinel per verificare la presenza di nuovi eventi imprevisti generati dalle regole di analisi attualmente configurate e iniziare a esaminare eventuali nuovi eventi imprevisti. Per altre informazioni, vedere Esercitazione: Analizzare gli eventi imprevisti con Microsoft Sentinel.

Esplorare le query di ricerca e i segnalibri. Esplorare i risultati per tutte le query predefinite e aggiornare query di ricerca e segnalibri esistenti. Generare manualmente nuovi eventi imprevisti o aggiornare gli eventi imprevisti precedenti, se applicabile. Per altre informazioni, vedere:

Regole di analisi. Esaminare e abilitare nuove regole di analisi come applicabili, incluse le regole appena rilasciate o appena disponibili da connettori dati connessi di recente.

Connettori dati. Esaminare lo stato, la data e l'ora dell'ultimo log ricevuto da ogni connettore dati per assicurarsi che i dati vengano trasmessi. Verificare la presenza di nuovi connettori e esaminare l'inserimento per assicurarsi che non siano stati superati i limiti impostati. Per altre informazioni, vedere Procedure consigliate per la raccolta dei dati e Connetti origini dati.

Agente di Log Analytics. Verificare che i server e le workstation siano attivamente connessi all'area di lavoro e risolvere i problemi e correggere eventuali connessioni non riuscite. Per altre informazioni, vedere Panoramica dell'agente di Log Analytics.

Errori del playbook. Verificare lo stato dell'esecuzione del playbook e risolvere eventuali errori. Per altre informazioni, vedere Esercitazione: Usare playbook con regole di automazione in Microsoft Sentinel.

Attività settimanali

Revisione del contenuto di soluzioni o contenuto autonomo. Ottenere gli aggiornamenti dei contenuti per le soluzioni installate o il contenuto autonomo dall'hub contenuto. Esaminare nuove soluzioni o contenuti autonomi che potrebbero essere di valore per l'ambiente, ad esempio regole di analisi, cartelle di lavoro, query di ricerca o playbook.

Controllo di Microsoft Sentinel. Esaminare l'attività di Microsoft Sentinel per visualizzare chi ha aggiornato o eliminato risorse, ad esempio regole di analisi, segnalibri e così via. Per altre informazioni, vedere Controllare query e attività di Microsoft Sentinel.

Attività mensili

Esaminare l'accesso utente. Esaminare le autorizzazioni per gli utenti e verificare la presenza di utenti inattivi. Per altre informazioni, vedere Autorizzazioni in Microsoft Sentinel.

Revisione dell'area di lavoro Log Analytics. Verificare che i criteri di conservazione dei dati dell'area di lavoro Log Analytics siano ancora allineati ai criteri dell'organizzazione. Per altre informazioni, vedere Criteri di conservazione dei dati e Integrazione di Azure Esplora dati per la conservazione dei log a lungo termine.

Integrare con i servizi di sicurezza Microsoft

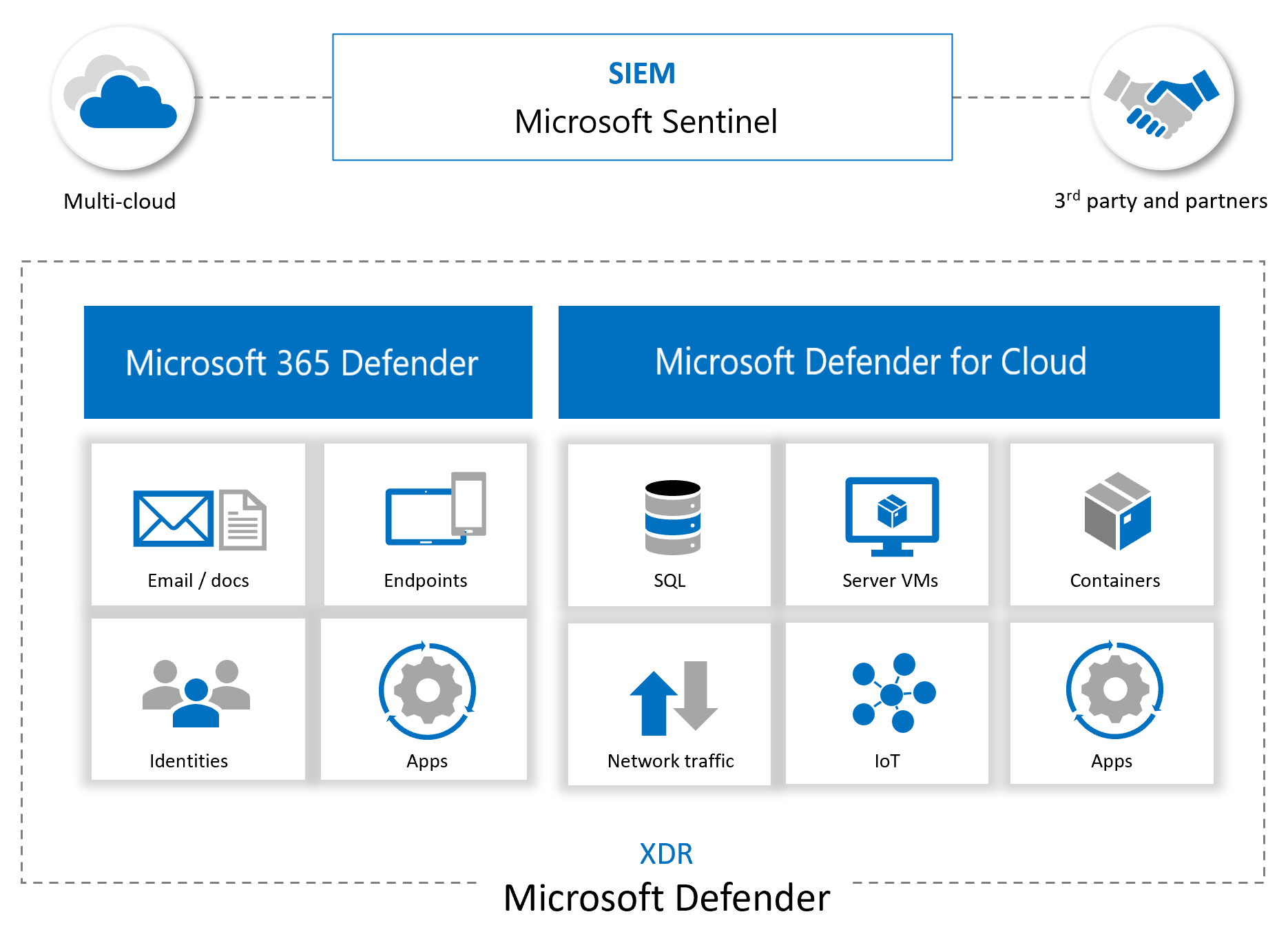

Microsoft Sentinel è abilitato dai componenti che inviano dati all'area di lavoro e vengono resi più forti tramite integrazioni con altri servizi Microsoft. Tutti i log inseriti in prodotti come Microsoft Defender for Cloud Apps, Microsoft Defender per endpoint e Microsoft Defender per identità consentono a questi servizi di creare rilevamenti e, a sua volta, fornire tali rilevamenti a Microsoft Sentinel. I log possono anche essere inseriti direttamente in Microsoft Sentinel per fornire un'immagine più completa per eventi e eventi imprevisti.

Ad esempio, l'immagine seguente illustra come Microsoft Sentinel inserisce dati da altri servizi Microsoft e piattaforme multi-cloud e partner per fornire copertura per l'ambiente:

Oltre a inserire avvisi e log da altre origini, Microsoft Sentinel:

- Usa le informazioni che inserisce con Machine Learning che consente una migliore correlazione di eventi, aggregazione di avvisi, rilevamento anomalie e altro ancora.

- Compila e presenta oggetti visivi interattivi tramite cartelle di lavoro, che mostrano tendenze, informazioni correlate e dati chiave usati per attività di amministrazione e indagini.

- Esegue playbook per agire sugli avvisi, raccogliere informazioni, eseguire azioni sugli elementi e inviare notifiche a varie piattaforme.

- Si integra con piattaforme partner, ad esempio ServiceNow e Jira, per fornire servizi essenziali per i team SOC.

- Inserisce e recupera i feed di arricchimento dalle piattaforme di intelligence per le minacce per portare dati preziosi per l'analisi.

Gestire e rispondere agli eventi imprevisti

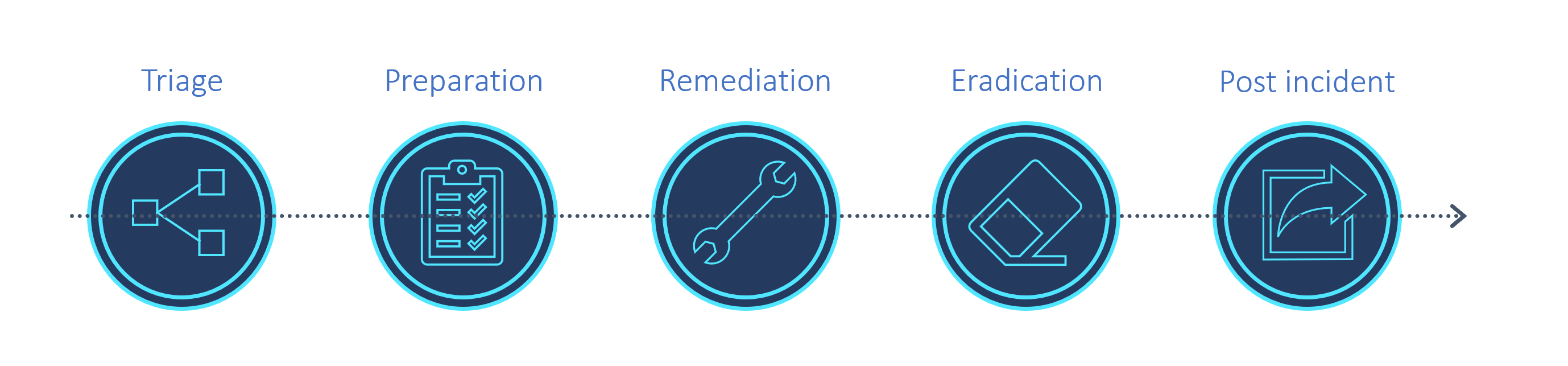

L'immagine seguente mostra i passaggi consigliati in una gestione degli eventi imprevisti e nel processo di risposta.

Le sezioni seguenti forniscono descrizioni di alto livello per l'uso delle funzionalità di Microsoft Sentinel per la gestione e la risposta degli eventi imprevisti durante il processo. Per altre informazioni, vedere Esercitazione: Analizzare gli eventi imprevisti con Microsoft Sentinel.

Usare la pagina Eventi imprevisti e il grafico di indagine

Avviare qualsiasi processo di valutazione per i nuovi eventi imprevisti nella pagina Eventi imprevisti di Microsoft Sentinel in Microsoft Sentinel e nel grafico Di indagine.

Individuare entità chiave, ad esempio account, URL, indirizzo IP, nomi host, attività, sequenza temporale e altro ancora. Usare questi dati per comprendere se si ha un falso positivo a mano, in questo caso è possibile chiudere direttamente l'evento imprevisto.

Tutti gli eventi imprevisti generati vengono visualizzati nella pagina Eventi imprevisti , che funge da posizione centrale per la valutazione e l'indagine anticipata. La pagina Eventi imprevisti elenca il titolo, la gravità e gli avvisi correlati, i log e le entità di interesse. Gli eventi imprevisti forniscono anche un rapido passaggio ai log raccolti e agli strumenti correlati all'evento imprevisto.

La pagina Eventi imprevisti funziona insieme al grafico di indagine, uno strumento interattivo che consente agli utenti di esplorare e approfondire un avviso per mostrare l'ambito completo di un attacco. Gli utenti possono quindi costruire una sequenza temporale degli eventi e individuare l'estensione di una catena di minacce.

Se si rileva che l'evento imprevisto è un vero positivo, eseguire azioni direttamente dalla pagina Eventi imprevisti per analizzare i log, le entità ed esplorare la catena di minacce. Dopo aver identificato la minaccia e creato un piano di azione, usare altri strumenti in Microsoft Sentinel e altri servizi di sicurezza Microsoft per continuare a indagare.

Gestire gli eventi imprevisti con cartelle di lavoro

Oltre a visualizzare e visualizzare informazioni e tendenze, le cartelle di lavoro di Microsoft Sentinel sono strumenti di indagine preziosi.

Ad esempio, usare la cartella di lavoro di Investigation Insights per analizzare eventi imprevisti specifici insieme a qualsiasi entità e avvisi associati. Questa cartella di lavoro consente di approfondire le entità visualizzando log, azioni e avvisi correlati.

Gestire gli eventi imprevisti con la ricerca delle minacce

Durante l'analisi e la ricerca di cause radice, eseguire query di ricerca delle minacce predefinite e controllare i risultati per eventuali indicatori di compromissione.

Durante un'indagine o dopo aver eseguito i passaggi per correggere ed eradicare la minaccia, usare livestream per monitorare, in tempo reale, se ci sono eventi dannosi persistenti o se gli eventi dannosi continuano.

Gestire gli eventi imprevisti con il comportamento dell'entità

Il comportamento delle entità in Microsoft Sentinel consente agli utenti di esaminare e analizzare azioni e avvisi per entità specifiche, ad esempio l'analisi di account e nomi host. Per altre informazioni, vedere:

- Abilitare User and Entity Behavior Analytics (UEBA) in Microsoft Sentinel

- Analizzare gli eventi imprevisti con i dati UEBA

- Informazioni di riferimento sull'arricchimento UEBA di Microsoft Sentinel

Gestire gli eventi imprevisti con watchlist e intelligence sulle minacce

Per ottimizzare i rilevamenti basati sull'intelligence sulle minacce, assicurarsi di usare connettori dati di Intelligence per le minacce per inserire indicatori di compromissione:

- Connettere le origini dati richieste dagli avvisi fusion e TI Map

- Inserire indicatori dalle piattaforme TAXII e TIP

Usare indicatori di compromissione nelle regole di analisi, quando la ricerca delle minacce, l'analisi dei log o la generazione di più eventi imprevisti.

Usare un elenco di controllo che combina i dati provenienti da dati inseriti e origini esterne, ad esempio dati di arricchimento. Ad esempio, creare elenchi di intervalli di indirizzi IP usati dall'organizzazione o dai dipendenti terminati di recente. Usare watchlist con playbook per raccogliere dati di arricchimento, ad esempio l'aggiunta di indirizzi IP dannosi agli elenchi di controllo da usare durante il rilevamento, la ricerca delle minacce e le indagini.

Durante un evento imprevisto, usare gli elenchi di controllo per contenere i dati di indagine e quindi eliminarli quando viene eseguita l'indagine per garantire che i dati sensibili non rimangano in visualizzazione.

Passaggi successivi

Per iniziare a usare Microsoft Sentinel, vedere: