你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

Azure 防火墙高级版功能

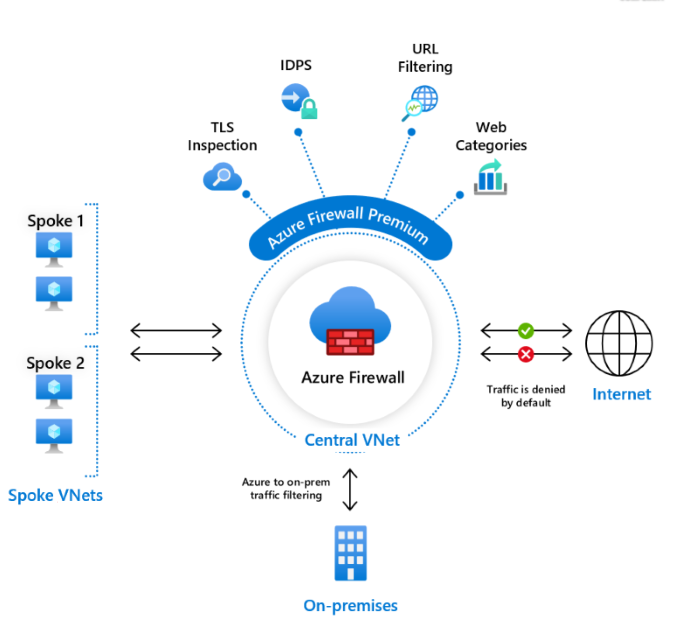

Azure 防火墙高级版提供高级威胁防护,可满足高度敏感且受监管的环境(例如支付和医疗保健行业)的需求。

组织可以使用 IDPS 和 TLS 检查等高级库存单位 (SKU) 功能来防止恶意软件和病毒在网络中横向和水平向传播。 为了满足对 IDPS 和 TLS 检查不断提高的性能需求,Azure 防火墙高级版会使用功能更强大的虚拟机 SKU。 与标准 SKU 一样,高级 SKU 最多可以无缝扩展到 100 Gbps 并与可用性区域集成以支持 99.99% 的服务水平协议 (SLA)。 高级版 SKU 符合支付卡行业数据安全标准 (PCI DSS) 环境需求。

Azure 防火墙高级版包括以下功能:

- TLS 检查 - 解密出站流量、处理数据,然后加密数据并将数据发送到目的地。

- IDPS - 网络入侵检测和防护系统 (IDPS) 使你可以监视网络活动是否出现恶意活动,记录有关此活动的信息,予以报告,选择性地尝试阻止。

- URL 筛选 - 扩展了 Azure 防火墙的 FQDN 筛选功能,以考虑整个 URL 以及任何其他路径。 例如,

www.contoso.com/a/c,而非www.contoso.com。 - Web 类别 - 管理员可以允许或拒绝用户访问某些类别的网站,例如赌博网站、社交媒体网站等。

若要比较所有防火墙 SKU 的 Azure 防火墙功能,请参阅根据需求选择合适的 Azure 防火墙 SKU。

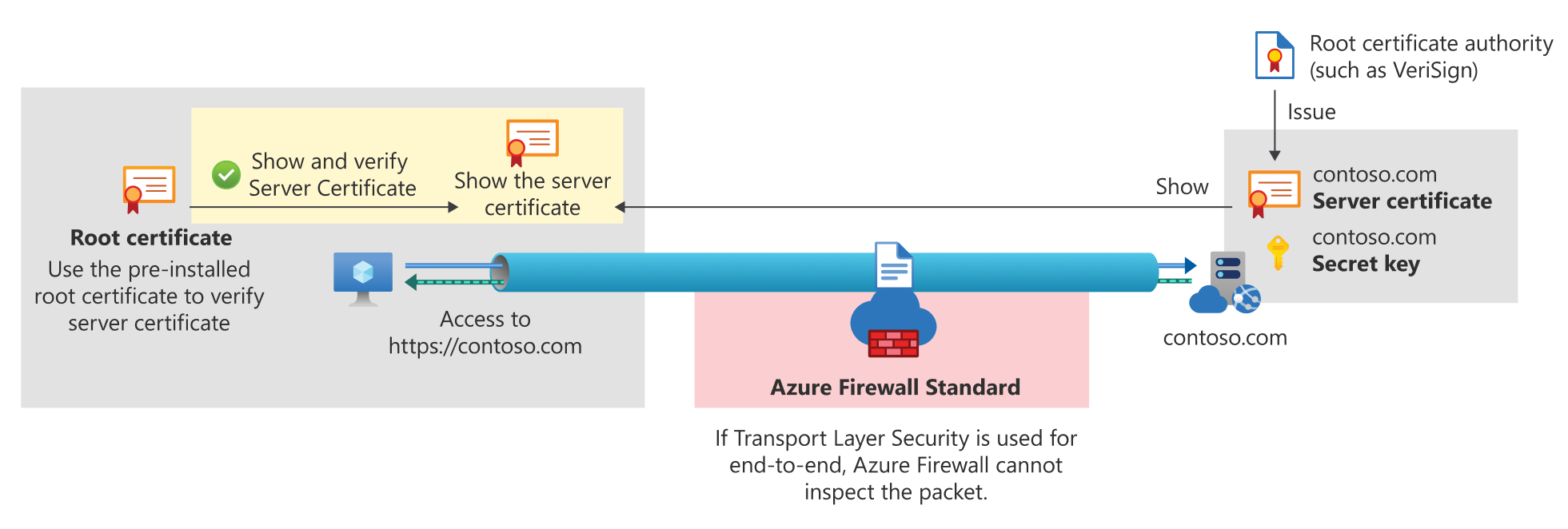

TLS 检查

TLS(传输层安全)协议主要使用两个或多个通信应用程序之间的证书为隐私、完整性和真实性提供加密。 它在应用层上运行,并被广泛用于加密 HTTP 协议。

加密流量存在潜在的安全风险,可隐藏非法用户的活动和恶意流量。 未设置 TLS 检查的 Azure 防火墙(如下图所示)无法查看加密 TLS 隧道中流动的数据,因此无法提供完整的保护覆盖。

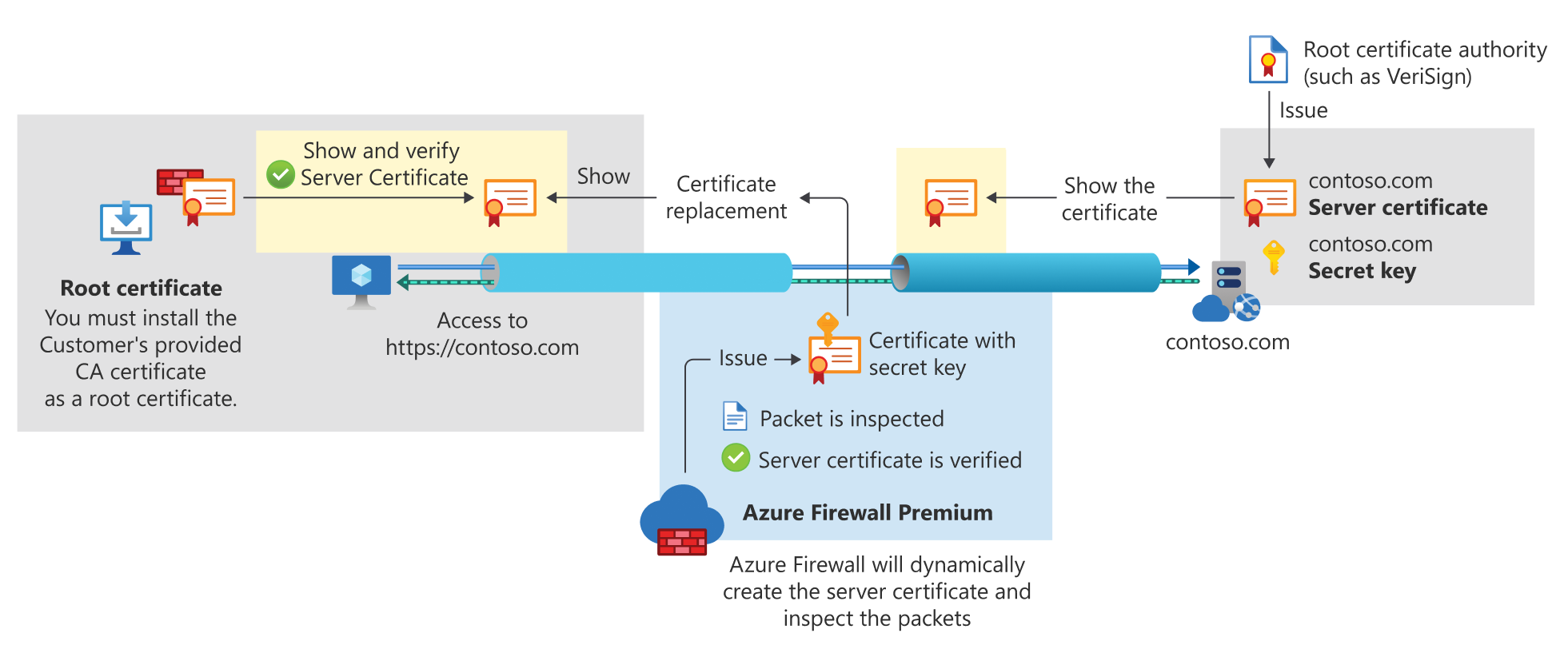

第二张图显示 Azure 防火墙高级版如何将终止并检查 TLS 连接,以检测和缓解 HTTPS 中的恶意活动并针对该活动发出警报。 防火墙创建两个专用 TLS 连接:一个与 Web 服务器 (contoso.com) 连接,一个与客户端连接。 如果使用客户提供的 CA 证书,该证书生成一个代替 Web 服务器证书的动态证书并与客户端共享,以建立防火墙和客户端之间的 TLS 连接。

没有 TLS 检查的 Azure 防火墙:

具有 TLS 检查的 Azure 防火墙:

Azure 防火墙支持以下用例:

出站 TLS 检查

防止从托管在 Azure 中的内部客户端发送到 Internet 的恶意流量。

东-西 TLS 检查(包含进出本地网络的流量)

保护 Azure 工作负载,使其免受从 Azure 内部发送的潜在恶意流量干扰。

Azure 应用程序网关上的 Azure Web 应用程序防火墙支持以下用例:

入站 TLS 检查

保护托管在 Azure 中的内部服务器或应用程序,使其免受来自 Internet 或外部网络的恶意请求的攻击。 应用程序网关提供端到端加密。

如需相关信息,请参阅:

提示

TLS 1.0 和 1.1 将被弃用并且不再受支持。 TLS 1.0 和 1.1 版本的 TLS/安全套接字层 (SSL) 容易受到攻击,尽管目前出于向后兼容的目的,这些协议仍可正常工作,但我们不建议使用。 请尽快迁移到 TLS 1.2。

若要详细了解 Azure 防火墙高级版中间 CA 证书要求,请参阅 Azure 防火墙高级版证书。

若要了解有关 TLS 检查的详细信息,请参阅在 Azure 防火墙中生成用于 TLS 检查的 POC。

IDPS

网络入侵检测和防护系统 (IDPS) 使你可以监视网络是否出现恶意活动,记录有关此活动的信息,予以报告,选择性地尝试阻止。

Azure 防火墙高级版提供基于签名的 IDPS,允许通过查找特定模式(例如网络流量中的字节序列或恶意软件使用的已知恶意指令序列)来快速检测攻击。 IDPS 签名适用于应用程序和网络级别流量(第 3 - 7 层)。 它们是完全托管的,并会持续更新。 IDPS 可应用于入站流量、分支到分支(东-西)流量和出站流量。 分支到分支(东-西)包含进出本地网络的流量。 可以使用“专用 IP 范围”功能配置 IDPS 专用 IP 地址范围。 有关详细信息,请参阅 IDP 专用 IP 范围。

Azure 防火墙签名/规则集包括:

- 侧重于对实际恶意软件、命令和控制、攻击工具包以及传统防护方法遗漏的疯狂恶意活动进行指纹识别。

- 超过 67,000 条规则,类别超过 50 种。

- 类别包括恶意软件命令和控制、网络钓鱼、特洛伊木马、僵尸网络、信息性事件、攻击、漏洞、SCADA 网络协议、攻击工具包活动等。

- 每天发布 20 到 40 个新规则。

- 使用最先进的恶意软件检测技术,如全局传感器网络反馈循环,降低误报率。

通过 IDPS,你可以检测所有端口和协议中对未加密流量的攻击。 但是,当需要检查 HTTPS 通信时,Azure 防火墙可以使用其 TLS 检查功能来解密通信并更好地检测恶意活动。

IDPS 绕过列表是一种配置,该配置允许你不对流向绕过列表中指定的任何 IP 地址、范围和子网的流量进行筛选。 IDPS 绕过列表不是提高吞吐量性能的方法,因为防火墙仍然受制于与你的用例相关联的性能。 有关详细信息,请参阅 Azure 防火墙性能。

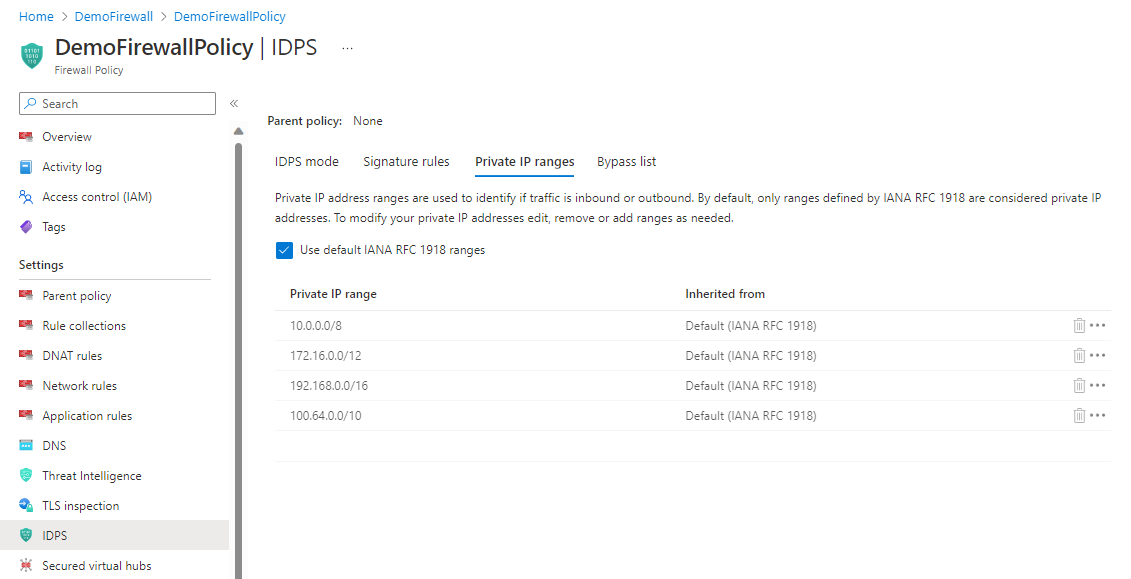

IDPS 专用 IP 范围

在 Azure 防火墙高级版 IDPS 中,专用 IP 地址范围用于标识流量是入站流量、出站流量还是内部流量(东-西流量)。 每个签名都应用于特定的流量方向,如签名规则表中所示。 默认情况下,只有 IANA RFC 1918 定义的范围会被视为专用 IP 地址。 因此,从专用 IP 地址范围发送到专用 IP 地址范围的流量被视为内部流量。 现在,若要修改专用 IP 地址,你可以根据需要轻松编辑、删除或添加范围。

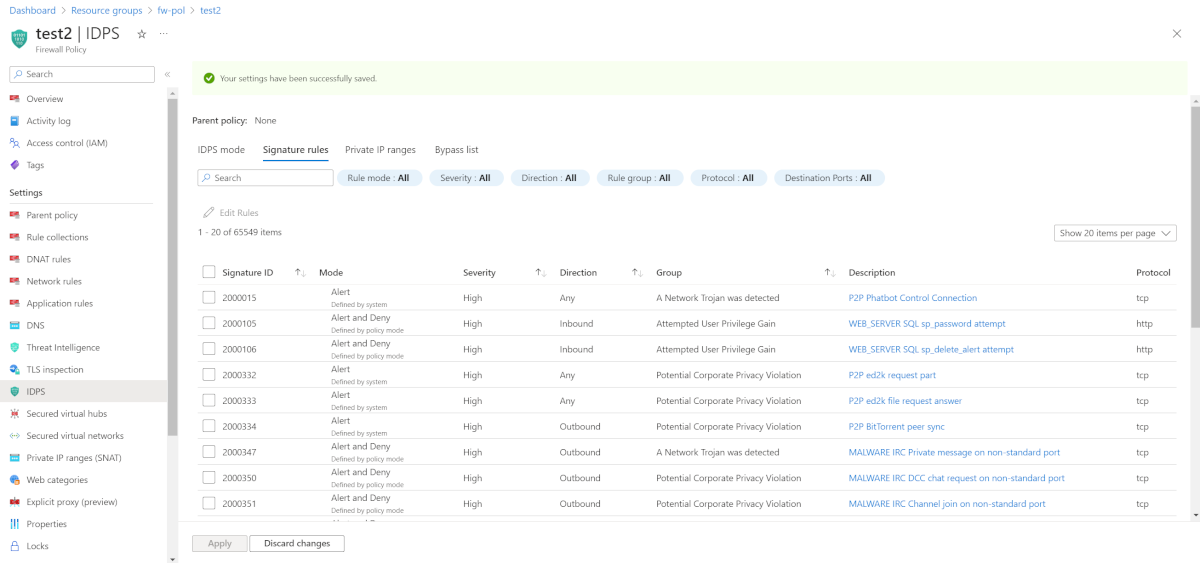

IDPS 签名规则

IDPS 签名规则允许:

自定义一个或多个签名,并将其模式更改为“禁用”、“发出警报”或“发出警报并拒绝” 。 自定义 IDPS 规则的最大数目不应超过 10,000。

例如,如果你收到一个误报,它显示由于签名错误而导致 Azure 防火墙阻止了合法请求,那么你可使用网络规则日志中的签名 ID,并将 IDPS 模式设置为“关闭”。 这样就会忽略“错误”签名,并解决误报问题。

对于创建过多低优先级警报,从而影响高优先级警报可见性的签名,可应用相同的微调过程。

全面了解 67,000 多个签名

智能搜索

通过此操作,可以按任何类型的属性来搜索整个签名数据库。 例如,可通过在搜索栏中键入 ID 来搜索特定的 CVE-ID,以发现哪些签名正在处理此 CVE。

IDPS 签名规则具有以下属性:

| 列 | 说明 |

|---|---|

| 签名 ID | 每个签名的内部 ID。 此 ID 也显示在 Azure 防火墙网络规则日志中。 |

| 模型 | 指示签名是否处于活动状态,以及防火墙是要丢弃匹配的流量还是对其发出警报。 以下签名模式可以替代 IDPS 模式 - 已禁用:未在防火墙上启用签名。 - 警报:检测到可疑流量时,你将收到警报。 - 发出警报并拒绝:你将收到警报,并且会阻止可疑流量。 很少有签名类别定义为“仅发出警报”,因此在默认情况下,即使将 IDPS 模式设置为“发出警报并拒绝”,也不会阻止与这些类别的签名匹配的流量。 可通过将这些特定签名自定义为“发出警报并拒绝”模式来重写此行为。 IDPS 签名模式由以下原因之一决定: 1. 由策略模式定义 - 签名模式派生自现有策略的 IDPS 模式。 2. 由父级策略定义 - 签名模式派生自父级策略的 IDPS 模式。 3. 替代 - 可以替代和自定义签名模式。 4. 由系统定义 - 由于其类别,签名模式被系统设置为仅警报。 可替代此签名模式。 注意:可以通过网络规则日志查询在门户中查看 IDPS 警报。 |

| 严重性 | 每个签名都有一个关联的严重性级别和分配的优先级,表明该签名是实际攻击的可能性。 - 低(优先级 3):异常事件是通常不会在网络上发生或记录的信息事件。 攻击概率较低。 - 中(优先级 2):签名表示存在可疑攻击。 管理员应进一步调查。 - 高(优先级 1):攻击签名表明正在发起严重攻击。 数据包具有合法用途的可能性非常小。 |

| 方向 | 应用签名的流量方向。 - 入站:签名仅适用于来自 Internet 并发往配置的专用 IP 地址范围的流量。 - 出站:签名仅适用于从配置的专用 IP 地址范围发送到 Internet 的流量。 - 内部:只有发送到配置的专用 IP 地址范围的流量和从此范围发出的流量才应用签名。 - 内部/入站:签名适用于来自所配置的专用 IP 地址范围或 Internet 并发往所配置的专用 IP 地址范围的流量。 - 内部/出站:签名适用于来自所配置的专用 IP 地址范围并发往所配置的专用 IP 地址范围或 Internet 的流量。 - 任何:任何流量方向都会应用签名。 |

| 组 | 签名所属的组名称。 |

| 说明 | 由以下三部分构成: - 类别名称:签名所属的类别名称,如 Azure 防火墙 IDPS 签名规则类别中所述。 - 签名的简要说明 - CVE-ID(可选)在签名与特定 CVE 相关联的情况下。 |

| 协议 | 与此签名关联的协议。 |

| 源/目标端口 | 与此签名关联的端口。 |

| 上次更新时间 | 此签名的上次引入或修改日期。 |

有关 IDPS 的详细信息,请参阅在体验版上的 Azure 防火墙 IDPS。

URL 筛选

URL 筛选将 Azure 防火墙的 FQDN 筛选功能扩展到考虑整个 URL。 例如,www.contoso.com/a/c,而非 www.contoso.com。

URL 筛选可以应用于 HTTP 和 HTTPS 流量。 检查 HTTPS 通信时,Azure 防火墙高级版可以使用其 TLS 检查功能来解密流量,并提取目标 URL 以验证是否允许访问。 TLS 检查要求在应用程序规则级别选择加入。 启用后,可以使用 URL 筛选 HTTPS。

Web 类别

通过 Web 类别,管理员可以允许或拒绝用户访问某些类别的网站,例如赌博网站、社交媒体网站等。 Web 类别还包含在 Azure 防火墙标准版中,但 Azure 防火墙高级版对它进行了更多优化。 标准版 SKU 中的 Web 类别功能根据 FQDN 来匹配类别,而高级版 SKU 则根据 HTTP 和 HTTPS 流量的整个 URL 来匹配类别。

Azure 防火墙高级 Web 类别仅在防火墙策略中可用。 确保策略 SKU 与防火墙实例的 SKU 匹配。 例如,如果具有防火墙高级实例,则必须使用防火墙高级策略。

例如,如果 Azure 防火墙截获了 www.google.com/news 的 HTTPS 请求,则需要进行以下分类:

防火墙标准版 - 只检查 FQDN 部分,因此会将

www.google.com分类为搜索引擎。防火墙高级版 - 检查完整的 URL,因此会将

www.google.com/news分类为新闻。

这些类别是根据“责任”、“高带宽”、“商业用途”、“生产力损失”、“常规上网”和“未分类”下的严重性来组织的。 有关 Web 类别的详细说明,请参阅 Azure 防火墙 Web 类别。

Web 类别日志记录

可以在应用程序日志中查看已按 Web 类别筛选的流量。 仅当在防火墙策略应用程序规则中显式配置了“Web 类别”字段时才会显示此字段。 例如,如果没有显式拒绝搜索引擎的规则,并且用户请求访问 www.bing.com,则只会显示默认的拒绝消息,而不会显示 Web 类别消息。 这是因为未显式配置 Web 类别。

类别例外

可以为 Web 类别规则创建例外。 在规则收集组中创建具有更高优先级的单独的允许或拒绝规则集合。 例如,你可以配置一个允许 www.linkedin.com 的优先级为 100 的规则集合和一个拒绝社交网络的优先级为 200 的规则集合。 这将为预定义的社交网络 Web 类别创建例外。

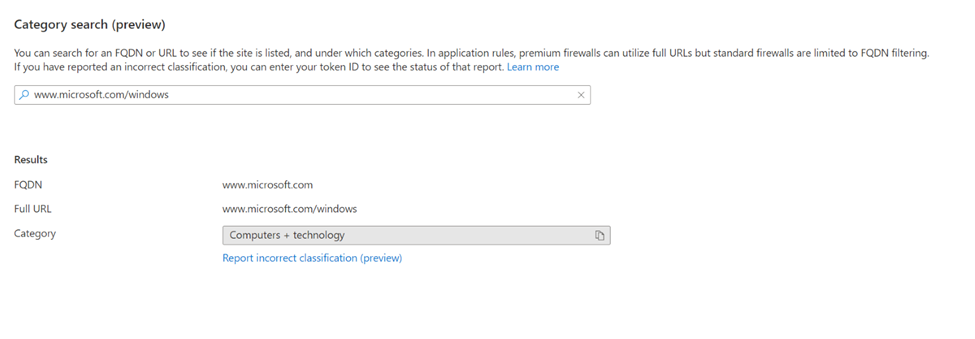

Web 类别搜索

可以使用“Web 类别检查”功能来确定给定 FQDN 或 URL 所属的类别。 要使用该功能,请选择“防火墙策略设置”下的“Web 类别”选项卡。 在定义目标流量的应用程序规则时,该功能很有用。

重要

若要使用“Web 类别检查”功能,用户需要对 Microsoft.Network/azureWebCategories/getwebcategory/action 有“订阅”级别而不是资源组级别的访问权限。

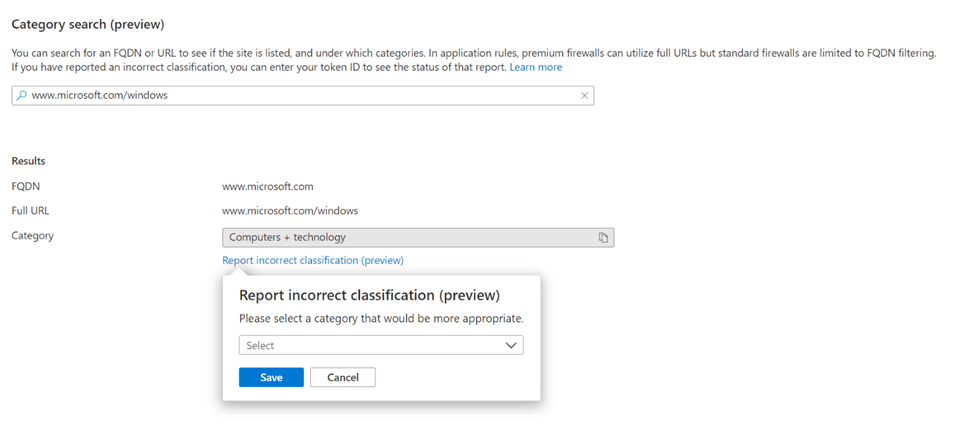

类别更改

在下列情况下,可以在“防火墙策略设置”中的“Web 类别”选项卡下请求分类更改:

认为 FQDN 或 URL 应采用不同的类别

或

对于未分类的 FQDN 或 URL,有建议的类别

提交类别更改报告后,你将在通知中收到一个令牌,指示我们已收到处理请求。 通过在搜索栏中输入该令牌,可以检查请求是正在处理中、已被拒绝还是已获批准。 务必保存令牌 ID 用于此检查。

不支持 TLS 终止的 Web 类别

由于隐私和合规性原因,某些加密的 Web 流量无法使用 TLS 终止进行解密。 例如,在企业网络上通过 Web 流量传输的员工健康数据不应由于隐私原因而终止 TLS。

因此,以下 Web 类别不支持 TLS 终止:

- 教育

- Finance

- 政府机关

- 健康和医学

作为解决方法,如果希望特定 URL 支持 TLS 终止,可在应用程序规则中使用 TLS 终止手动添加一个或多个 URL。 例如,可以向应用程序规则添加 www.princeton.edu 以允许此网站。

支持的区域

有关 Azure 防火墙支持的区域,请参阅可用的 Azure 产品(按区域)。