Zabezpieczenia

Zabezpiecza i chroni Twoje maszyny wirtualne.

-

Szyfrowanie poufnych danych

-

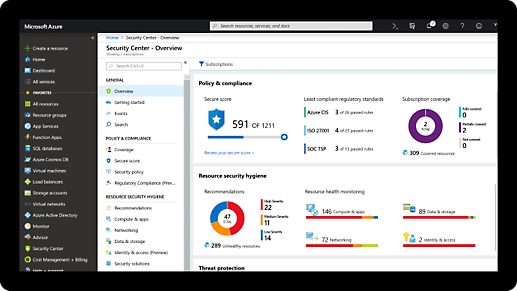

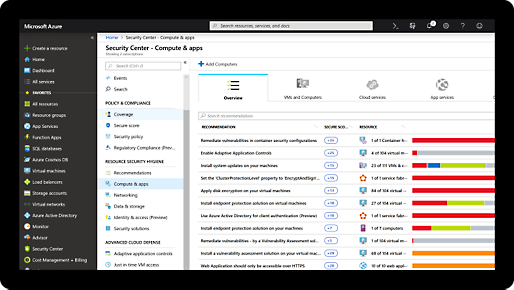

Identyfikowanie i wykrywanie zagrożeń

-

Pomóż chronić maszyny wirtualne przed wirusami i złośliwym oprogramowaniem

-

Spełnianie wymagań dotyczących zgodności

-

-

Pomaga zabezpieczać ruch sieciowy

Pomaga zabezpieczać ruch sieciowy

Pomaga chronić Twoje maszyny wirtualne przed wirusami i złośliwym oprogramowaniem

Używaj programów chroniących przed złośliwym oprogramowaniem oferowanych przez najważniejszych dostawców zabezpieczeń, takich jak Microsoft, Symantec, Trend Micro, McAfee i Kaspersky, aby pomóc w ochronie Twoich maszyn wirtualnych przed złośliwymi plikami, oprogramowaniem reklamowym i innymi zagrożeniami. Za pośrednictwem witryny Azure Portal, środowiska Azure PowerShell i wiersza polecenia możesz zdalnie instalować, konfigurować i obsługiwać rozwiązania chroniące przed złośliwym oprogramowaniem na maszynach wirtualnych.

Pomaga zabezpieczać poufne dane na Twoich maszynach wirtualnych

Twoje dane mają kluczowe znaczenie dla Twojej firmy — i dla nas. Dlatego monitorujemy je przez cały czas i tworzymy centra danych zaprojektowane z myślą o ochronie danych i usług przed nieautoryzowanym dostępem. Oferujemy również dodatkową ochronę za pośrednictwem wiodących w branży rozwiązań do szyfrowania CloudLink i Trend Micro przeznaczonych dla maszyn wirtualnych i wszystkich przechowywanych na nich danych. Ponadto, aby uzyskać ochronę na poziomie aplikacji w czasie rzeczywistym, możesz korzystać z funkcji przezroczystego szyfrowania danych dostępnej w programie Microsoft SQL Server.

Centralizowanie kluczy i wpisów tajnych za pomocą usługi Key Vault

Przechowywanie najważniejszych kluczy i wpisów tajnych w usłudze Azure Key Vault upraszcza zarządzanie nimi i ich zabezpieczanie. Usługa Key Vault oferuje możliwość przechowywania kluczy w sprzętowych modułach zabezpieczeń z certyfikatami poświadczającymi zgodność ze standardami FIPS 140-2 (poziom 2). Klucze szyfrowania SQL Server do tworzenia kopii zapasowych lub przezroczystego szyfrowania danych (Transparent Data Encryption) oraz klucze CloudLink SecureVM mogą być przechowywane w magazynie kluczy Key Vault wraz z dowolnymi kluczami lub swoimi wpisami tajnymi aplikacji. Zarządzaj uprawnieniami i dostępem do tych chronionych elementów za pomocą usługi Tożsamość Microsoft Entra (dawniej Azure Active Directory).

Szyfrowanie dysków maszyn wirtualnych z systemami Linux i Windows

Usługa Azure Disk Encryption ułatwia zaspakajanie organizacyjnych wymagań dotyczących bezpieczeństwa i zgodności dzięki możliwości szyfrowania dysków maszyn wirtualnych przy użyciu kluczy i zasad objętych kontrolą w usłudze Azure Key Vault. Usługa Azure Disk Encryption umożliwia szyfrowanie dysków maszyn wirtualnych, w tym dysków rozruchowych i zawierających dane. To rozwiązanie działa dla systemów operacyjnych Linux i Windows i wykorzystuje usługę Key Vault w celu wspomagania zabezpieczania kluczy szyfrowania dysków, zarządzania zasadami dostępu do kluczy i przeprowadzania inspekcji użycia kluczy. Wszystkie dane na dyskach maszyn wirtualnych są szyfrowane w stanie spoczynku przy użyciu stanowiącej standard branżowy technologii szyfrowania na kontach usługi Azure Storage. Rozwiązanie Azure Disk Encryption dla systemu Windows jest oparte na sprawdzonym narzędziu do szyfrowania dysków Microsoft BitLocker, a rozwiązanie dla systemu Linux opiera się na oprogramowaniu dm-crypt.

Usługa Azure Disk Encryption jest dostępna tylko na maszynach wirtualnych warstwy standardowej i nie jest obsługiwana na maszynach wirtualnych serii DS (warstwa magazynu Premium).

Tworzenie rozwiązań o większym stopniu zgodności

Usługa Azure Virtual Machines posiada certyfikat ustawy Federal Information Security Modernization Act (FISMA), programu Federal Risk and Authorization Management Program (FedRAMP), ustawy Health Insurance Portability and Accountability Act (HIPAA), standardu Payment Card Industry Data Security Standard (PCI DSS) na poziomie 1 oraz innych kluczowych programów zgodności, co ułatwia Twoim aplikacjom Azure spełnianie wymagań dotyczących zgodności, a Twojej firmie zastosowanie się do szerokiego zakresu krajowych i międzynarodowych wymogów wynikających z przepisów prawa.

Zabezpieczanie ruchu sieciowego przed zagrożeniami

Usługa Azure Virtual Network umożliwia utworzenie wysoce bezpiecznego połączenia sieci VPN z maszynami wirtualnymi bądź całkowite pominięcie Internetu dzięki prywatnemu połączeniu usługi Azure ExpressRoute. Przy użyciu usługi Virtual Network możesz izolować ruch sieciowy między aplikacjami oraz uzyskać większą kontrolę nad konfiguracją sieci, z uwzględnieniem podsieci i preferowanych adresów IP w systemie DNS (Domain Name System). Ustawienie kontroli dostępu w punktach końcowych pozwala na zapobieganie nieautoryzowanemu dostępowi, a w portalu Azure Marketplace można znaleźć łatwe we wdrażaniu zapory aplikacji internetowej od partnerów takich jak aiScaler, Alert Logic, Barracuda Networks, Check Point i Cohesive Networks.

Dowiedz się więcej o usłudze Virtual Network

Wprowadzenie do usługi ExpressRoute

Jak kontrolować dostęp do punktów końcowych maszyny wirtualnej

Kompleksowe Zabezpieczenia i zgodność, wbudowane

-

Firma Microsoft inwestuje ponad 1 mld USD rocznie w badania i rozwiązania z zakresu cyberbezpieczeństwa.

-

Zatrudniamy ponad 3500 ekspertów w dziedzinie zabezpieczeń, którzy są skoncentrowani na ochronie danych i prywatności.

Rozpocznij pracę przy użyciu bezpłatnego konta platformy Azure

1

2

Po wykorzystaniu środków przejdź na płatność zgodnie z rzeczywistym użyciem, aby kontynuować pracę z użyciem tych samych bezpłatnych usług. Płacisz tylko wtedy, gdy Twoje użycie przekroczy bezpłatne miesięczne przydziały.

3