Gegevens verzamelen van uw workloads met de Log Analytics-agent

De Log Analytics-agent en -werkruimten configureren

Wanneer de Log Analytics-agent is ingeschakeld, Defender voor Cloud de agent implementeert op alle ondersteunde Azure-VM's en nieuwe vm's die zijn gemaakt. Zie Ondersteunde platforms in Microsoft Defender voor Cloud voor de lijst met ondersteunde platforms.

Integratie met de Log Analytics-agent configureren:

Open de omgevingsinstellingen in het menu van Defender voor Cloud.

Selecteer het betreffende abonnement.

Selecteer Instellingen in de kolom Bewakingsdekking van de Defender-abonnementen.

Definieer in het deelvenster met de configuratieopties de werkruimte die gebruikt moet worden.

Verbinding maken Virtuele Azure-machines naar de standaardwerkruimten die zijn gemaakt door Defender voor Cloud: Defender voor Cloud maakt een nieuwe resourcegroep en standaardwerkruimte in dezelfde geolocatie en verbindt de agent met die werkruimte. Als een abonnement VM's van meerdere geolocaties bevat, Defender voor Cloud meerdere werkruimten maken om ervoor te zorgen dat aan de privacyvereisten voor gegevens wordt voldaan.

De naamconventie voor de werkruimte en de resourcegroep is:

- Werkruimte: Standaardwerkruimte-[abonnement-ID]-[geo]

- Resourcegroep: DefaultResourceGroup-[geo]

Een Defender voor Cloud-oplossing wordt automatisch ingeschakeld voor de werkruimte volgens de prijscategorie die is ingesteld voor het abonnement.

Tip

Bij vragen over standaard werkruimten zie:

Azure VM's verbinden met een andere werkruimte: selecteer in de vervolgkeuzelijst de werkruimte waarin verzamelde gegevens moeten worden opgeslagen. De vervolgkeuzelijst bevat alle werkruimten in al uw abonnementen. U kunt deze optie gebruiken om gegevens te verzamelen van virtuele machines die worden uitgevoerd in verschillende abonnementen, en deze allemaal op te slaan in uw geselecteerde werkruimte.

Als u al een bestaande Log Analytics-werkruimte hebt, wilt u mogelijk dezelfde werkruimte gebruiken (vereist lees- en schrijfmachtigingen voor de werkruimte). Deze optie is handig als u een centrale werkruimte gebruikt in uw organisatie en u deze ook wilt gebruiken voor het verzamelen van beveiligingsgegevens. Meer informatie vindt u in Toegang tot logboekgegevens en werkruimten beheren in Azure Monitor.

Als uw geselecteerde werkruimte al een oplossing 'Beveiliging' of 'SecurityCenterFree' heeft ingeschakeld, worden de prijzen automatisch ingesteld. Zo niet, installeert u een Defender voor Cloud oplossing in de werkruimte:

- Open de omgevingsinstellingen in het menu van Defender voor Cloud.

- Selecteer de werkruimte waarmee u verbinding wilt maken met de agents.

- Stel beveiligingspostuurbeheer in of selecteer Alles inschakelen om alle Microsoft Defender-abonnementen in te schakelen.

Selecteer in de configuratie van de Windows-beveiligingsgebeurtenissen de hoeveelheid onbewerkte gebeurtenisgegevens die moet worden opgeslagen:

- Geen : opslag voor beveiligingsgebeurtenissen uitschakelen. (Standaard)

- Minimaal: een kleine set gebeurtenissen voor als u het gebeurtenisvolume wilt minimaliseren.

- Algemeen: een set gebeurtenissen die voldoet voor de meeste klanten en een volledige audittrail biedt.

- Alle gebeurtenissen: voor klanten die willen controleren of alle gebeurtenissen zijn opgeslagen.

Tip

Zie Instellen van de beveiligingsgebeurtenisoptie op het niveau van de werkruimte als u deze opties wilt instellen op het niveau van de werkruimte.

Zie Windows-beveiligingsgebeurtenisopties voor de Log Analytics-agent voor meer informatie over deze opties.

Selecteer Toepassen in het configuratievenster.

Windows-beveiligingsgebeurtenisopties voor de Log Analytics-agent

Wanneer u een gegevensverzamelingslaag in Microsoft Defender voor Cloud selecteert, worden de beveiligingsgebeurtenissen van de geselecteerde laag opgeslagen in uw Log Analytics-werkruimte, zodat u de gebeurtenissen in uw werkruimte kunt onderzoeken, doorzoeken en controleren. De Log Analytics-agent verzamelt en analyseert ook de beveiligings gebeurtenissen die zijn vereist voor Defender voor Cloud bedreigingsbeveiliging.

Vereisten

De verbeterde beveiliging van Defender voor Cloud zijn vereist voor het opslaan van windows-beveiligingsgegevens. Meer informatie over de verbeterde beveiligingsplannen.

Er worden mogelijk kosten in rekening gebracht voor het opslaan van gegevens in Log Analytics. Zie voor meer informatie de pagina met prijzen.

Informatie voor Microsoft Sentinel-gebruikers

Verzameling van beveiligingsgebeurtenissen binnen de context van één werkruimte kan worden geconfigureerd vanuit Microsoft Defender voor Cloud of Microsoft Sentinel, maar niet beide. Als u Microsoft Sentinel wilt toevoegen aan een werkruimte die al waarschuwingen van Microsoft Defender voor Cloud ontvangt en beveiligingsevenementen wilt verzamelen, kunt u het volgende doen:

- Laat de verzameling beveiligingsevenementen in Microsoft Defender voor Cloud zoals dat is. U kunt deze gebeurtenissen opvragen en analyseren in zowel Microsoft Sentinel als Defender voor Cloud. Als u de connectiviteitsstatus van de connector wilt controleren of de configuratie ervan in Microsoft Sentinel wilt wijzigen, kunt u de tweede optie overwegen.

- Schakel de verzameling Beveiligingsevenementen uit in Microsoft Defender voor Cloud en voeg vervolgens de connector voor beveiligingsevenementen toe in Microsoft Sentinel. U kunt gebeurtenissen in Zowel Microsoft Sentinel als Defender voor Cloud opvragen en analyseren, maar u kunt ook de connectiviteitsstatus van de connector bewaken of de configuratie ervan wijzigen in - en alleen in - Microsoft Sentinel. Als u het verzamelen van beveiligingsevenementen in Defender voor Cloud wilt uitschakelen, stelt u Windows-beveiligingsevenementenin op Geen in de configuratie van uw Log Analytics-agent.

Welke gebeurtenistypen worden er opgeslagen voor 'Algemeen' en 'Minimaal'?

De algemene en minimale gebeurtenissets zijn ontworpen om typische scenario's aan te pakken op basis van klant- en industriestandaarden voor de niet-gefilterde frequentie van elke gebeurtenis en hun gebruik.

- Minimaal : deze set is bedoeld om alleen gebeurtenissen te behandelen die kunnen duiden op een geslaagde schending en belangrijke gebeurtenissen met een laag volume. Het grootste deel van het gegevensvolume van deze set is geslaagd bij het aanmelden van gebruikers (gebeurtenis-id 4624), mislukte aanmeldingsgebeurtenissen van gebruikers (gebeurtenis-id 4625) en procesgebeurtenissen (gebeurtenis-id 4688). Afmeldingsgebeurtenissen zijn alleen belangrijk voor controle en hebben relatief veel volume, dus ze worden niet opgenomen in deze gebeurtenissenset.

- Algemeen: deze set is bedoeld om een volledig audittrail voor gebruikers te bieden, inclusief gebeurtenissen met een laag volume. Deze set bevat bijvoorbeeld zowel gebeurtenissen voor gebruikersaanmelding (gebeurtenis-id 4624) als gebeurtenis-id 4634(gebeurtenis-id 4634). Hierin zijn controleacties opgenomen zoals wijzigingen van beveiligingsgroep, belangrijke Kerberos-bewerkingen voor domeincontrollers, en andere gebeurtenissen die worden aanbevolen door brancheorganisaties.

Hier volgt een volledige uitsplitsing van de beveiligings- en AppLocker-gebeurtenis-id's voor elke set:

| Gegevenslaag | Verzamelde gebeurtenis-id's |

|---|---|

| Minimaal | 1102,4624,4625,4657,4663,4688,4700,4702,4719,4720,4722,4723,4724,4727,4728,4732,4735,4737,4739,4740,4754,4755, |

| 4756,4767,4799,4825,4946,4948,4956,5024,5033,8001,8002,8003,8004,8005,8006,8007,8222 | |

| Gemeenschappelijk | 1,299,300,324,340,403,404,410,411,412,413,431,500,501,1100,1102,1107,1108,4608,4610,4611,4614,4622, |

| 4624,4625,4634,4647,4648,4649,4657,4661,4662,4663,4665,4666,4667,4688,4670,4672,4673,4674,4675,4689,4697, | |

| 4700,4702,4704,4705,4716,4717,4718,4719,4720,4722,4723,4724,4725,4726,4727,4728,4729,4733,4732,4735,4737, | |

| 4738,4739,4740,4742,4744,4745,4746,4750,4751,4752,4754,4755,4756,4757,4760,4761,4762,4764,4767,4768,4771, | |

| 4774,4778,4779,4781,4793,4797,4798,4799,4800,4801,4802,4803,4825,4826,4870,4886,4887,4888,4893,4898,4902, | |

| 4904,4905,4907,4931,4932,4933,4946,4948,4956,4985,5024,5033,5059,5136,5137,5140,5145,5632,6144,6145,6272, | |

| 6273,6278,6416,6423,6424,8001,8002,8003,8004,8005,8006,8007,8222,26401,30004 |

Notitie

- Als u gebruikmaakt van GPO (groepsbeleidsobject), is het raadzaam om het controlebeleid voor procesaanmaakgebeurtenis 4688 en het veld CommandLine binnen gebeurtenis 4688 in te schakelen. Zie de veelgestelde vragen van Defender voor Cloud voor meer informatie over proces maken gebeurtenis 4688. Zie Audit Policy Recommendations (aanbevelingen voor controlebeleid) voor meer informatie over deze controlebeleidsregels.

- Als u gegevensverzameling voor adaptieve toepassingsbesturingselementen wilt inschakelen, configureert Defender voor Cloud een lokaal AppLocker-beleid in de controlemodus om alle toepassingen toe te staan. Hierdoor genereert AppLocker gebeurtenissen die vervolgens worden verzameld en gebruikt door Defender voor Cloud. Het is belangrijk te weten dat dit beleid niet wordt geconfigureerd op machines waarop al een AppLocker-beleid is geconfigureerd.

- Als u Windows-filterplatform gebeurtenis-id 5156 wilt verzamelen, moet u Filterplatform-verbinding controleren inschakelen (Auditpol / set / subcategory:"Filtering Platform Connection" /Success:Enable)

De beveiligingsgebeurtenisoptie op het niveau van de werkruimte instellen

U kunt het niveau beveiligingsgebeurtenisgegevens definiëren dat moet worden opgeslagen op het niveau van de werkruimte.

Selecteer omgevingsinstellingen in het menu van Defender voor Cloud in Azure Portal.

Selecteer de relevante werkruimte. De enige gebeurtenissen voor het verzamelen van gegevens voor een werkruimte zijn de Windows-beveiligingsgebeurtenissen die op deze pagina worden beschreven.

Selecteer de hoeveelheid onbewerkte gebeurtenisgegevens die moeten worden opgeslagen en selecteer Opslaan.

Handmatige inrichting van agents

De Log Analytics-agent handmatig installeren:

Navigeer in Azure Portal naar de pagina Omgeving Instellingen van de Defender voor Cloud.

Selecteer het relevante abonnement en selecteer vervolgens Instellingen & bewaking.

Schakel Log Analytics-agent/Azure Monitor-agent uit.

Maak desgewenst een werkruimte.

Schakel Microsoft Defender voor Cloud in voor de werkruimte waarop u de Log Analytics-agent installeert:

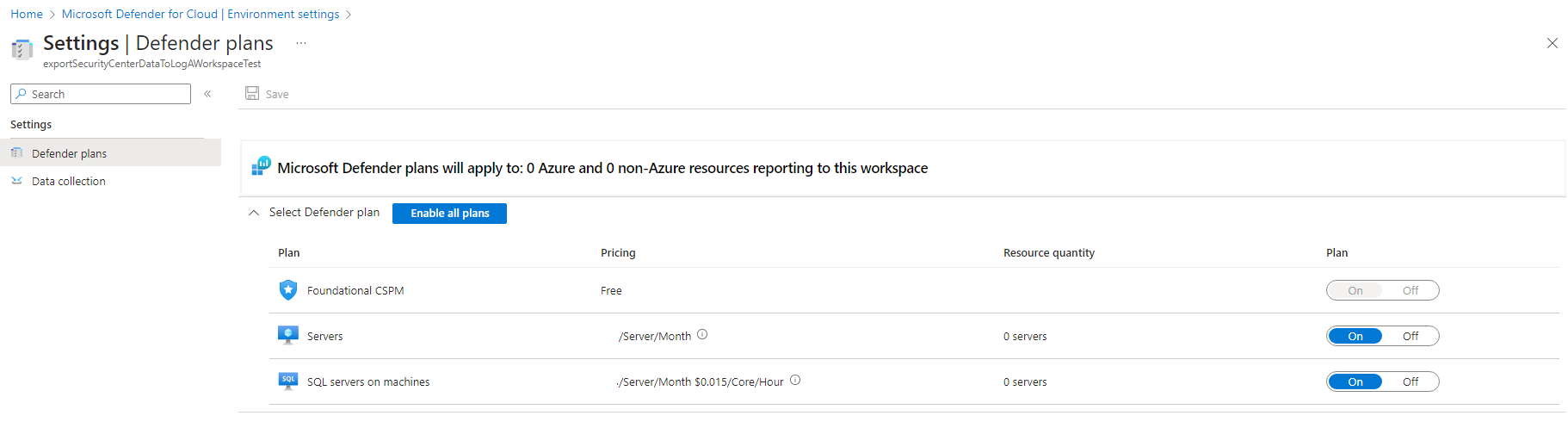

Open de omgevingsinstellingen in het menu van Defender voor Cloud.

Stel de werkruimte in waar u de agent gaat installeren. Zorg ervoor dat de werkruimte zich in hetzelfde abonnement bevindt dat u in Defender voor Cloud gebruikt en dat u lees-/schrijfmachtigingen voor de werkruimte hebt.

Selecteer een of beide servers of SQL-servers op computers (Foundational CSPM is de gratis standaardinstelling) en selecteer Vervolgens Opslaan.

Notitie

Als voor de werkruimte al een Security- of SecurityCenterFree-oplossing is ingeschakeld, wordt de prijs automatisch ingesteld.

Als u agents op nieuwe VM's wilt implementeren met behulp van een Resource Manager-sjabloon, installeert u de Log Analytics-agent:

Als u agents wilt implementeren op uw bestaande VM's, volgt u de instructies in Gegevens verzamelen over Azure Virtual Machines (de sectie Gebeurtenis- en prestatiegegevens verzamelen is optioneel).

Als u PowerShell wilt gebruiken om de agents te implementeren, gebruikt u de instructies in de documentatie voor virtuele machines:

Tip

Zie Onboarding van Microsoft Defender voor Cloud automatiseren met behulp van PowerShell voor meer informatie over onboarding.

Bewakingsonderdelen uitschakelen:

- Ga naar de Defender-abonnementen en schakel het plan uit dat gebruikmaakt van de extensie en selecteer Opslaan.

- Voor Defender-abonnementen met bewakingsinstellingen gaat u naar de instellingen van het Defender-plan, schakelt u de extensie uit en selecteert u Opslaan.

Notitie

- Als u extensies uitschakelt, worden de extensies niet verwijderd uit de uitgevoerde werkbelastingen.

- Zie Hoe kan ik OMS-extensies verwijderen die door Defender voor Cloud zijn geïnstalleerd voor meer informatie over het verwijderen van de OMS-extensie.