Installatiekopieën ophalen uit een containerregister naar een AKS-cluster in een andere Microsoft Entra-tenant

In sommige gevallen hebt u mogelijk uw Azure AKS-cluster in één Microsoft Entra-tenant en uw Azure-containerregister in een andere tenant. In dit artikel worden de stappen beschreven voor het inschakelen van verificatie tussen tenants met behulp van de referenties van de AKS-service-principal om uit het containerregister te halen.

Notitie

U kunt het register niet koppelen en verifiëren met behulp van een door AKS beheerde identiteit wanneer het cluster en het containerregister zich in verschillende tenants bevinden.

Overzicht van scenario

Veronderstellingen voor dit voorbeeld:

- Het AKS-cluster bevindt zich in tenant A en het Azure-containerregister bevindt zich in tenant B.

- Het AKS-cluster is geconfigureerd met verificatie van de service-principal in Tenant A. Meer informatie over het maken en gebruiken van een service-principal voor uw AKS-cluster.

U hebt ten minste de rol Inzender nodig in het abonnement van het AKS-cluster en de rol Eigenaar in het abonnement van het containerregister.

U gebruikt de volgende stappen om:

- Maak een nieuwe multitenant-app (service-principal) in Tenant A.

- Richt de app in tenant B in.

- De service-principal configureren voor het ophalen uit het register in Tenant B

- Het AKS-cluster in Tenant A bijwerken om te verifiëren met behulp van de nieuwe service-principal

Stapsgewijze instructies

Stap 1: Multitenant Microsoft Entra-toepassing maken

Meld u aan bij Azure Portal in tenant A.

Zoek Microsoft Entra ID en selecteer deze.

Selecteer onder Beheren App-registraties > + Nieuwe registratie.

Selecteer accounts in ondersteunde accounttypen in een organisatiemap.

In URI omleiding, voert u https://www.microsoft.com in.

Selecteer Registreren.

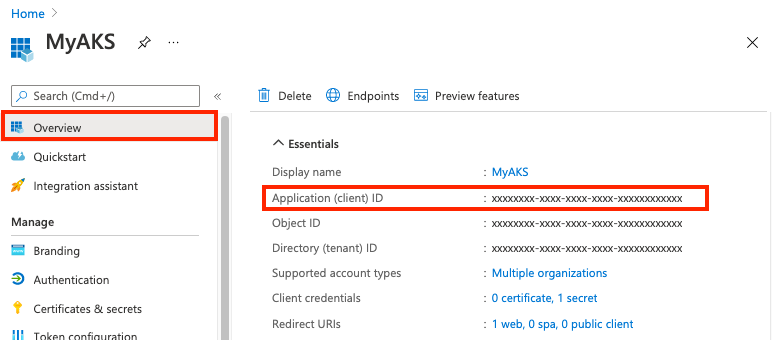

Noteer de toepassings-id (client) op de pagina Overzicht. Deze wordt gebruikt in stap 2 en stap 4.

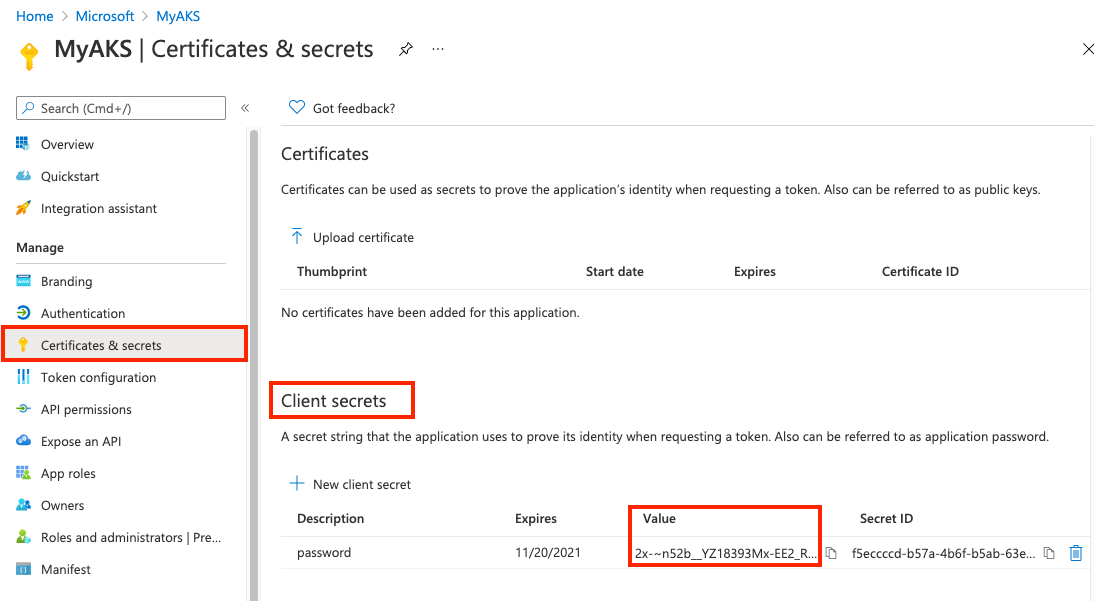

Selecteer + Nieuw clientgeheim in Certificaten en geheimen onder Clientgeheimen.

Voer een beschrijving in, zoals wachtwoord en selecteer Toevoegen.

Noteer in Clientgeheimen de waarde van het clientgeheim. U gebruikt deze om de service-principal van het AKS-cluster bij te werken in stap 4.

Stap 2: De service-principal inrichten in de ACR-tenant

Open de volgende koppeling met behulp van een beheerdersaccount in Tenant B. Voeg waar aangegeven de id van tenant B en de toepassings-id (client-id ) van de app met meerdere tenants in.

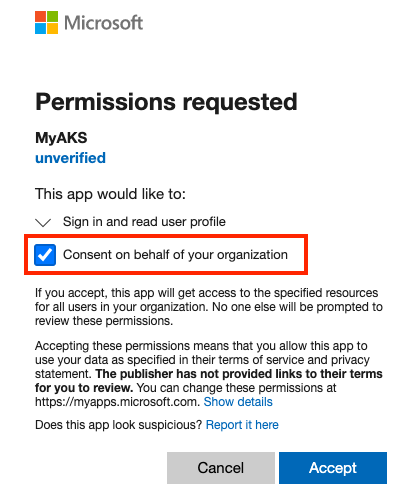

https://login.microsoftonline.com/<Tenant B ID>/oauth2/authorize?client_id=<Multitenant application ID>&response_type=code&redirect_uri=<redirect url>Selecteer Toestemming namens uw organisatie en accepteer deze.

Stap 3: service-principal toestemming verlenen om uit het register te halen

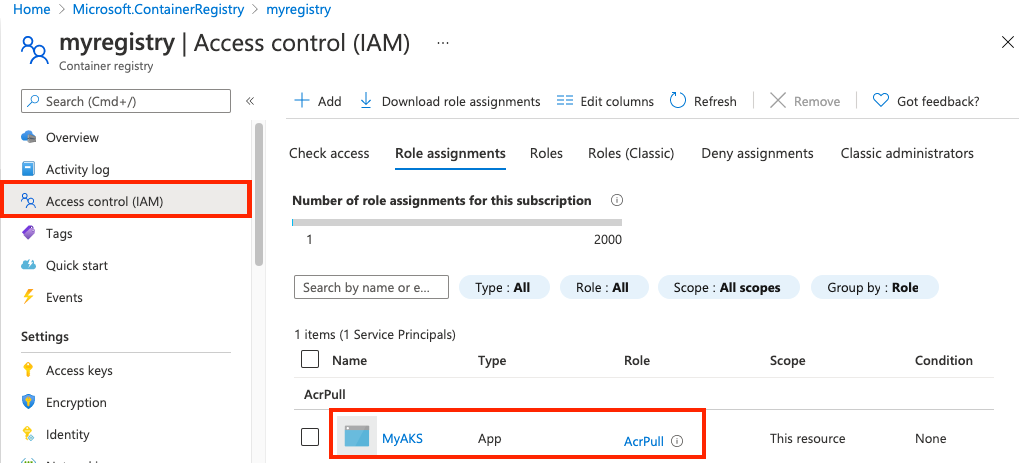

Wijs in tenant B de rol AcrPull toe aan de service-principal, die is gericht op het doelcontainerregister. U kunt Azure Portal of andere hulpprogramma's gebruiken om de rol toe te wijzen. Zie azure Container Registry-verificatie met service-principals, bijvoorbeeld stappen met behulp van de Azure CLI.

Stap 4: AKS bijwerken met het Microsoft Entra-toepassingsgeheim

Gebruik de id van de multitenant-toepassing (client) en het clientgeheim die in stap 1 zijn verzameld om de referenties van de AKS-service-principal bij te werken.

Het bijwerken van de service-principal kan enkele minuten duren.

Volgende stappen

- Meer informatie over Azure Container Registry-verificatie met service-principals

- Meer informatie over het ophalen van installatiekopieën in de Kubernetes-documentatie

- Meer informatie over toepassings- en service-principalobjecten in Microsoft Entra-id

- Meer informatie over scenario's voor verificatie met Azure Container Registry vanuit een Kubernetes-cluster