Richtlijnen voor het ontwerpen en plannen van Active Directory-domein Services-sites voor Azure NetApp Files

Het ontwerp en de planning van de juiste Active Directory-domein Services (AD DS) zijn essentieel voor oplossingsarchitecturen die gebruikmaken van Azure NetApp Files-volumes. Azure NetApp Files-functies zoals SMB-volumes, volumes met twee protocollen en NFSv4.1 Kerberos-volumes zijn ontworpen voor gebruik met AD DS.

Dit artikel bevat aanbevelingen voor het ontwikkelen van een AD DS-implementatiestrategie voor Azure NetApp Files. Voordat u dit artikel leest, moet u een goed begrip hebben van de werking van AD DS op een functioneel niveau.

AD DS-vereisten voor Azure NetApp Files identificeren

Voordat u Azure NetApp Files-volumes implementeert, moet u de AD DS-integratievereisten voor Azure NetApp Files identificeren om ervoor te zorgen dat Azure NetApp Files goed is verbonden met AD DS. Onjuiste of onvolledige AD DS-integratie met Azure NetApp Files kan leiden tot onderbrekingen van clienttoegang of storingen voor SMB-, dual-protocol- of Kerberos NFSv4.1-volumes.

Ondersteunde verificatiescenario's

Azure NetApp Files ondersteunt verificatie op basis van identiteiten via SMB via de volgende methoden.

- AD DS-verificatie: Windows-computers die zijn toegevoegd aan AD DS hebben toegang tot Azure NetApp Files-shares met Active Directory-referenties via SMB. Uw client moet zicht hebben op uw AD DS. Als u AD DS al on-premises of op een virtuele machine in Azure hebt ingesteld waar uw apparaten lid zijn van een domein aan uw AD DS, moet u AD DS gebruiken voor verificatie van azure NetApp Files-bestandsshares.

- Microsoft Entra Domain Services-verificatie: Cloudgebaseerde, aan Microsoft Entra Domain Services gekoppelde Windows-VM's hebben toegang tot Azure NetApp Files-bestandsshares met Microsoft Entra Domain Services-referenties. In deze oplossing voert Microsoft Entra Domain Services een traditioneel Windows Server AD-domein uit namens de klant.

- Microsoft Entra Kerberos voor hybride identiteiten: met behulp van Microsoft Entra-id voor het verifiëren van hybride gebruikersidentiteiten kunnen Microsoft Entra-gebruikers toegang krijgen tot Azure NetApp Files-bestandsshares met behulp van Kerberos-verificatie. Dit betekent dat uw eindgebruikers toegang hebben tot Azure NetApp Files-bestandsshares zonder dat ze een line-of-sight-verbinding met domeincontrollers van Microsoft Entra hybrid- en Microsoft Entra-gekoppelde virtuele Windows- of Linux-machines nodig hebben. Identiteiten in de cloud worden momenteel niet ondersteund.

- AD Kerberos-verificatie voor Linux-clients: Linux-clients kunnen Kerberos-verificatie via SMB voor Azure NetApp Files gebruiken met AD DS.

Vereisten voor netwerkfirewall

Voor Azure NetApp Files-SMB-, dual-protocol- en Kerberos NFSv4.1-volumes is een betrouwbare netwerkverbinding met lage latentie (minder dan 10 ms RTT) met AD DS-domeincontrollers vereist. Slechte netwerkconnectiviteit of hoge netwerklatentie tussen Azure NetApp Files en AD DS-domeincontrollers kunnen leiden tot onderbrekingen van clienttoegang of clienttime-outs.

Zorg ervoor dat u voldoet aan de volgende vereisten voor netwerktopologie en -configuraties:

- Zorg ervoor dat een ondersteunde netwerktopologie voor Azure NetApp Files wordt gebruikt.

- Zorg ervoor dat AD DS-domeincontrollers netwerkconnectiviteit hebben vanuit het gedelegeerde subnet van Azure NetApp Files dat als host fungeert voor de Azure NetApp Files-volumes.

- Peered virtuele netwerktopologieën met AD DS-domeincontrollers moeten peering correct zijn geconfigureerd om Azure NetApp Files te ondersteunen voor AD DS-domeincontrollernetwerkconnectiviteit.

- Netwerkbeveiligingsgroepen (NSG's) en FIREWALLs van AD DS-domeincontrollers moeten op de juiste wijze regels hebben geconfigureerd ter ondersteuning van Azure NetApp Files-connectiviteit met AD DS en DNS.

- Zorg ervoor dat de latentie kleiner is dan 10 ms RTT tussen Azure NetApp Files en AD DS-domeincontrollers.

De vereiste netwerkpoorten zijn als volgt:

| Service | Poort | Protocol |

|---|---|---|

| AD-webservices | 9389 | TCP |

| DNS* | 53 | TCP |

| DNS* | 53 | UDP |

| ICMPv4 | N.v.t. | Echoantwoord |

| Kerberos | 464 | TCP |

| Kerberos | 464 | UDP |

| Kerberos | 88 | TCP |

| Kerberos | 88 | UDP |

| LDAP | 389 | TCP |

| LDAP | 389 | UDP |

| LDAP | 389 | TLS |

| LDAP | 3268 | TCP |

| NetBIOS-naam | 138 | UDP |

| SAM/LSA | 445 | TCP |

| SAM/LSA | 445 | UDP |

*DNS wordt uitgevoerd op AD DS-domeincontroller

DNS-vereisten

Azure NetApp Files SMB-, dual-protocol- en Kerberos NFSv4.1-volumes vereisen betrouwbare toegang tot DNS-services (Domain Name System) en bijgewerkte DNS-records. Slechte netwerkverbinding tussen Azure NetApp Files en DNS-servers kan leiden tot onderbrekingen van clienttoegang of clienttime-outs. Onvolledige of onjuiste DNS-records voor AD DS of Azure NetApp Files kunnen leiden tot onderbrekingen van clienttoegang of clienttime-outs.

Azure NetApp Files ondersteunt het gebruik van geïntegreerde DNS- of zelfstandige DNS-servers van Active Directory.

Zorg ervoor dat u voldoet aan de volgende vereisten voor de DNS-configuraties:

- Als u zelfstandige DNS-servers gebruikt:

- Zorg ervoor dat DNS-servers netwerkconnectiviteit hebben met het gedelegeerde subnet van Azure NetApp Files dat als host fungeert voor de Azure NetApp Files-volumes.

- Zorg ervoor dat netwerkpoorten UDP 53 en TCP 53 niet worden geblokkeerd door firewalls of NSG's.

- Zorg ervoor dat de SRV-records die zijn geregistreerd door de AD DS Net-aanmeldingsservice zijn gemaakt op de DNS-servers.

- Zorg ervoor dat de PTR-records voor de AD DS-domeincontrollers die door Azure NetApp Files worden gebruikt, zijn gemaakt op de DNS-servers in hetzelfde domein als uw Azure NetApp Files-configuratie.

- Azure NetApp Files verwijdert geen pointerrecords (PTR) die zijn gekoppeld aan DNS-vermeldingen wanneer een volume wordt verwijderd. PTR-records worden gebruikt voor omgekeerde DNS-zoekacties, die IP-adressen toewijzen aan hostnamen. Ze worden doorgaans beheerd door de beheerder van de DNS-server. Wanneer u een volume in Azure NetApp Files maakt, kunt u dit koppelen aan een DNS-naam. Het beheer van DNS-records, inclusief PTR-records, valt echter buiten het bereik van Azure NetApp Files. Azure NetApp Files biedt de mogelijkheid om een volume te koppelen aan een DNS-naam voor eenvoudigere toegang, maar beheert niet de DNS-records die aan die naam zijn gekoppeld. Als u een volume verwijdert in Azure NetApp Files, moeten de bijbehorende DNS-records (zoals de A-records voor het doorsturen van DNS-zoekacties) worden beheerd en verwijderd van de DNS-server of de DNS-service die u gebruikt.

- Azure NetApp Files ondersteunt standaard en beveiligde dynamische DNS-updates. Als u beveiligde dynamische DNS-updates nodig hebt, moet u ervoor zorgen dat beveiligde updates zijn geconfigureerd op de DNS-servers.

- Als dynamische DNS-updates niet worden gebruikt, moet u handmatig een A-record en een PTR-record maken voor de AD DS-computeraccounts die zijn gemaakt in de AD DS-organisatie-eenheid (opgegeven in de Azure NetApp Files AD-verbinding) ter ondersteuning van Azure NetApp Files LDAP-ondertekening, LDAP via TLS, SMB, dual-protocol of Kerberos NFSv4.1-volumes.

- Voor complexe of grote AD DS-topologieën kunnen DNS-beleidsregels of DNS-subnet prioritering zijn vereist ter ondersteuning van NFS-volumes waarvoor LDAP is ingeschakeld.

Vereisten voor tijdbronnen

Azure NetApp Files maakt gebruik van time.windows.com als tijdbron. Zorg ervoor dat de domeincontrollers die worden gebruikt door Azure NetApp Files zijn geconfigureerd voor gebruik van time.windows.com of een andere nauwkeurige, stabiele hoofdmap (stratum 1) tijdbron. Als er meer dan vijf minuten scheeftrekken tussen Azure NetApp Files en uw client- of AS DS-domeincontrollers, mislukt de verificatie; toegang tot Azure NetApp Files-volumes kan ook mislukken.

Bepalen welke AD DS moet worden gebruikt met Azure NetApp Files

Azure NetApp Files ondersteunt zowel Active Directory-domein Services (AD DS) als Microsoft Entra Domain Services voor AD-verbindingen. Voordat u een AD-verbinding maakt, moet u beslissen of u AD DS of Microsoft Entra Domain Services wilt gebruiken.

Zie Zelfbeheerde Active Directory-domein Services, Microsoft Entra ID en beheerde Microsoft Entra Domain Services vergelijken voor meer informatie.

overwegingen voor Active Directory-domein Services

Gebruik Active Directory-domein Services (AD DS) in de volgende scenario's:

- U hebt AD DS-gebruikers die worden gehost in een on-premises AD DS-domein dat toegang nodig heeft tot Azure NetApp Files-resources.

- U hebt toepassingen die gedeeltelijk on-premises en gedeeltelijk in Azure worden gehost en die toegang nodig hebben tot Azure NetApp Files-resources.

- U hebt microsoft Entra Domain Services-integratie met een Microsoft Entra-tenant in uw abonnement niet nodig of Microsoft Entra Domain Services is niet compatibel met uw technische vereisten.

Notitie

Azure NetApp Files biedt geen ondersteuning voor het gebruik van AD DS Alleen-lezen domeincontrollers (RODC).

Als u ervoor kiest OM AD DS te gebruiken met Azure NetApp Files, volgt u de richtlijnen in Ad DS uitbreiden naar Azure Architecture Guide en zorgt u ervoor dat u voldoet aan de Azure NetApp Files-netwerk- en DNS-vereisten voor AD DS.

Overwegingen voor Microsoft Entra Domain Services

Microsoft Entra Domain Services is een beheerd AD DS-domein dat wordt gesynchroniseerd met uw Microsoft Entra-tenant. De belangrijkste voordelen van het gebruik van Microsoft Entra Domain Services zijn als volgt:

- Microsoft Entra Domain Services is een zelfstandig domein. Daarom hoeft u geen netwerkverbinding tussen on-premises en Azure in te stellen.

- Biedt vereenvoudigde implementatie- en beheerervaring.

Gebruik Microsoft Entra Domain Services in de volgende scenario's:

- U hoeft AD DS niet uit te breiden van on-premises naar Azure om toegang te bieden tot Azure NetApp Files-resources.

- Uw beveiligingsbeleid staat de uitbreiding van on-premises AD DS niet toe in Azure.

- U hebt geen sterke kennis van AD DS. Microsoft Entra Domain Services kan de kans op goede resultaten verbeteren met Azure NetApp Files.

Als u Microsoft Entra Domain Services wilt gebruiken met Azure NetApp Files, raadpleegt u de documentatie van Microsoft Entra Domain Services voor architectuur, implementatie en beheer. Zorg ervoor dat u ook voldoet aan de Azure NetApp Files-netwerk- en DNS-vereisten.

Ad DS-sitetopologie ontwerpen voor gebruik met Azure NetApp Files

Een goed ontwerp voor de AD DS-sitetopologie is essentieel voor elke oplossingsarchitectuur met Azure NetApp Files SMB-, dual-protocol- of NFSv4.1 Kerberos-volumes.

Onjuiste AD DS-sitetopologie of -configuratie kan leiden tot het volgende gedrag:

- Kan geen Azure NetApp Files SMB-, dual-protocol- of NFSv4.1 Kerberos-volumes maken

- Kan de ANF AD-verbindingsconfiguratie niet wijzigen

- Slechte prestaties van LDAP-clientquery's

- Verificatieproblemen

Een AD DS-sitetopologie voor Azure NetApp Files is een logische weergave van het Azure NetApp Files-netwerk. Het ontwerpen van een AD DS-sitetopologie voor Azure NetApp Files omvat het plannen van plaatsing van domeincontrollers, het ontwerpen van sites, DNS-infrastructuur en netwerksubnetten om een goede verbinding te garanderen tussen de Azure NetApp Files-service, Azure NetApp Files-opslagclients en AD DS-domeincontrollers.

Naast meerdere domeincontrollers die zijn toegewezen aan de AD DS-site die is geconfigureerd in de Ad-sitenaam van Azure NetApp Files, kan aan de Azure NetApp Files AD DS-site een of meer subnetten zijn toegewezen.

Notitie

Het is essentieel dat alle domeincontrollers en subnetten die zijn toegewezen aan de Ad DS-site van Azure NetApp Files goed zijn verbonden (minder dan 10 ms RTT-latentie) en bereikbaar zijn door de netwerkinterfaces die worden gebruikt door de Azure NetApp Files-volumes.

Als u gebruikmaakt van standaardnetwerkfuncties, moet u ervoor zorgen dat eventuele UDR's (User Defined Routes) of NSG-regels (Network Security Group) netwerkcommunicatie van Azure NetApp Files niet blokkeren met AD DS-domeincontrollers die zijn toegewezen aan de Azure NetApp Files AD DS-site.

Als u virtuele netwerkapparaten of firewalls (zoals Palo Alto Networks of Fortinet-firewalls) gebruikt, moeten ze worden geconfigureerd om netwerkverkeer tussen Azure NetApp Files en de AD DS-domeincontrollers en subnetten die zijn toegewezen aan de AD DS-site van Azure NetApp Files niet te blokkeren.

Hoe Azure NetApp Files ad DS-sitegegevens gebruikt

Azure NetApp Files maakt gebruik van de AD-sitenaam die is geconfigureerd in de Active Directory-verbindingen om te detecteren welke domeincontrollers aanwezig zijn ter ondersteuning van verificatie, domeindeelname, LDAP-query's en Kerberos-ticketbewerkingen.

DETECTIE van AD DS-domeincontroller

Azure NetApp Files initieert elke vier uur detectie van domeincontrollers. Azure NetApp Files voert een query uit op de sitespecifieke DNS-servicebronrecord (SRV) om te bepalen welke domeincontrollers zich in de AD DS-site bevinden die zijn opgegeven in het veld AD-sitenaam van de Azure NetApp Files AD-verbinding. Azure NetApp Files-domeincontrollerserverdetectie controleert de status van de services die worden gehost op de domeincontrollers (zoals Kerberos, LDAP, Net Logon en LSA) en selecteert de optimale domeincontroller voor verificatieaanvragen.

De DNS-serviceresourcerecords (SRV) voor de AD DS-site die zijn opgegeven in het veld AD-sitenaam van de Azure NetApp Files AD-verbinding, moeten de lijst met IP-adressen bevatten voor de AD DS-domeincontrollers die worden gebruikt door Azure NetApp Files. U kunt de geldigheid van de DNS-resourcerecord (SRV) controleren met behulp van het nslookup hulpprogramma.

Notitie

Als u wijzigingen aanbrengt in de domeincontrollers op de AD DS-site die wordt gebruikt door Azure NetApp Files, wacht u ten minste vier uur tussen het implementeren van nieuwe AD DS-domeincontrollers en het buiten gebruik stellen van bestaande AD DS-domeincontrollers. Met deze wachttijd kan Azure NetApp Files de nieuwe AD DS-domeincontrollers detecteren.

Zorg ervoor dat verlopen DNS-records die zijn gekoppeld aan de buiten gebruik gestelde AD DS-domeincontroller, worden verwijderd uit DNS. Dit zorgt ervoor dat Azure NetApp Files niet probeert te communiceren met de buiten gebruik gestelde domeincontroller.

AD DS LDAP-serverdetectie

Een afzonderlijk detectieproces voor AD DS LDAP-servers vindt plaats wanneer LDAP is ingeschakeld voor een Azure NetApp Files NFS-volume. Wanneer de LDAP-client wordt gemaakt in Azure NetApp Files, voert Azure NetApp Files een query uit op de AD DS Domain Service-resourcerecord (SRV) voor een lijst met alle AD DS LDAP-servers in het domein en niet op de AD DS LDAP-servers die zijn toegewezen aan de AD DS-site die is opgegeven in de AD-verbinding.

In grote of complexe AD DS-topologieën moet u mogelijk DNS-beleid of PRIORITEIT voor DNS-subnetten implementeren om ervoor te zorgen dat de AD DS LDAP-servers die zijn toegewezen aan de AD DS-site die is opgegeven in de AD-verbinding, worden geretourneerd.

U kunt ook het detectieproces voor AD DS LDAP-servers overschrijven door maximaal twee AD-servers voor de LDAP-client op te geven.

Belangrijk

Als Azure NetApp Files geen gedetecteerde AD DS LDAP-server kan bereiken tijdens het maken van de Azure NetApp Files LDAP-client, mislukt het maken van het volume waarvoor LDAP is ingeschakeld.

Gevolgen van onjuiste of onvolledige configuratie van AD-sitenaam

Onjuiste of onvolledige AD DS-sitetopologie of -configuratie kan leiden tot fouten bij het maken van volumes, problemen met clientquery's, verificatiefouten en fouten bij het wijzigen van Azure NetApp Files AD-verbindingen.

Belangrijk

Het veld AD-sitenaam is vereist om een Azure NetApp Files AD-verbinding te maken. De gedefinieerde AD DS-site moet bestaan en correct zijn geconfigureerd.

Azure NetApp Files maakt gebruik van de AD DS-site om de domeincontrollers en subnetten te detecteren die zijn toegewezen aan de AD DS-site die is gedefinieerd in de AD-sitenaam. Alle domeincontrollers die zijn toegewezen aan de AD DS-site, moeten een goede netwerkverbinding hebben vanaf de virtuele Azure-netwerkinterfaces die worden gebruikt door ANF en bereikbaar zijn. AD DS-domeincontroller-VM's die zijn toegewezen aan de AD DS-site die worden gebruikt door Azure NetApp Files, moeten worden uitgesloten van kostenbeheerbeleid dat VM's afsluit.

Als Azure NetApp Files geen domeincontrollers kan bereiken die zijn toegewezen aan de AD DS-site, zal het detectieproces van de domeincontroller het AD DS-domein opvragen voor een lijst met alle domeincontrollers. De lijst met domeincontrollers die door deze query worden geretourneerd, is een niet-geordende lijst. Als gevolg hiervan kan Azure NetApp Files proberen domeincontrollers te gebruiken die niet bereikbaar of goed verbonden zijn, wat kan leiden tot fouten bij het maken van volumes, problemen met clientquery's, verificatiefouten en fouten bij het wijzigen van Azure NetApp Files AD-verbindingen.

U moet de AD DS-siteconfiguratie bijwerken wanneer nieuwe domeincontrollers worden geïmplementeerd in een subnet dat is toegewezen aan de AD DS-site die wordt gebruikt door de Azure NetApp Files AD-Verbinding maken ion. Zorg ervoor dat de DNS SRV-records voor de site wijzigingen weergeven in de domeincontrollers die zijn toegewezen aan de AD DS-site die wordt gebruikt door Azure NetApp Files. U kunt de geldigheid van de DNS-resourcerecord (SRV) controleren met behulp van het nslookup hulpprogramma.

Notitie

Azure NetApp Files biedt geen ondersteuning voor het gebruik van AD DS Alleen-lezen domeincontrollers (RODC). Als u wilt voorkomen dat Azure NetApp Files een RODC gebruikt, moet u het veld AD-sitenaam van de AD-verbindingen met een RODC niet configureren.

Voorbeeld van configuratie van AD DS-sitetopologie voor Azure NetApp Files

Een AD DS-sitetopologie is een logische weergave van het netwerk waarin Azure NetApp Files wordt geïmplementeerd. In deze sectie is het voorbeeldconfiguratiescenario voor de AD DS-sitetopologie van plan om een eenvoudig AD DS-siteontwerp voor Azure NetApp Files weer te geven. Het is niet de enige manier om netwerk- of AD-sitetopologie voor Azure NetApp Files te ontwerpen.

Belangrijk

Voor scenario's waarbij complexe AD DS- of complexe netwerktopologieën zijn betrokken, moet u een Microsoft Azure CSA-beoordeling hebben van het Azure NetApp Files-netwerk- en AD-siteontwerp.

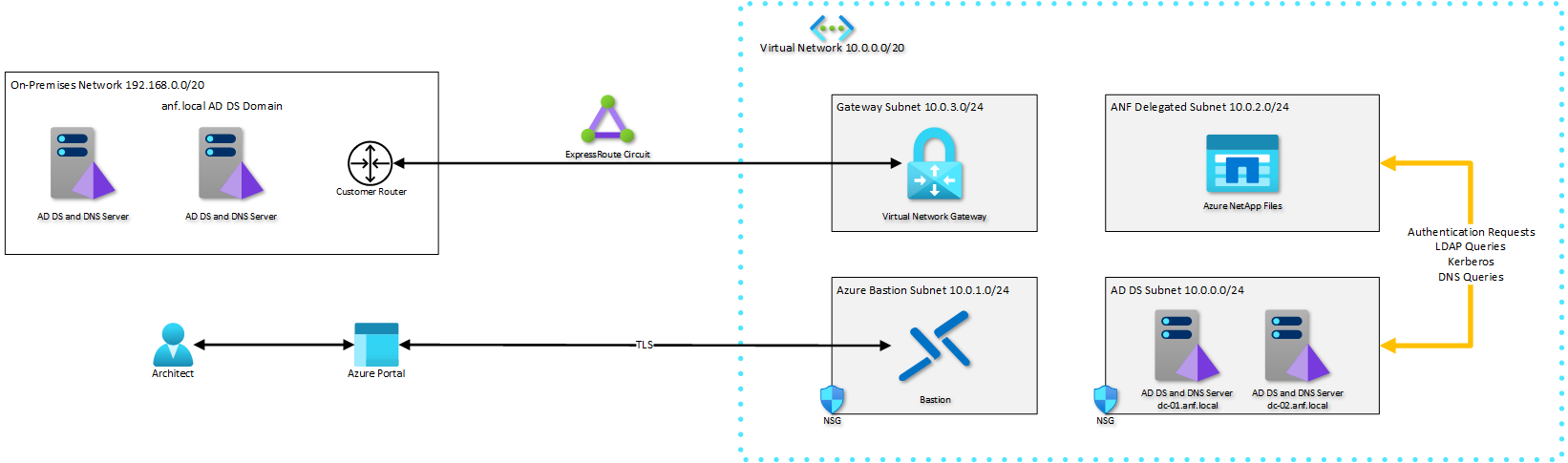

In het volgende diagram ziet u een voorbeeld van een netwerktopologie: sample-network-topology.png

In de voorbeeldnetwerktopologie wordt een on-premises AD DS-domein (anf.local) uitgebreid naar een virtueel Azure-netwerk. Het on-premises netwerk is verbonden met het virtuele Azure-netwerk met behulp van een Azure ExpressRoute-circuit.

Het virtuele Azure-netwerk heeft vier subnetten: Gatewaysubnet, Azure Bastion-subnet, AD DS-subnet en een gedelegeerd Azure NetApp Files-subnet. Redundante AD DS-domeincontrollers die aan het anf.local domein zijn toegevoegd, worden geïmplementeerd in het AD DS-subnet. Het AD DS-subnet krijgt het IP-adresbereik 10.0.0.0/24 toegewezen.

Azure NetApp Files kan slechts één AD DS-site gebruiken om te bepalen welke domeincontrollers worden gebruikt voor verificatie, LDAP-query's en Kerberos. In het voorbeeldscenario worden twee subnetobjecten gemaakt en toegewezen aan een site met de naam ANF Active Directory Sites en Services. Eén subnetobject is toegewezen aan het AD DS-subnet 10.0.0.0/24 en het andere subnetobject is toegewezen aan het gedelegeerde ANF-subnet 10.0.2.0/24.

Controleer in het hulpprogramma Active Directory Sites and Services of de AD DS-domeincontrollers die zijn geïmplementeerd in het AD DS-subnet, zijn toegewezen aan de ANF site:

Als u het subnetobject wilt maken dat is toegewezen aan het AD DS-subnet in het virtuele Azure-netwerk, klikt u met de rechtermuisknop op de container Subnetten in het hulpprogramma Active Directory-sites en -services en selecteert u Nieuw subnet....

In het dialoogvenster Nieuw object - Subnet wordt het IP-adresbereik 10.0.0.0/24 voor het AD DS-subnet ingevoerd in het veld Voorvoegsel . Selecteer ANF dit als het siteobject voor het subnet. Selecteer OK om het subnetobject te maken en toe te wijzen aan de ANF site.

Als u wilt controleren of het nieuwe subnetobject is toegewezen aan de juiste site, klikt u met de rechtermuisknop op het subnetobject 10.0.0.0/24 en selecteert u Eigenschappen. In het veld Site moet het ANF siteobject worden weergegeven:

Als u het subnetobject wilt maken dat is toegewezen aan het gedelegeerde subnet van Azure NetApp Files in het virtuele Azure-netwerk, klikt u met de rechtermuisknop op de container Subnetten in het hulpprogramma Active Directory-sites en -services en selecteert u Nieuw subnet....

Overwegingen voor replicatie tussen regio's

Met Replicatie in meerdere regio's van Azure NetApp Files kunt u Azure NetApp Files-volumes van de ene regio naar een andere regio repliceren ter ondersteuning van vereisten voor bedrijfscontinuïteit en herstel na noodgevallen (BC/DR).

Azure NetApp Files SMB-, dual-protocol- en NFSv4.1 Kerberos-volumes ondersteunen replicatie tussen regio's. Voor replicatie van deze volumes is het volgende vereist:

- Een NetApp-account dat is gemaakt in de bron- en doelregio's.

- Een Azure NetApp Files Active Directory-verbinding in het NetApp-account dat is gemaakt in de bron- en doelregio's.

- AD DS-domeincontrollers worden geïmplementeerd en uitgevoerd in de doelregio.

- Het juiste Azure NetApp Files-netwerk, DNS- en AD DS-siteontwerp moet worden geïmplementeerd in de doelregio om goede netwerkcommunicatie van Azure NetApp Files mogelijk te maken met de AD DS-domeincontrollers in de doelregio.

- De Active Directory-verbinding in de doelregio moet worden geconfigureerd voor het gebruik van de DNS- en AD-siteresources in de doelregio.

Volgende stappen

- Active Directory-verbindingen maken en beheren

- Active Directory-verbindingen wijzigen

- AD DS LDAP-verificatie inschakelen voor NFS-volumes

- Een SMB-volume maken

- Een volume met twee protocollen maken

- Fouten voor SMB- en dual-protocolvolumes

- Toegang tot SMB-volumes vanaf virtuele Windows-machines die zijn toegevoegd aan Microsoft Entra