Front Door Standard/Premium configureren voor Azure API Management

VAN TOEPASSING OP: Alle API Management-lagen

Azure Front Door is een modern netwerkplatform voor toepassingslevering dat een veilig, schaalbaar netwerk voor contentlevering (CDN), dynamische siteversnelling en globale HTTP(s) taakverdeling biedt voor uw wereldwijde webtoepassingen. Wanneer Front Door wordt gebruikt voor API Management, kan TLS-offloading, end-to-end TLS, taakverdeling, reactiecaching van GET-aanvragen en een webtoepassingsfirewall bieden, onder andere mogelijkheden. Zie Wat is Azure Front Door voor een volledige lijst met ondersteunde functies ?

Notitie

Voor webworkloads raden we u ten zeerste aan azure DDoS-beveiliging en een webtoepassingsfirewall te gebruiken om te beschermen tegen opkomende DDoS-aanvallen. Een andere optie is om Azure Front Door samen met een webtoepassingsfirewall te gebruiken. Azure Front Door biedt beveiliging op platformniveau tegen DDoS-aanvallen op netwerkniveau. Zie de beveiligingsbasislijn voor Azure-services voor meer informatie.

In dit artikel wordt uitgelegd hoe u het volgende kunt doen:

- Stel een Azure Front Door Standard-/Premium-profiel in voor een openbaar toegankelijk Azure API Management-exemplaar: niet-netwerk of geïnjecteerd in een virtueel netwerk in de externe modus.

- Beperk API Management om alleen API-verkeer van Azure Front Door te accepteren.

Vereisten

- Een API Management-exemplaar.

- Als u ervoor kiest een door het netwerk geïnjecteerde instantie te gebruiken, moet deze worden geïmplementeerd in een extern VNet. (Virtuele netwerkinjectie wordt ondersteund in de servicelagen Developer en Premium.)

- Importeer een of meer API's in uw API Management-exemplaar om routering via Front Door te bevestigen.

Azure Front Door configureren

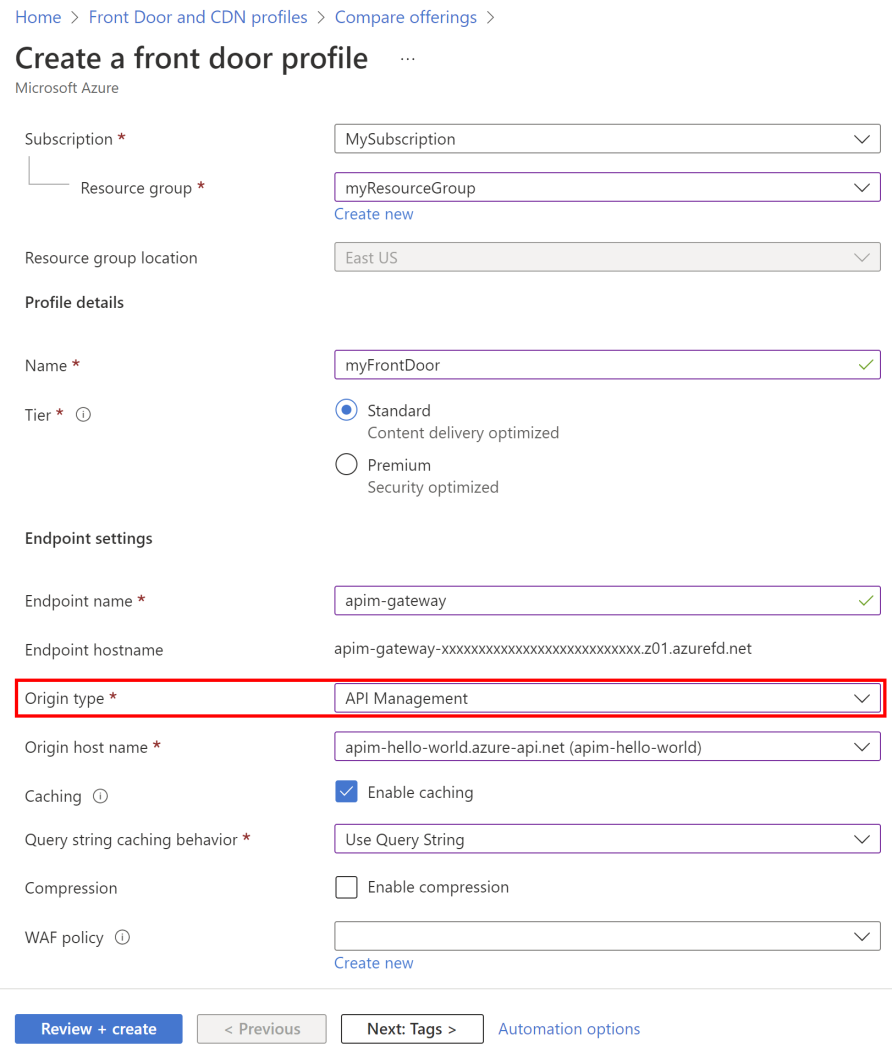

Profiel maken

Zie de quickstart: Een Azure Front Door-profiel maken - Azure Portal voor stappen voor het maken van een Azure Front Door Standard-/Premium-profiel. Voor dit artikel kunt u een Front Door Standard-profiel kiezen. Zie Laagvergelijking voor een vergelijking van Front Door Standard en Front Door Premium.

Configureer de volgende Front Door-instellingen die specifiek zijn voor het gebruik van het gateway-eindpunt van uw API Management-exemplaar als een Front Door-oorsprong. Zie de quickstart voor Front Door voor een uitleg van andere instellingen.

| Instelling | Weergegeven als |

|---|---|

| Oorsprongtype | API Management selecteren |

| Hostnaam van oorsprong | Selecteer de hostnaam van uw API Management-exemplaar, bijvoorbeeld myapim.azure-api.net |

| Caching | Cache inschakelen voor Front Door selecteren om statische inhoud in de cache op te cachen |

| Cachegedrag van queryreeks | Queryreeks gebruiken selecteren |

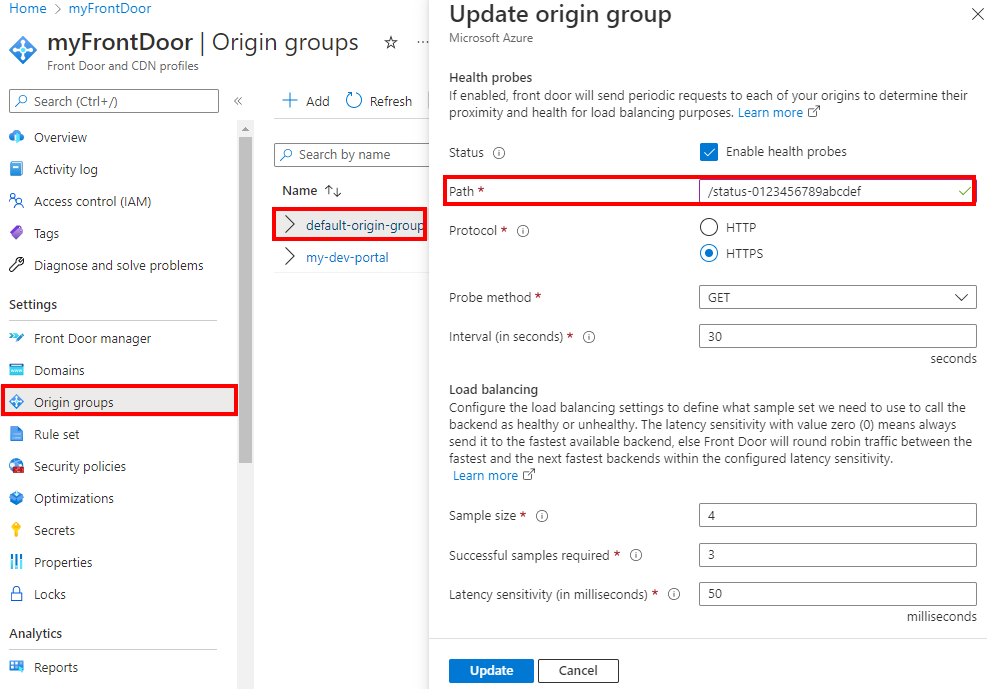

Standaard oorspronkelijke groep bijwerken

Nadat het profiel is gemaakt, werkt u de standaard oorspronkelijke groep bij om een API Management-statustest op te nemen.

Ga in de portal naar uw Front Door-profiel.

Selecteer in het linkermenu onder Instellingen Standaard-origin-groep origin-groepen> selecteren.

Configureer in het venster Origin-groep bijwerken de volgende statustestinstellingen en selecteer Bijwerken:

Instelling Weergegeven als -Status Statustests inschakelen selecteren Pad /status-0123456789abcdefinvoerenProtocol HTTPS selecteren Methode GET selecteren Interval (in seconden) Voer 30 in

Standaardroute bijwerken

U wordt aangeraden de standaardroute die is gekoppeld aan de API Management-origingroep bij te werken om HTTPS te gebruiken als het doorstuurprotocol.

- Ga in de portal naar uw Front Door-profiel.

- Selecteer in het linkermenu onder Instellingen Origin-groepen.

- Vouw de standaardgroep origin-group uit.

- Selecteer Route configureren in het contextmenu (...) van de standaardroute.

- Stel geaccepteerde protocollen in op HTTP en HTTPS.

- Schakel Alle verkeer omleiden in om HTTPS te gebruiken.

- Stel het doorstuurprotocol alleen in op HTTPS en selecteer vervolgens Bijwerken.

De configuratie testen

Test de configuratie van het Front Door-profiel door een API aan te roepen die wordt gehost door API Management. Roep eerst de API rechtstreeks aan via de API Management-gateway om ervoor te zorgen dat de API bereikbaar is. Roep vervolgens de API aan via Front Door. Als u wilt testen, kunt u een opdrachtregelclient gebruiken, zoals curl voor de aanroepen of een hulpprogramma zoals Postman.

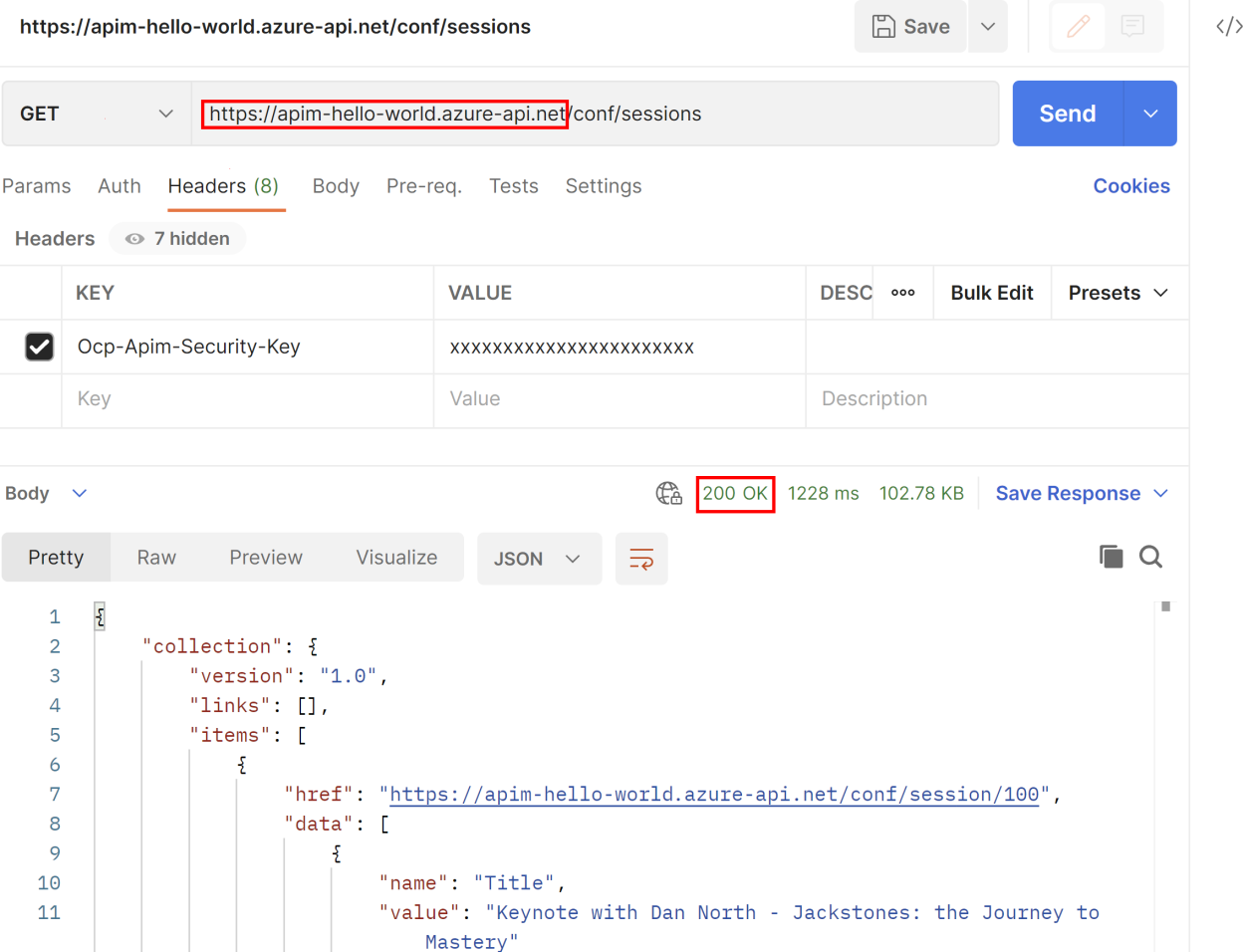

Een API rechtstreeks aanroepen via API Management

In het volgende voorbeeld wordt een bewerking in de Demo Conference-API die wordt gehost door het API Management-exemplaar, rechtstreeks aangeroepen met Behulp van Postman. In dit voorbeeld bevindt de hostnaam van het exemplaar zich in het standaarddomein azure-api.net en wordt een geldige abonnementssleutel doorgegeven met behulp van een aanvraagheader. Een geslaagd antwoord toont 200 OK en retourneert de verwachte gegevens:

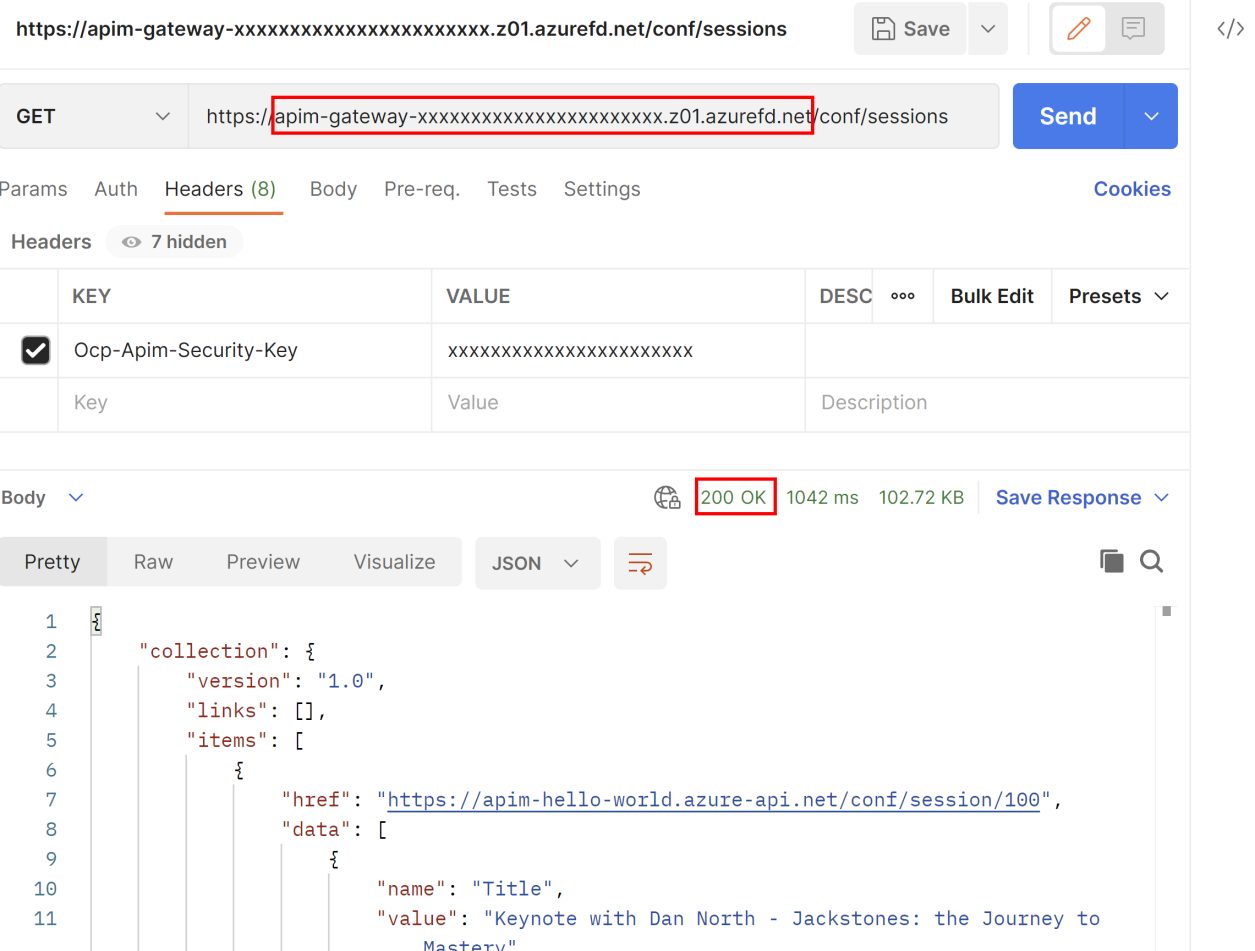

Een API rechtstreeks aanroepen via Front Door

In het volgende voorbeeld wordt dezelfde bewerking in de Demo Conference-API aangeroepen met behulp van het Front Door-eindpunt dat is geconfigureerd voor uw exemplaar. De hostnaam van het eindpunt in het domein wordt weergegeven in de azurefd.net portal op de pagina Overzicht van uw Front Door-profiel. Een geslaagd antwoord toont 200 OK en retourneert dezelfde gegevens als in het vorige voorbeeld:

Binnenkomend verkeer beperken tot API Management-exemplaar

Gebruik API Management-beleid om ervoor te zorgen dat uw API Management-exemplaar alleen verkeer van Azure Front Door accepteert. U kunt deze beperking uitvoeren met behulp van een of beide van de volgende methoden:

- Binnenkomende IP-adressen beperken tot uw API Management-exemplaren

- Verkeer beperken op basis van de waarde van de

X-Azure-FDIDheader

Binnenkomende IP-adressen beperken

U kunt een binnenkomend IP-filterbeleid configureren in API Management om alleen verkeer met betrekking tot Front Door toe te staan, waaronder:

Back-end-IP-adresruimte van Front Door: IP-adressen toestaan die overeenkomen met de sectie AzureFrontDoor.Backend in Azure IP-bereiken en servicetags.

Notitie

Als uw API Management-exemplaar is geïmplementeerd in een extern virtueel netwerk, moet u dezelfde beperking instellen door een regel voor binnenkomende netwerkbeveiligingsgroepen toe te voegen in het subnet dat wordt gebruikt voor uw API Management-exemplaar. Configureer de regel om HTTPS-verkeer van bronservicetag AzureFrontDoor.Backend toe te staan op poort 443.

Azure-infrastructuurservices : IP-adressen 168.63.129.16 en 169.254.169.254 toestaan.

Front Door-koptekst controleren

Aanvragen die via Front Door worden doorgestuurd, bevatten headers die specifiek zijn voor uw Front Door-configuratie. U kunt het beleid check-header configureren om binnenkomende aanvragen te filteren op basis van de unieke waarde van de X-Azure-FDID HTTP-aanvraagheader die naar API Management wordt verzonden. Deze headerwaarde is de Front Door-id, die wordt weergegeven in de portal op de pagina Overzicht van het Front Door-profiel.

In het volgende beleidsvoorbeeld wordt de Front Door-id opgegeven met behulp van een benoemde waarde met de naam FrontDoorId.

<check-header name="X-Azure-FDID" failed-check-httpcode="403" failed-check-error-message="Invalid request." ignore-case="false">

<value>{{FrontDoorId}}</value>

</check-header>

Aanvragen die niet vergezeld gaan van een geldige X-Azure-FDID header retourneren een 403 Forbidden antwoord.

(Optioneel) Front Door configureren voor ontwikkelaarsportal

Configureer eventueel de ontwikkelaarsportal van het API Management-exemplaar als een eindpunt in het Front Door-profiel. Hoewel de beheerde ontwikkelaarsportal al wordt uitgevoerd door een door Azure beheerd CDN, kunt u gebruikmaken van Front Door-functies zoals een WAF.

Hieronder volgen de stappen op hoog niveau voor het toevoegen van een eindpunt voor de ontwikkelaarsportal aan uw profiel:

Als u een eindpunt wilt toevoegen en een route wilt configureren, raadpleegt u Configureren en eindpunten met Front Door-manager.

Wanneer u de route toevoegt, voegt u een origin-groep en origin-instellingen toe die de ontwikkelaarsportal vertegenwoordigen:

- Oorsprongstype - Aangepast selecteren

- Hostnaam: voer de hostnaam van de ontwikkelaarsportal in, bijvoorbeeld myapim.developer.azure-api.net

Zie Een origin configureren voor Azure Front Door voor meer informatie en details over instellingen.

Notitie

Als u een Microsoft Entra-id of Azure AD B2C-id-provider voor de ontwikkelaarsportal hebt geconfigureerd, moet u de bijbehorende app-registratie bijwerken met een extra omleidings-URL naar Front Door. Voeg in de app-registratie de URL toe voor het eindpunt van de ontwikkelaarsportal dat is geconfigureerd in uw Front Door-profiel.

Volgende stappen

Als u implementaties van Front Door met API Management wilt automatiseren, raadpleegt u de sjabloon Front Door Standard/Premium met API Management-oorsprong

Meer informatie over het implementeren van Web Application Firewall (WAF) in Azure Front Door om het API Management-exemplaar te beschermen tegen schadelijke aanvallen.