Dieser Blogbeitrag wurde gemeinsam mit Roy Levin, Senior Wissenschaftliche Fachkraft für Daten

Mit der Realität, von zu Hause aus zu arbeiten, greifen jetzt mehr Personen und Geräte auf Unternehmensdaten in heimeigenen Netzwerken zu. Dies erhöht die Risiken von Cyberangriffen und erhöht die Bedeutung des ordnungsgemäßen Datenschutzes. Eine der Ressourcen, die von Angreifern am meisten gezielt sind, ist die Datenspeicherung, die wichtige Geschäftsdaten und vertrauliche Informationen enthalten kann.

Um Azure-Kunden dabei zu helfen, ihre Speicherumgebung besser zu schützen, bietet Azure Security Center Azure Defender for Storage, das Kunden auf ungewöhnliche und potenziell schädliche Versuche warnt, auf ihre Speicherkonten zuzugreifen oder sie auszunutzen.

Neuerungen in Azure Defender for Storage

Wie bei allen Microsoft-Sicherheitsprodukten profitieren Kunden von Azure Defender for Storage von microsoft Threat Intelligence , um Angriffe zu erkennen und zu suchen. Microsoft sammelt Milliarden von Signalen für einen ganzheitlichen Blick auf das Sicherheitsökosystem. Diese gemeinsamen Signale und Bedrohungserkennung bereichern Microsoft-Produkte und ermöglichen es ihnen, Kontext, Relevanz und Prioritätsverwaltung anzubieten, damit Sicherheitsteams effizienter agieren können.

Basierend auf diesen Funktionen warnt Azure Defender für Storage Kunden jetzt auch nach der Erkennung bösartiger Aktivitäten, z. B.:

- Hochladen potenzieller Schadsoftware (mithilfe einer Hash-Reputationsanalyse).

- Phishingkampagnen, die auf einem Speicherkonto gehostet werden.

- Zugriff von verdächtigen IP-Adressen, z. B. TOR-Exitknoten.

Darüber hinaus hilft uns die Nutzung der erweiterten Funktionen von Microsoft Threat Intelligence bei der Erweiterung unserer aktuellen Azure Defender for Storage-Warnungen und zukünftigen Erkennungen.

Um von Azure Defender für Storage zu profitieren, können Sie es ganz einfach in Ihrem Abonnement oder Ihren Speicherkonten konfigurieren und ihre 30-Tage-Testversion heute starten.

Cyberangriffe auf Cloud-Datenspeicher sind auf dem Vormarsch

Heutzutage platzieren immer mehr Organisationen ihre kritischen Geschäftsdatenressourcen in der Cloud mithilfe von PaaS-Datendiensten. Azure Storage gehört zu den am häufigsten verwendeten Diensten. Die Menge an Daten, die von Organisationen abgerufen und analysiert werden, nimmt weiter zu einer steigenden Rate zu, und Die Daten werden immer wichtiger bei der Führung kritischer Geschäftsentscheidungen.

Mit diesem Anstieg der Nutzung wachsen auch die Risiken von Cyberangriffen und Datenschutzverletzungen, insbesondere bei geschäftskritischen Daten und vertraulichen Informationen. Cybervorfälle führen dazu, dass Organisationen Geld, Daten, Produktivität und Verbrauchervertrauen verlieren. Die durchschnittlichen Gesamtkosten einer Datenschutzverletzung betragen 3,86 Millionen US-Dollar. Im Durchschnitt dauert es 280 Tage, um eine Verletzung zu identifizieren und zu enthalten, und 17 Prozent der Cyberangriffe umfassen Schadsoftware.

Es ist klar, dass Organisationen weltweit Schutz-, Erkennungs- und Schnellfeuerreaktionsmechanismen für diese Bedrohungen benötigen. Doch im Durchschnitt passieren mehr als 99 Tage zwischen Infiltration und Erkennung, die wie das Verlassen der Fronttür über vier Monate lang breit ist. Daher sind ordnungsgemäße Bedrohungserkennung und Erkennung erforderlich.

Verbesserte Bedrohungserkennungen in Azure Defender für Storage

1. Erkennen des Uploads von Schadsoftware und bösartigen Inhalten

Speicherkonten werden häufig für die Datenverteilung verwendet, daher können sie mit Schadsoftware infiziert werden und dazu führen, dass sie auf zusätzliche Benutzer und Ressourcen verteilt werden. Dies kann dazu führen, dass sie anfällig für Angriffe und Exploits sind, wodurch vertrauliche Unternehmensdaten gefährdet werden.

Schadsoftware, die Speicherkonten erreicht, war ein oberstes Problem, das von unseren Kunden ausgelöst wurde, und um sie zu beheben, nutzt Azure Defender für Storage jetzt erweiterte Hash-Reputationsanalysen, um Schadsoftware zu erkennen, die in Speicherkonten in Azure hochgeladen wurde. Dies kann helfen, Ransomware, Viren, Spyware und andere Schadsoftware zu erkennen, die auf Ihre Konten hochgeladen wurde.

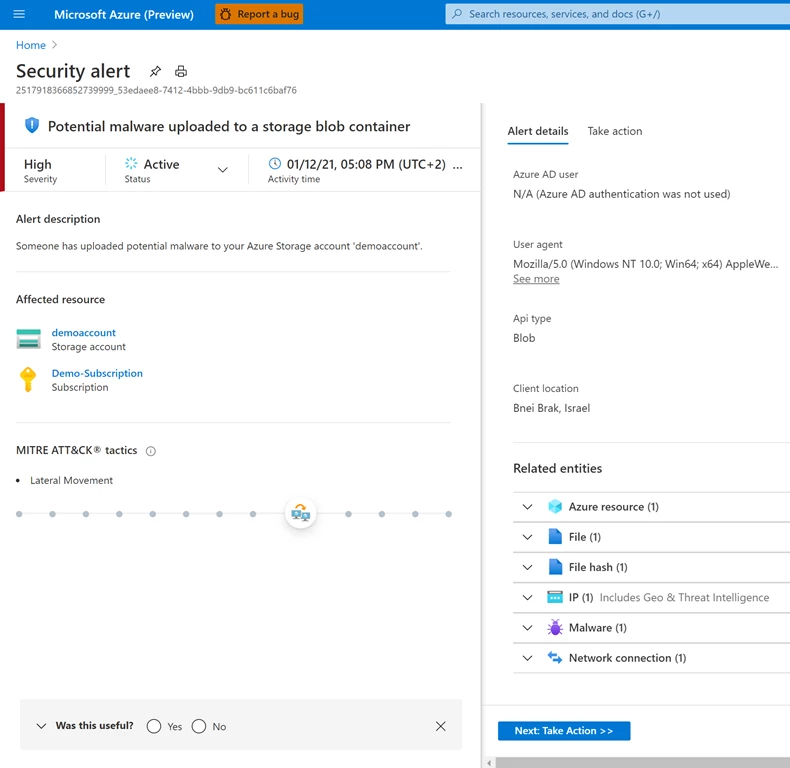

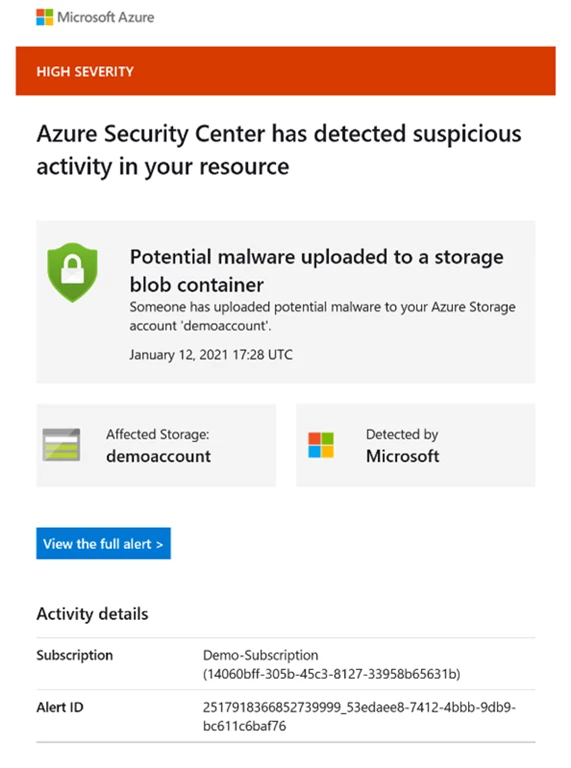

Eine Sicherheitswarnung wird automatisch ausgelöst, wenn potenzielle Schadsoftware erkannt wird, die in ein Azure Storage-Konto hochgeladen wurde.

Darüber hinaus wird eine E-Mail-Benachrichtigung an den Besitzer des Speicherkontos gesendet:

Es ist wichtig zu beachten, dass Azure Defender für Storage derzeit keine Funktionen zum Scannen von Schadsoftware bietet. Für Diejenigen, die an Schadsoftwareüberprüfungen beim Datei- oder BLOB-Upload interessiert sind, können sie die Verwendung einer Drittanbieterlösung in Betracht ziehen.

"Azure Blob Storage ist eine sehr leistungsstarke und kostengünstige Speicherlösung, die schnelle und kostengünstige Speicherung und Abruf großer Mengen von Dateien ermöglicht. Wir verwenden es auf allen unseren Systemen und haben oft Millionen von Dokumenten in Blob Storage für ein bestimmtes System. Mit PaaS-Lösungen kann es jedoch eine Herausforderung sein, Dateien auf Schadsoftware zu überprüfen, bevor sie in Blob Storage gespeichert werden. Es ist unglaublich einfach, das neue "Malware Reputation Screening" für Speicherkonten im großen Maßstab zu aktivieren, es bietet uns ein integriertes grundlegendes Schutzniveau vor Schadsoftware, was oft ausreicht, wodurch wir den Aufwand zum Einrichten und Verwalten komplexer Malware-Scanlösungen sparen." — Frans Lytzen, CTO bei NewOrbit

Zusätzlich zu Schadsoftware warnt Azure Defender for Storage auch bei ungewöhnlichen Uploads ausführbarer Dateien (.exe) und Dienstpaketdateien (CSPKG), die verwendet werden können, um Ihre Umgebung zu verletzen.

2. Erkennen von Phishingkampagnen, die in Azure Storage gehostet werden

Phishing ist eine Art von Social Engineering-Angriff, der häufig verwendet wird, um Benutzerdaten zu stehlen, einschließlich Anmeldeinformationen, Kreditwürdigkeit Karte Nummern und anderen vertraulichen Informationen. E-Mail-Phishing-Angriffe gehören zu den häufigsten Arten von Phishingangriffen, bei denen Cyberkriminelle eine große Anzahl gefälschter E-Mails verbreiten, um Besucher dazu zu bringen, ihre Unternehmensanmeldeinformationen oder Finanzinformationen in ein Webformular einzugeben, das echt aussieht oder Anlagen mit Schadsoftware wie Ransomware herunterladen.

E-Mail-Phishingangriffe werden immer anspruchsvoller, was es Benutzern noch schwieriger macht, zwischen legitimen und böswilligen Nachrichten zu unterscheiden. Eine der Möglichkeiten, wie Angreifer ihre Phishing-Webseiten für Benutzer und Sicherheitsgateways verwenden, besteht darin, diese Seiten im zertifizierten Cloudspeicher zu hosten, z. B. Azure Storage.

Die Verwendung dedizierter Speicherkonten zum Hosten der Phishinginhalte erleichtert das Erkennen und Blockieren solcher Konten. Daher versuchen Angreifer ständig, ihre Phishing-Inhalte und Webseiten in die Speicherkonten anderer zu blättern, die das Hochladen von Inhalten ermöglichen.

Microsoft Threat Intelligence sammelt und analysiert mehrere Signale, um Phishingkampagnen besser zu identifizieren, und jetzt kann Azure Defender für Storage benachrichtigt werden, wenn eine Ihrer Azure Storage-Konten Inhalte hostet, die in einem Phishingangriff verwendet werden, der Benutzer von Microsoft 365 beeinflusst.

3. Erkennen des Zugriffs von verdächtigen IP-Adressen

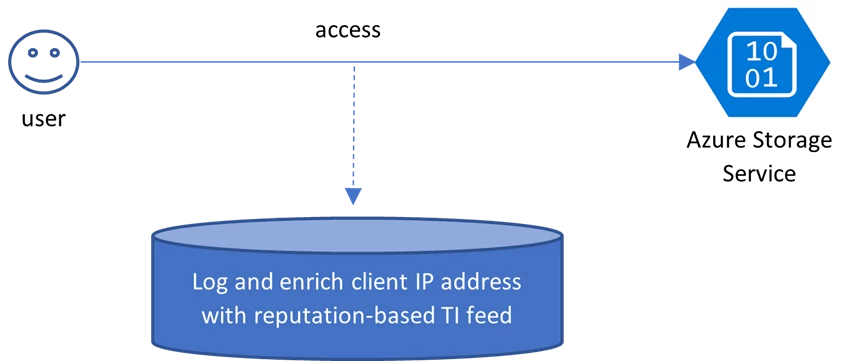

Der Ruf der Client-IP-Adressen, die auf Azure Storage zugreifen, werden kontinuierlich überwacht. Diese Reputationen basieren auf einem Feed zur Bedrohungserkennung, der Daten aus verschiedenen Quellen enthält, einschließlich Feeds zur Bedrohungserkennung von Drittanbietern, kuratiert von Honeypots, bösartige IP-Adressen, Botnets, Malware-Detonationsfeeds und mehr, einschließlich analystenbasierter Beobachtungen und Sammlungen.

Dies bietet eine weitere Schutzebene für Azure Storage, da Kunden benachrichtigt werden, wenn IP-Adressen mit fragwürdigen Reputationen auf ihre Speicherkonten zugreifen. Darüber hinaus werden vorhandene Warnungen wie der Zugriff von ungewöhnlichen Standorten mit Informationen über den Ruf dieser anomalielen Client-IP-Adresse bereichert. Daher erhalten Kunden jetzt Warnungen mit besseren Erklärungen sowie erhöhte Genauigkeit und Schweregrad.

Abbildung 1 veranschaulicht, wie der Zugriff auf den Speicher analysiert wird, indem der Ruf der Client-IP-Adresse gemäß diesem Feed untersucht wird.

Abbildung 1: Anreichern von Azure Storage Service-Zugriffsprotokollen mit dem Ruf der Client-IP.

Diese neue Warnung war entscheidend bei der Offenlegung und Verhinderung von Cyberangriffen, die sonst schwerwiegende Schäden verursacht haben könnten, wie in zwei realen Szenarios der Kundenfallstudie beschrieben.

Erste Fallstudie: Erkennen des böswilligen Zugriffs auf kritische Kundendaten

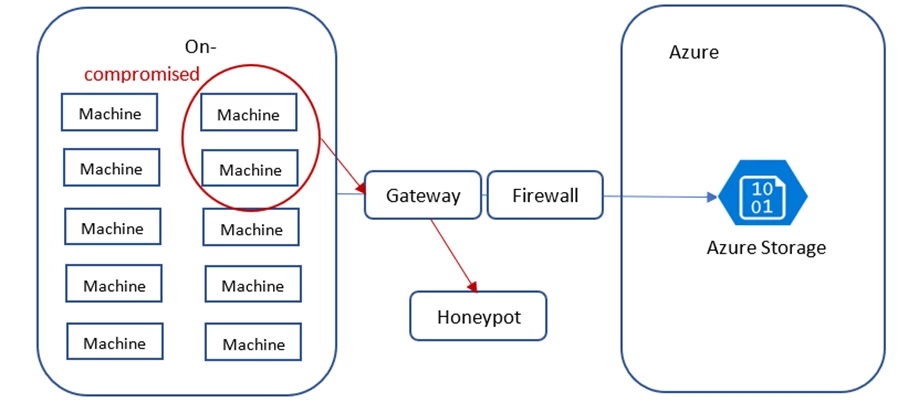

Abbildung 2 zeigt eine Hybridarchitektur, in der lokale Computer mithilfe des Security Center Log Analytics-Agents überwacht werden. Diese Computer greifen über ein Gateway mit einer externen IP-Adresse auf einen Speicherdienst zu und werden lokal installiert. Der Speicher ist durch eine Firewall geschützt, die nur den Zugriff vom dedizierten Gateway zulässt.

Abbildung 2: Angriff auf eine Hybridumgebung, die durch Nachverfolgen der IP-Zuverlässigkeit aufgedeckt wird.

Zwei lokale Computer wurden durch Schadsoftware infiziert. Obwohl die Schadsoftware wieder Standard nicht erkannt wird, wurde die Kompromittierung durch Beobachten der beiden Computer den Zugriff auf einen Honeypot über das Gateway ausgesetzt. Unser Azure Defender for Storage-Dienst hat den TI-Feed zu IPs verwendet, die auf ein Honeypot-Netzwerk zugegriffen haben. Der Kunde wurde entsprechend benachrichtigt, wodurch eine Situation verhindert wird, in der kompromittierte Computer auf kritische Kundendaten zugreifen. Beachten Sie, dass die Firewall, die eingerichtet wurde, nicht ausreichte, um sicherzustellen, dass kompromittierte Computer nicht auf kritische Daten zugreifen können. Daher war diese Erkennung für die Aufdeckung der Verletzung von entscheidender Bedeutung.

Zweite Fallstudie: Identifizieren potenzieller Schadsoftwareinfektionen von virtuellen Computern

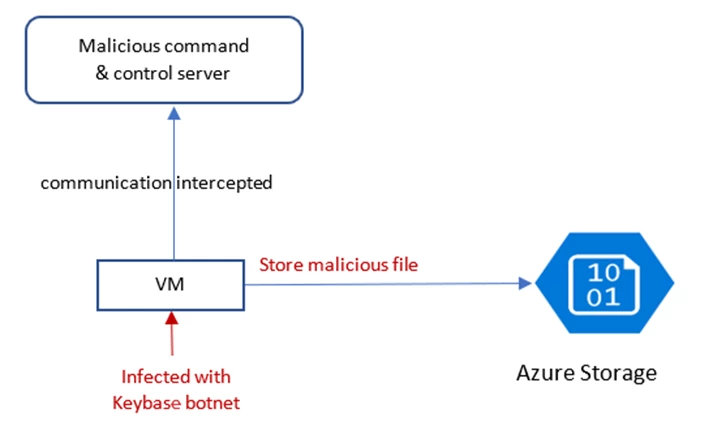

Abbildung 3 zeigt einen virtuellen Computer (VM), der mit einem Bot infiziert ist, der eine unschuldige Schadsoftware auf SMB-Protokoll aktivierte Dateisysteme (z . B. Azure File Storage) verbreitet. Die Schadsoftware kann von einer ausführbaren Datei oder DLL zu einer Excel- oder Word-Datei mit aktivierten Makros sein. Die Kommunikation des infizierten virtuellen Computers mit seinem Befehls- und Kontrollserver wird abgefangen und dem TI-Feed gemeldet. Azure Defender für Storage hat den Zugriff über die IP-Adresse des virtuellen Computers gekennzeichnet, obwohl er nicht in Azure gehostet wird. Sobald die infizierte VM eine Datei in ein geschütztes Azure Storage-Konto kopiert hat, wurde der Vorfall als Warnung an den Kunden gemeldet, der das Risiko sofort entschärft hat, weitere Infektionen an Kundencomputern zu verhindern.

Abbildung 3: Eine von Keybase infizierte VM speichert eine schädliche Datei in Azure Storage.

Jetzt einsteigen

Wir empfehlen Ihnen, Azure Defender für Storage auszuprobieren und potenzielle Bedrohungen für Ihre BLOB-Container, Dateifreigaben und Datenseen zu erkennen. Azure Defender for Storage muss für die Speicherkonten aktiviert werden, die die zu schützenden Daten enthalten.

- Es wird empfohlen, Azure Defender für Storage auf Abonnementebene zu aktivieren, indem Sie die anweisungen hier befolgen: Konfigurieren von Azure Defender für Storage.

- Für Validierungs- oder Penetrationstests können Sie die TOR-Warnung von Azure Defender for Storage auslösen, indem Sie die Schritte in unserer Dokumentation ausführen.

- Erfahren Sie mehr über die Preise von Azure Defender for Storage auf der Azure Defender-Preisseite.

Weitere Informationen zum Azure Security Center finden Sie auf der Azure Security Center-Webseite.