Konfigurace automatické obměny kryptografických klíčů ve službě Azure Key Vault

Přehled

Automatická obměně kryptografických klíčů v Key Vault umožňuje uživatelům nakonfigurovat Key Vault tak, aby automaticky vygenerovala novou verzi klíče se zadanou frekvencí. Ke konfiguraci obměny můžete použít zásady obměny klíčů, které je možné definovat pro jednotlivé klíče.

V rámci osvědčených postupů z hlediska kryptografie doporučujeme obměňovat šifrovací klíče alespoň každé dva roky.

Další informace o způsobu správy verzí objektů ve službě Key Vault najdete v části Objekty, identifikátory a správa verzí ve službě Key Vault.

Integrace se službami Azure

Tato funkce umožňuje kompletní bezdotykové obměně šifrování neaktivních uložených uložených služeb Azure pomocí klíče spravovaného zákazníkem (CMK) uloženého v Azure Key Vault. Pokud chcete zjistit, jestli konkrétní služba Azure zajišťuje kompletní obměnu, projděte si dokumentaci k dané službě.

Další informace o šifrování dat v Azure najdete tady:

Ceny

Za plánovanou obměnu klíčů se účtují další poplatky. Další informace najdete na stránce s cenami služby Azure Key Vault.

Požadovaná oprávnění

Key Vault funkce obměně klíčů vyžaduje oprávnění ke správě klíčů. Ke správě zásad obměn a obměně na vyžádání můžete přiřadit roli "Key Vault Crypto Officer".

Další informace o použití Key Vault modelu oprávnění RBAC a přiřazení rolí Azure najdete v tématu Řízení přístupu ke klíčům, certifikátům a tajným klíčům pomocí RBAC Azure.

Poznámka

Pokud používáte model oprávnění zásad přístupu, je nutné ke správě zásad obměna klíčů nastavit oprávnění k obměně, nastavení zásad rotace a Získat zásadu rotace.

Zásady obměně klíčů

Zásady obměně klíčů umožňují uživatelům nakonfigurovat obměně a oznámení služby Event Grid v blízkosti oznámení o vypršení platnosti.

Nastavení zásad obměna klíčů:

- Doba vypršení platnosti: Interval vypršení platnosti klíče. Slouží k nastavení data vypršení platnosti pro nově obměněný klíč. Nemá vliv na aktuální klíč.

- Povoleno/zakázáno: Příznak pro povolení nebo zakázání obměně klíče

- Typy otočení:

- Automatické prodlužování v daném okamžiku po vytvoření (výchozí)

- Automatické prodlužování v daném čase před vypršením platnosti. Vyžaduje pro zásadu obmětu nastavenou hodnotu Doba vypršení platnosti a u klíče nastavenou hodnotu Datum vypršení platnosti.

- Doba obměně: interval obměně klíčů, minimální hodnota je sedm dní od vytvoření a sedm dnů od vypršení platnosti.

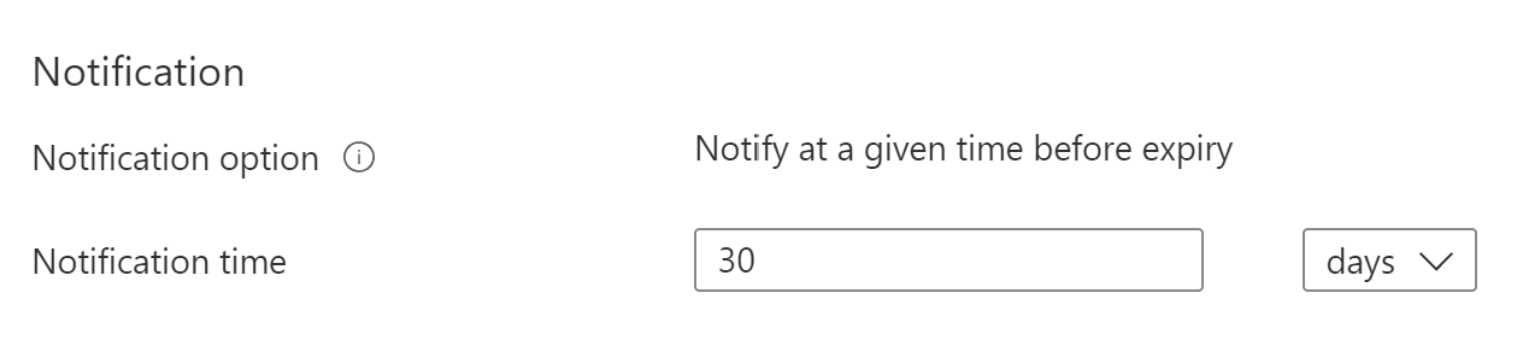

- Čas oznámení: Klíč se blíží intervalu události vypršení platnosti pro oznámení služby Event Grid. Vyžaduje pro zásadu obmětu nastavenou hodnotu Doba vypršení platnosti a u klíče nastavenou hodnotu Datum vypršení platnosti.

Důležité

Obměny klíčů vygenerují novou verzi klíče existujícího klíče s novým materiálem klíče. Cílové služby by měly k automatické aktualizaci na nejnovější verzi klíče používat identifikátor URI klíče bez verzí. Ujistěte se, že vaše řešení šifrování dat ukládá identifikátor URI klíče s verzí s daty, aby odkazoval na stejný materiál klíče pro dešifrování nebo rozbalení, jaký byl použit pro operace šifrování/zabalení, aby nedošlo k přerušení služeb. Všechny služby Azure v současné době postupují podle tohoto vzoru šifrování dat.

Konfigurace zásad obměně klíčů

Nakonfigurujte zásady obměně klíčů během vytváření klíče.

Nakonfigurujte zásady obměně u existujících klíčů.

Azure CLI

Uložte zásady obměně klíčů do souboru. Příklad zásad obměně klíčů:

{

"lifetimeActions": [

{

"trigger": {

"timeAfterCreate": "P18M",

"timeBeforeExpiry": null

},

"action": {

"type": "Rotate"

}

},

{

"trigger": {

"timeBeforeExpiry": "P30D"

},

"action": {

"type": "Notify"

}

}

],

"attributes": {

"expiryTime": "P2Y"

}

}

Pomocí příkazu Azure CLI az key rotation-policy update nastavte zásadu rotace pro klíč předávající dříve uložený soubor.

az keyvault key rotation-policy update --vault-name <vault-name> --name <key-name> --value </path/to/policy.json>

Azure PowerShell

Nastavte zásady obměna pomocí rutiny Azure PowerShell Set-AzKeyVaultKeyRotationPolicy .

Set-AzKeyVaultKeyRotationPolicy -VaultName <vault-name> -KeyName <key-name> -ExpiresIn (New-TimeSpan -Days 720) -KeyRotationLifetimeAction @{Action="Rotate";TimeAfterCreate= (New-TimeSpan -Days 540)}

Obměně na vyžádání

Obměna klíčů je možné vyvolat ručně.

Portál

Kliknutím na Otočit nyní vyvoláte otočení.

Azure CLI

K otočení klíče použijte příkaz Azure CLI az keyvault key rotate .

az keyvault key rotate --vault-name <vault-name> --name <key-name>

Azure PowerShell

Použijte Azure PowerShell rutinu Invoke-AzKeyVaultKeyRotation.

Invoke-AzKeyVaultKeyRotation -VaultName <vault-name> -Name <key-name>

Konfigurace klíče v blízkosti oznámení o vypršení platnosti

Konfigurace oznámení o vypršení platnosti pro klíč Event Gridu blízko události vypršení platnosti V případě, že nelze použít automatizované obměně, například při importu klíče z místního modulu HSM, můžete nakonfigurovat oznámení o blížícím se vypršení platnosti jako připomenutí ručního obměně nebo jako aktivační událost pro vlastní automatizované obměně prostřednictvím integrace se službou Event Grid. Oznámení můžete nakonfigurovat s dny, měsíci a roky před vypršením platnosti, aby se aktivovala událost blížící se vypršení platnosti.

Další informace o oznámeních Služby Event Grid v Key Vault najdete v tématu Azure Key Vault jako zdroj služby Event Grid.

Konfigurace obměně klíčů pomocí šablony ARM

Zásady obměně klíčů je možné nakonfigurovat také pomocí šablon ARM.

Poznámka

Vyžaduje roli přispěvatele Key Vault na Key Vault nakonfigurované pomocí Azure RBAC k nasazení klíče prostřednictvím roviny správy.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"vaultName": {

"type": "String",

"metadata": {

"description": "The name of the key vault to be created."

}

},

"keyName": {

"type": "String",

"metadata": {

"description": "The name of the key to be created."

}

},

"rotatationTimeAfterCreate": {

"defaultValue": "P18M",

"type": "String",

"metadata": {

"description": "Time duration to trigger key rotation. i.e. P30D, P1M, P2Y"

}

},

"expiryTime": {

"defaultValue": "P2Y",

"type": "String",

"metadata": {

"description": "The expiry time for new key version. i.e. P90D, P2M, P3Y"

}

},

"notifyTime": {

"defaultValue": "P30D",

"type": "String",

"metadata": {

"description": "Near expiry Event Grid notification. i.e. P30D"

}

}

},

"resources": [

{

"type": "Microsoft.KeyVault/vaults/keys",

"apiVersion": "2021-06-01-preview",

"name": "[concat(parameters('vaultName'), '/', parameters('keyName'))]",

"location": "[resourceGroup().location]",

"properties": {

"vaultName": "[parameters('vaultName')]",

"kty": "RSA",

"rotationPolicy": {

"lifetimeActions": [

{

"trigger": {

"timeAfterCreate": "[parameters('rotatationTimeAfterCreate')]",

"timeBeforeExpiry": ""

},

"action": {

"type": "Rotate"

}

},

{

"trigger": {

"timeBeforeExpiry": "[parameters('notifyTime')]"

},

"action": {

"type": "Notify"

}

}

],

"attributes": {

"expiryTime": "[parameters('expiryTime')]"

}

}

}

}

]

}

Konfigurace zásad správného řízení zásad obměně klíčů

Pomocí služby Azure Policy můžete řídit životní cyklus klíče a zajistit, aby byly všechny klíče nakonfigurované tak, aby se během zadaného počtu dnů obměněly.

Vytvoření a přiřazení definice zásad

- Přejděte na prostředek zásad.

- V části Vytváření obsahu na levé straně stránky Azure Policy vyberte Přiřazení.

- V horní části stránky vyberte Přiřadit zásadu . Toto tlačítko se otevře na stránce Přiřazení zásad.

- Zadejte následující informace:

- Definujte rozsah zásad tak, že zvolíte předplatné a skupinu prostředků, pro které se zásady budou vynucovat. Vyberte kliknutím na tlačítko se třemi tečky v poli Obor .

- Vyberte název definice zásady: Klíče by měly mít zásadu obměně, která zajistí, že jejich obměně bude naplánovaná v zadaném počtu dnů po vytvoření.

- V horní části stránky přejděte na kartu Parametry .

- Nastavte možnost Maximální počet dnů, které chcete otočit, na požadovaný počet dnů, například 730.

- Definujte požadovaný účinek zásad (Audit nebo Disabled).

- Vyplňte všechna další pole. Přejděte na karty kliknutím na tlačítka Předchozí a Další v dolní části stránky.

- Vyberte Zkontrolovat a vytvořit.

- Vyberte Vytvořit.

Po přiřazení předdefinovaných zásad může dokončení kontroly trvat až 24 hodin. Po dokončení kontroly se zobrazí výsledky dodržování předpisů, jako jsou níže.