Kurz: Konfigurace analýzy zabezpečení pro data Azure Active Directory B2C pomocí Služby Microsoft Sentinel

Zvyšte zabezpečení prostředí Azure Active Directory B2C (Azure AD B2C) směrováním protokolů a informací o auditu do služby Microsoft Sentinel. Škálovatelná služba Microsoft Sentinel je řešení pro správu informací o zabezpečení a událostí (SIEM) nativní pro cloud a řešení pro orchestraci, automatizaci a reakci zabezpečení (SOAR). Řešení použijte pro detekci výstrah, viditelnost hrozeb, proaktivní proaktivní proaktivní vyhledávání a reakci na hrozby pro Azure AD B2C.

Další informace:

Další použití služby Microsoft Sentinel s Azure AD B2C:

- Detekce dříve nezjištěných hrozeb a minimalizace falešně pozitivních výsledků pomocí funkcí analýzy hrozeb a analýzy hrozeb

- Zkoumání hrozeb pomocí umělé inteligence (AI)

- Vyhledávání podezřelých aktivit ve velkém měřítku a využití zkušeností z let práce microsoftu na kybernetické bezpečnosti

- Rychlá reakce na incidenty pomocí běžné orchestrace a automatizace úloh

- Splnění požadavků vaší organizace na zabezpečení a dodržování předpisů

V tomto kurzu získáte informace o těchto tématech:

- Přenos protokolů Azure AD B2C do pracovního prostoru služby Log Analytics

- Povolení Služby Microsoft Sentinel v pracovním prostoru služby Log Analytics

- Vytvoření ukázkového pravidla ve službě Microsoft Sentinel pro aktivaci incidentu

- Konfigurace automatizované odpovědi

Konfigurace Azure AD B2C s využitím Služby Azure Monitor Log Analytics

Pokud chcete definovat, kam se odesílají protokoly a metriky pro prostředek,

- Povolte nastavení diagnostiky v Microsoft Entra ID ve vašem tenantovi Azure AD B2C.

- Nakonfigurujte Azure AD B2C tak, aby odesílala protokoly do Azure Monitoru.

Další informace najdete v tématu Monitorování Azure AD B2C pomocí Azure Monitoru.

Nasazení instance služby Microsoft Sentinel

Jakmile nakonfigurujete instanci Azure AD B2C tak, aby odesílala protokoly do Služby Azure Monitor, povolte instanci Služby Microsoft Sentinel.

Důležité

Pokud chcete povolit Službu Microsoft Sentinel, získejte oprávnění přispěvatele k předplatnému, ve kterém se nachází pracovní prostor služby Microsoft Sentinel. Pokud chcete použít Microsoft Sentinel, použijte oprávnění Přispěvatel nebo Čtenář ve skupině prostředků, do které pracovní prostor patří.

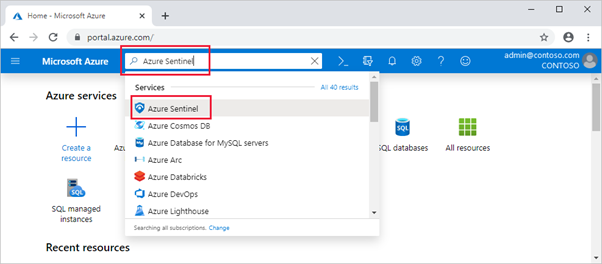

Přihlaste se k webu Azure Portal.

Vyberte předplatné, ve kterém se pracovní prostor služby Log Analytics vytvořil.

Vyhledejte a vyberte Microsoft Sentinel.

Vyberte Přidat.

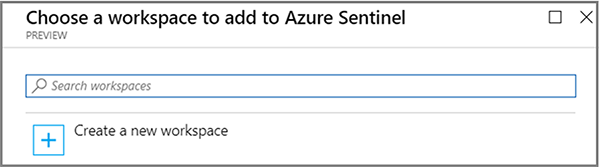

V poli Hledat pracovní prostory vyberte nový pracovní prostor.

Vyberte Přidat Microsoft Sentinel.

Poznámka

Microsoft Sentinel je možné spustit ve více než jednom pracovním prostoru, ale data jsou izolovaná v jednom pracovním prostoru.

Viz Rychlý start: Onboarding Microsoft Sentinelu.

Vytvoření pravidla služby Microsoft Sentinel

Jakmile povolíte Službu Microsoft Sentinel, dostanete oznámení, když se ve vašem tenantovi Azure AD B2C stane něco podezřelého.

Můžete vytvořit vlastní analytická pravidla pro zjišťování hrozeb a neobvyklého chování ve vašem prostředí. Tato pravidla vyhledávají konkrétní události nebo sady událostí a upozorní vás, když jsou splněné prahové hodnoty nebo podmínky události. Pak se vygenerují incidenty pro šetření.

Viz Vytvoření vlastních analytických pravidel pro detekci hrozeb.

Poznámka

Microsoft Sentinel obsahuje šablony pro vytváření pravidel detekce hrozeb, která vyhledávají podezřelou aktivitu v datech. Pro účely tohoto kurzu vytvoříte pravidlo.

Pravidlo oznámení pro neúspěšný vynucený přístup

Pomocí následujícího postupu obdržíte oznámení o dvou nebo více neúspěšných pokusech o vynucený přístup do vašeho prostředí. Příkladem je útok hrubou silou.

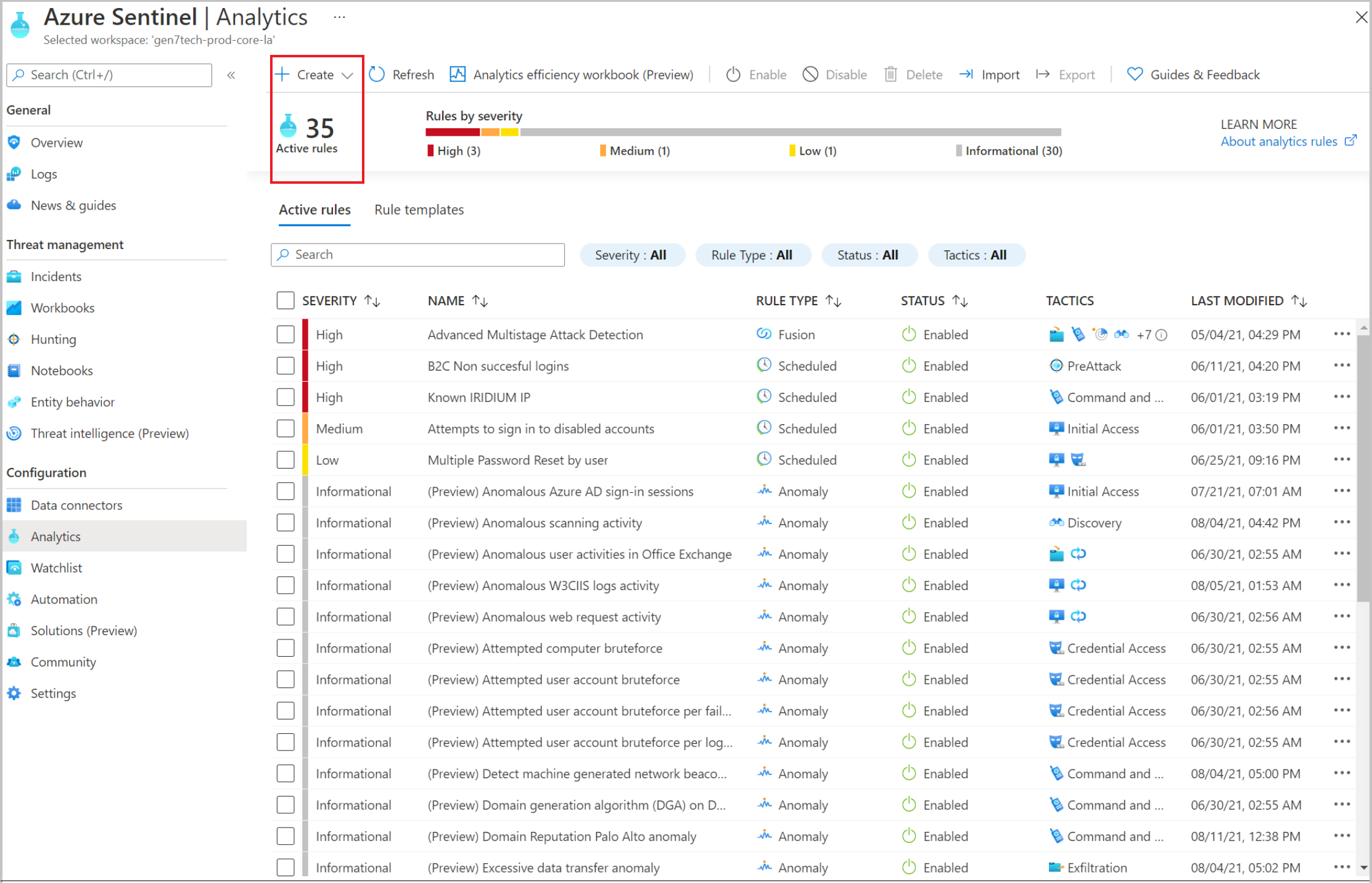

V microsoft sentinelu v nabídce vlevo vyberte Analýza.

Na horním panelu vyberte + Vytvořit>naplánované pravidlo dotazu.

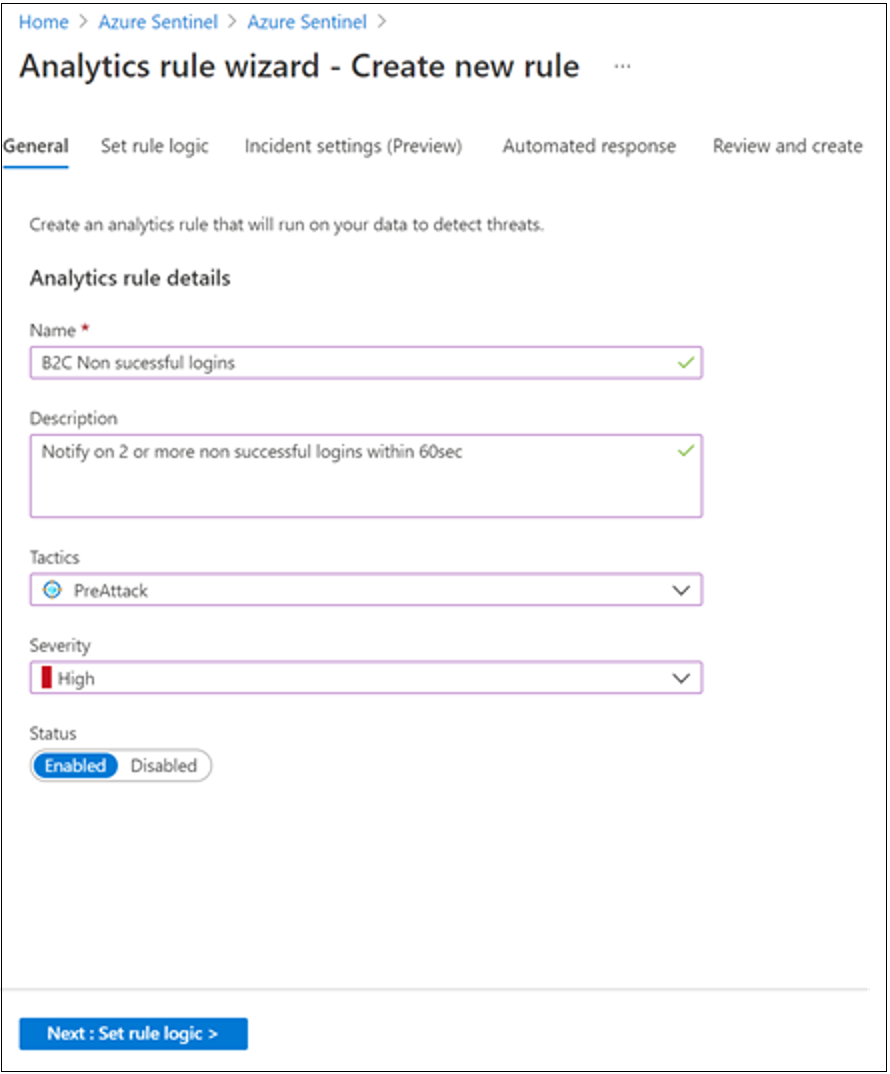

V průvodci Analytickým pravidlem přejděte na Obecné.

Do pole Název zadejte název neúspěšných přihlášení.

V části Popis označte, že pravidlo do 60 sekund upozorní na dvě nebo více neúspěšných přihlášení.

V části Taktika vyberte kategorii. Vyberte například PreAttack.For example, select PreAttack.

V části Závažnost vyberte úroveň závažnosti.

Stav je ve výchozím nastavení Povoleno . Pokud chcete změnit pravidlo, přejděte na kartu Aktivní pravidla .

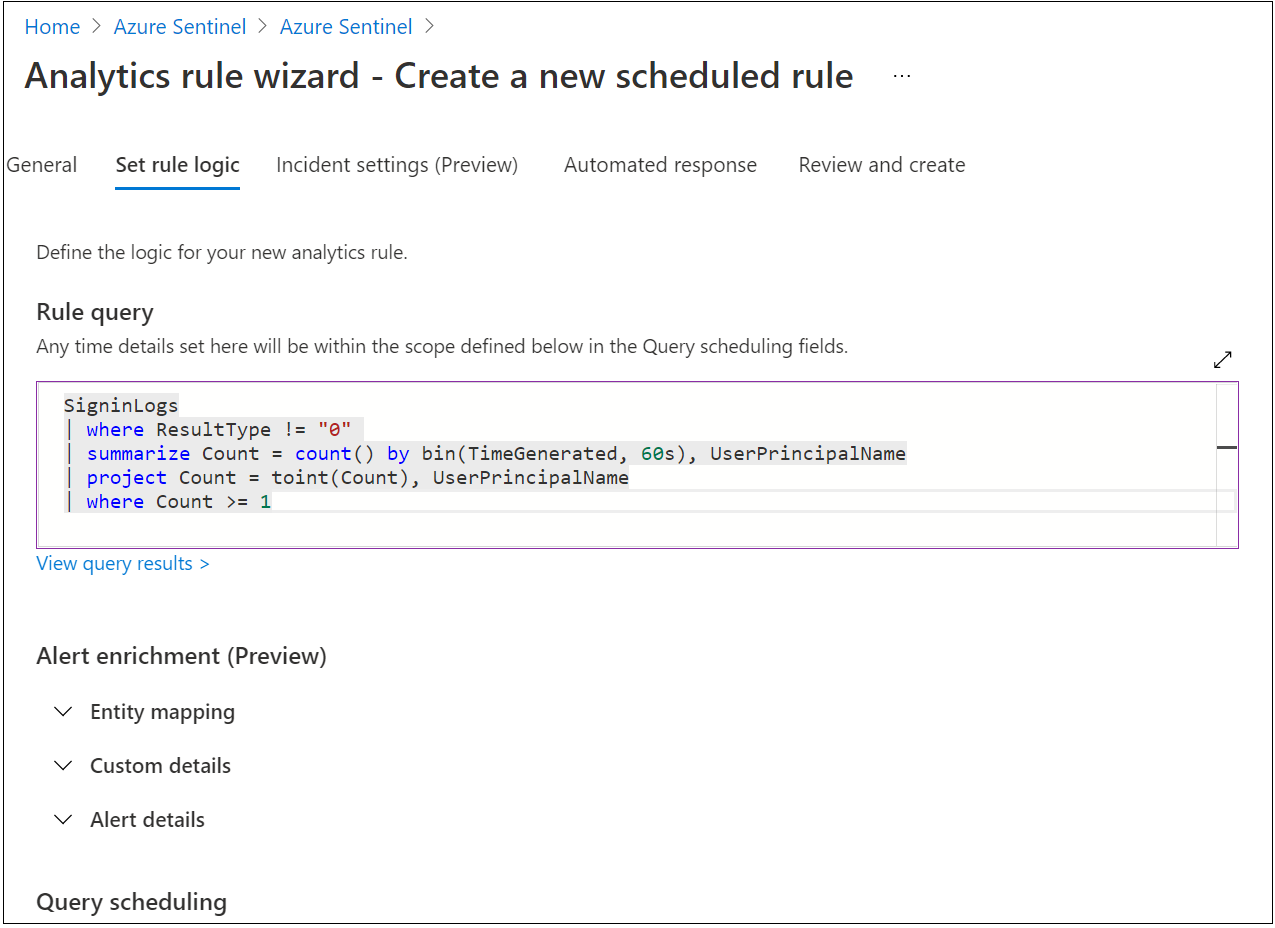

Vyberte kartu Nastavit logiku pravidla .

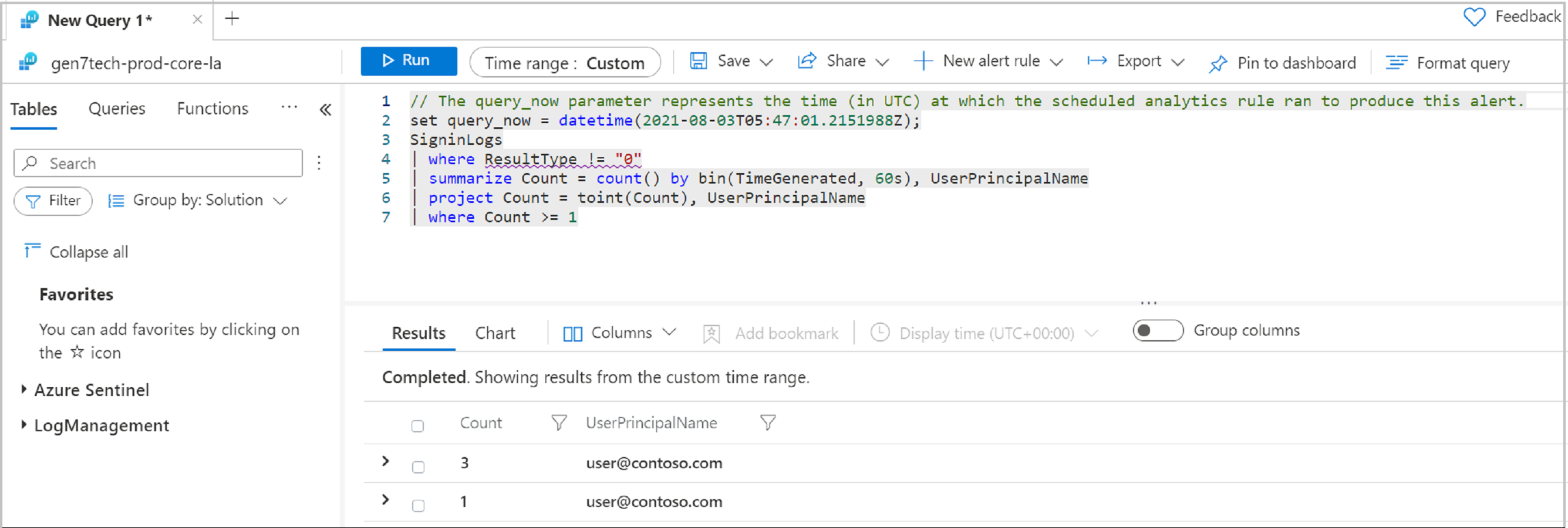

Do pole Dotazu pravidla zadejte dotaz. Příklad dotazu uspořádá přihlášení podle

UserPrincipalName.

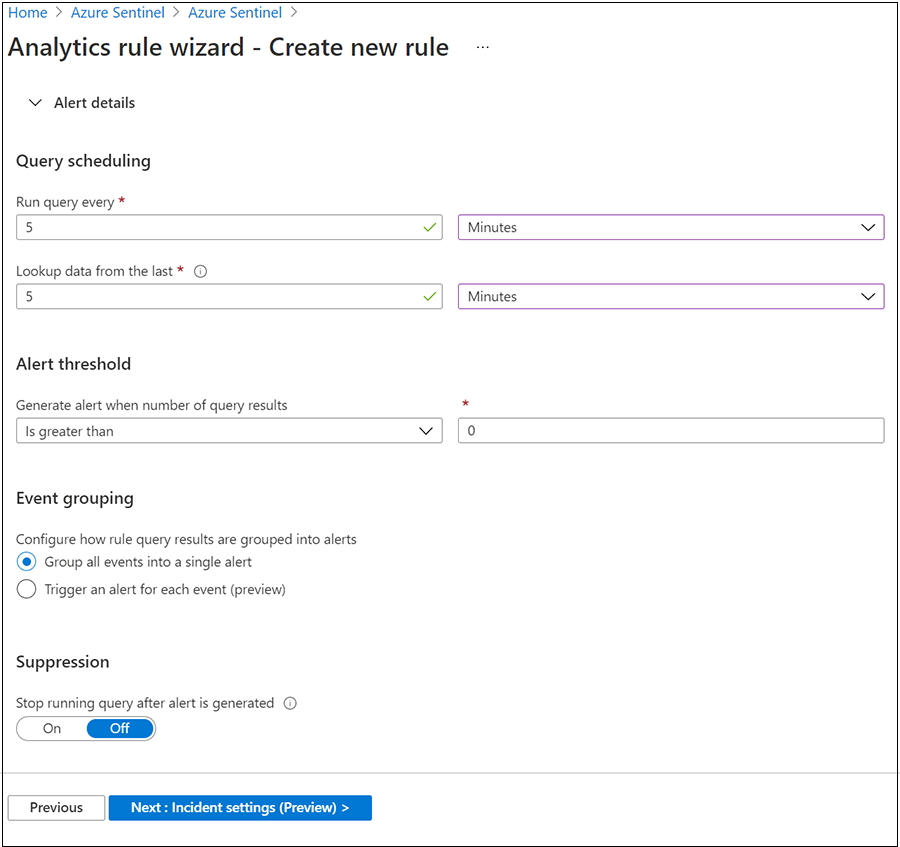

Přejděte na Plánování dotazů.

Jako Spustit dotaz po zadejte 5 a Minuty.

Jako Vyhledávací data od posledního zadejte 5 a Minuty.

V části Generovat upozornění při počtu výsledků dotazu vyberte Je větší než a 0.

V části Seskupování událostí vyberte Seskupovat všechny události do jednoho upozornění.

V části Zastavit spuštění dotazu po vygenerování upozornění vyberte Vypnuto.

Vyberte Další: Nastavení incidentu (Preview).

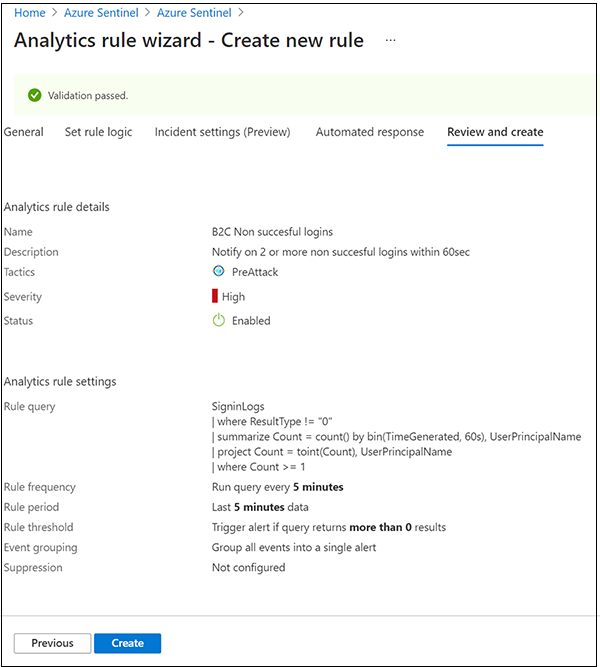

Přejděte na kartu Zkontrolovat a vytvořit a zkontrolujte nastavení pravidla.

Jakmile se zobrazí banner Ověření prošlo , vyberte Vytvořit.

Zobrazení pravidla a souvisejících incidentů

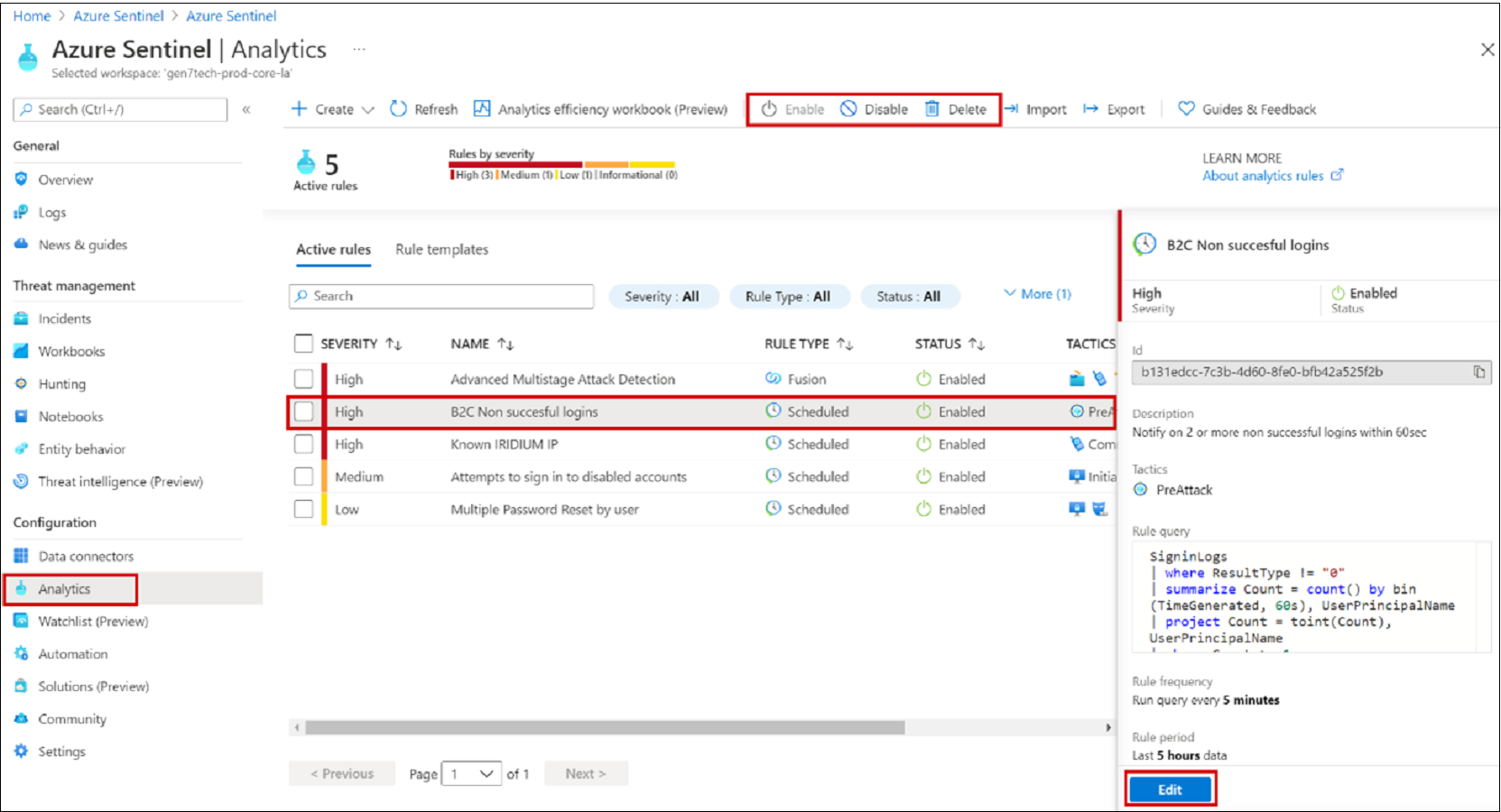

Prohlédněte si pravidlo a incidenty, které generuje. Vyhledejte nově vytvořené vlastní pravidlo typu Scheduled v tabulce na kartě Aktivní pravidla na hlavním panelu.

- Přejděte na obrazovku Analýza .

- Vyberte kartu Aktivní pravidla .

- V tabulce v části Naplánované najděte pravidlo.

Pravidlo můžete upravit, povolit, zakázat nebo odstranit.

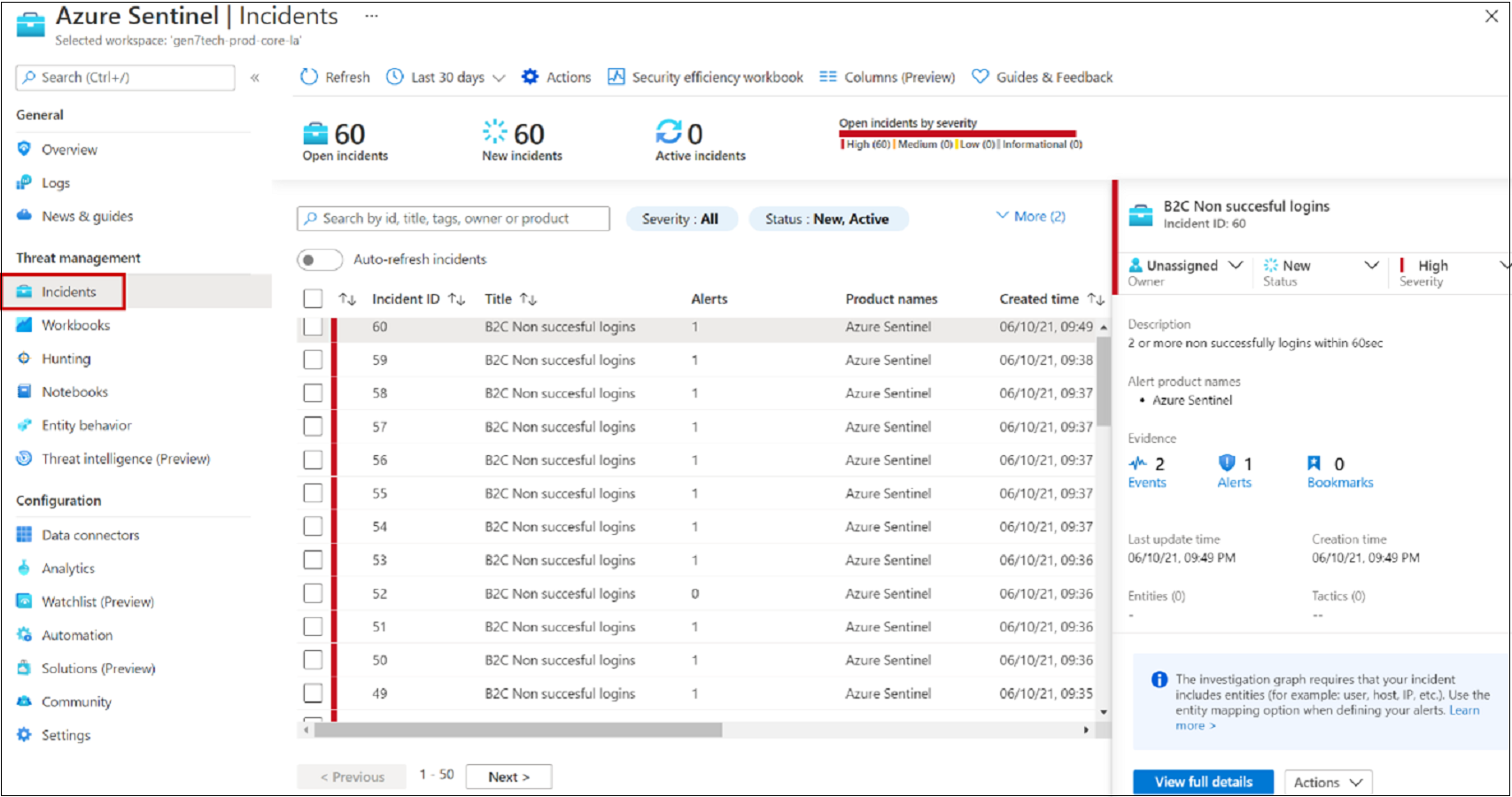

Třídění, vyšetřování a náprava incidentů

Incident může obsahovat více výstrah a je agregací relevantních důkazů pro šetření. Na úrovni incidentu můžete nastavit vlastnosti, jako je Závažnost a Stav.

Další informace: Zkoumání incidentů pomocí služby Microsoft Sentinel

Přejděte na stránku Incidenty .

Vyberte incident.

Napravo se zobrazí podrobné informace o incidentu, včetně závažnosti, entit, událostí a ID incidentu.

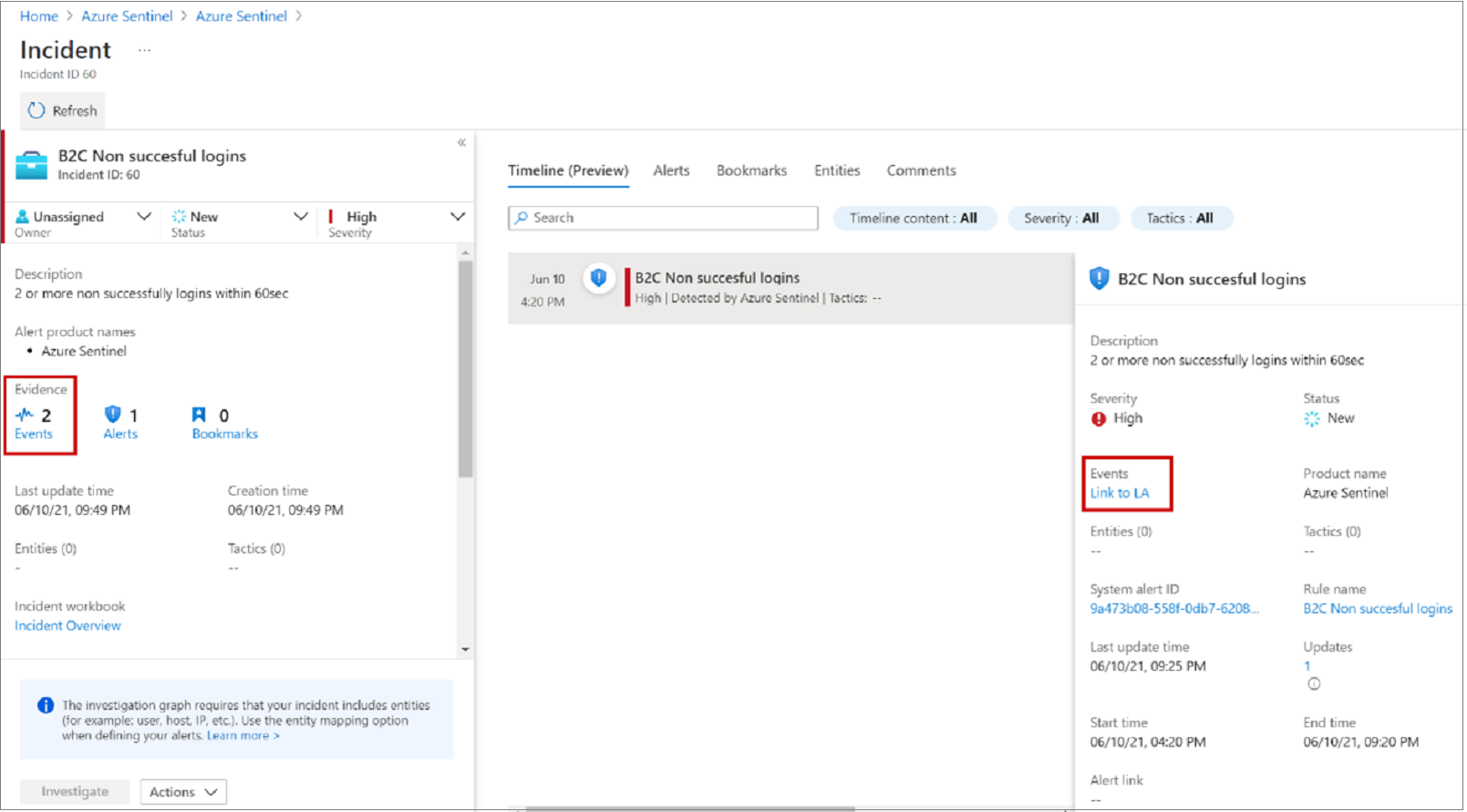

V podokně Incidenty zvolte Zobrazit úplné podrobnosti.

Zkontrolujte karty, které shrnují incident.

Vyberte EvidenceEventsLink to Log Analytics.Select Evidence >Events> Link to Log Analytics.

Ve výsledcích se podívejte na hodnotu identity

UserPrincipalNamepři pokusu o přihlášení.

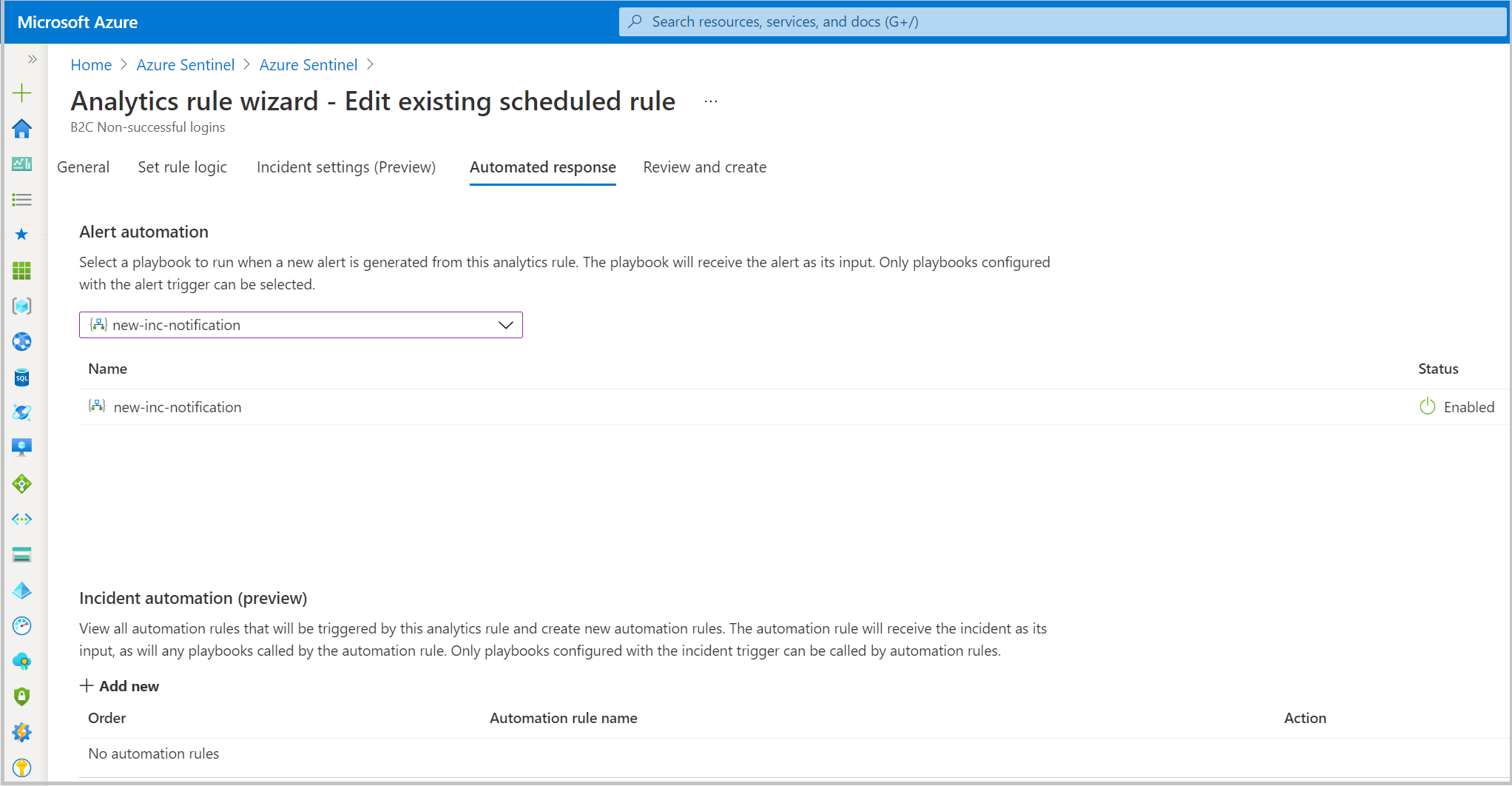

Automatizovaná odpověď

Microsoft Sentinel má funkce orchestrace zabezpečení, automatizace a odezvy (SOAR). Připojte k analytickým pravidlům automatizované akce neboli playbook.

Viz Co je SOAR?

Email oznámení o incidentu

Pro tuto úlohu použijte playbook z úložiště Microsoft Sentinel Na GitHubu.

- Přejděte na nakonfigurovaný playbook.

- Upravte pravidlo.

- Na kartě Automatizovaná odpověď vyberte playbook.

Další informace: Oznámení o incidentech Email

Zdroje informací

Další informace o službě Microsoft Sentinel a Azure AD B2C najdete tady:

Další krok

Zpracování falešně pozitivních výsledků ve službě Microsoft Sentinel