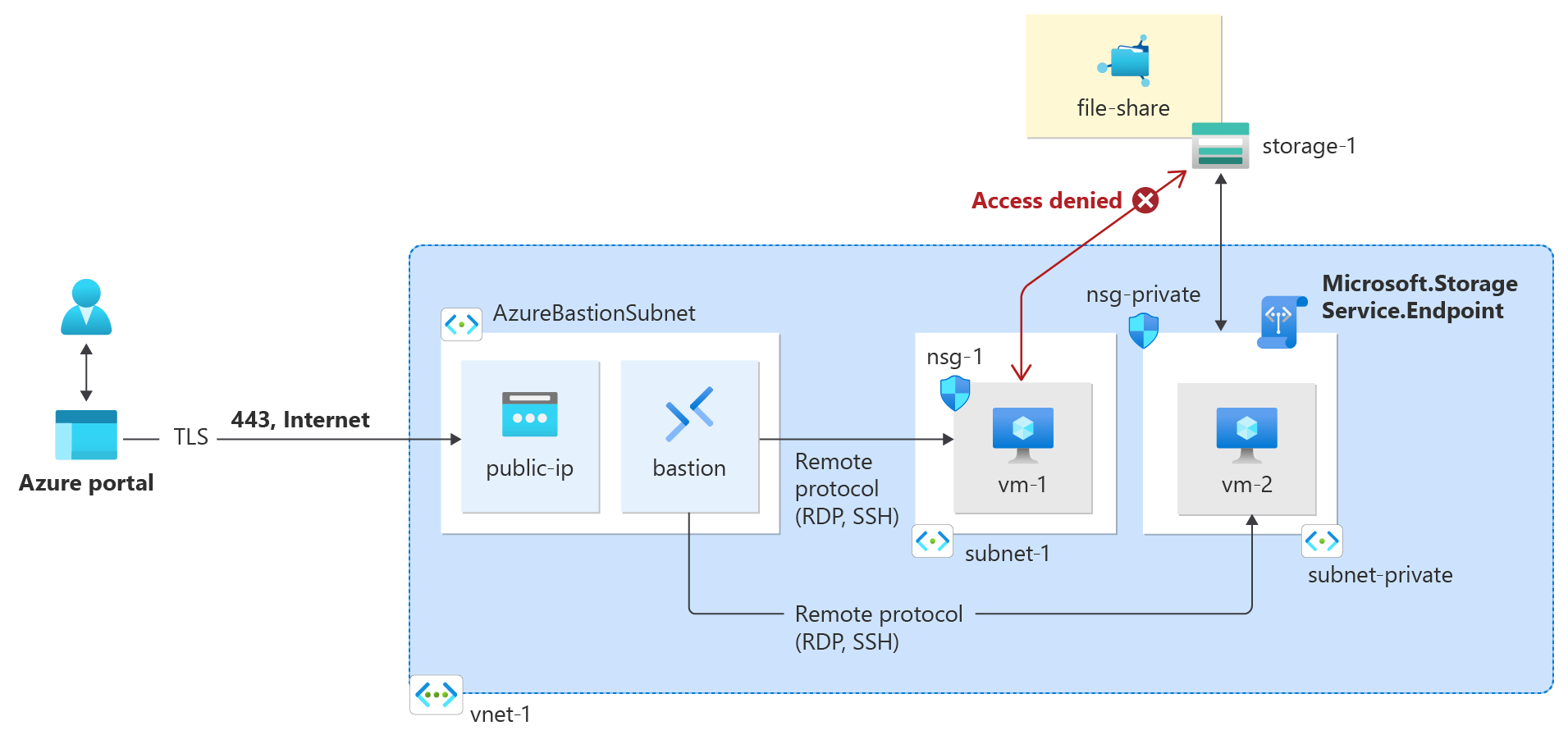

Samouczek: ograniczanie dostępu sieciowego do zasobów PaaS za pomocą punktów końcowych usługi dla sieci wirtualnej z użyciem witryny Azure Portal

Punkty końcowe usługi dla sieci wirtualnej umożliwiają ograniczenie dostępu sieciowego do niektórych zasobów usługi platformy Azure do podsieci sieci wirtualnej. Możesz również uniemożliwić dostęp internetowy do zasobów. Punkty końcowe usługi zapewniają bezpośrednie połączenie z sieci wirtualnej z obsługiwanymi usługami platformy Azure, umożliwiając korzystanie z prywatnej przestrzeni adresowej sieci wirtualnej w celu uzyskiwania dostępu do usług platformy Azure. Ruch kierowany do zasobów platformy Azure za pośrednictwem punktów końcowych usługi zawsze pozostaje w sieci szkieletowej platformy Microsoft Azure.

Z tego samouczka dowiesz się, jak wykonywać następujące czynności:

- Tworzenie sieci wirtualnej z jedną podsiecią

- Dodawanie podsieci i włączanie punktu końcowego usługi

- Tworzenie zasobów platformy Azure i zezwalanie na dostęp sieciowy do nich tylko z podsieci

- Wdrażanie maszyny wirtualnej w każdej podsieci

- Potwierdzanie dostępu do zasobu z podsieci

- Potwierdzanie zablokowania dostępu do zasobu z podsieci i z Internetu

W tym samouczku jest używana witryna Azure Portal. Można go również ukończyć przy użyciu interfejsu wiersza polecenia platformy Azure lub programu PowerShell.

Wymagania wstępne

- Konto platformy Azure z aktywną subskrypcją. Utwórz je bezpłatnie.

Logowanie się do platformy Azure

Zaloguj się w witrynie Azure Portal.

Tworzenie sieci wirtualnej i hosta usługi Azure Bastion

Poniższa procedura tworzy sieć wirtualną z podsiecią zasobów, podsiecią usługi Azure Bastion i hostem usługi Bastion:

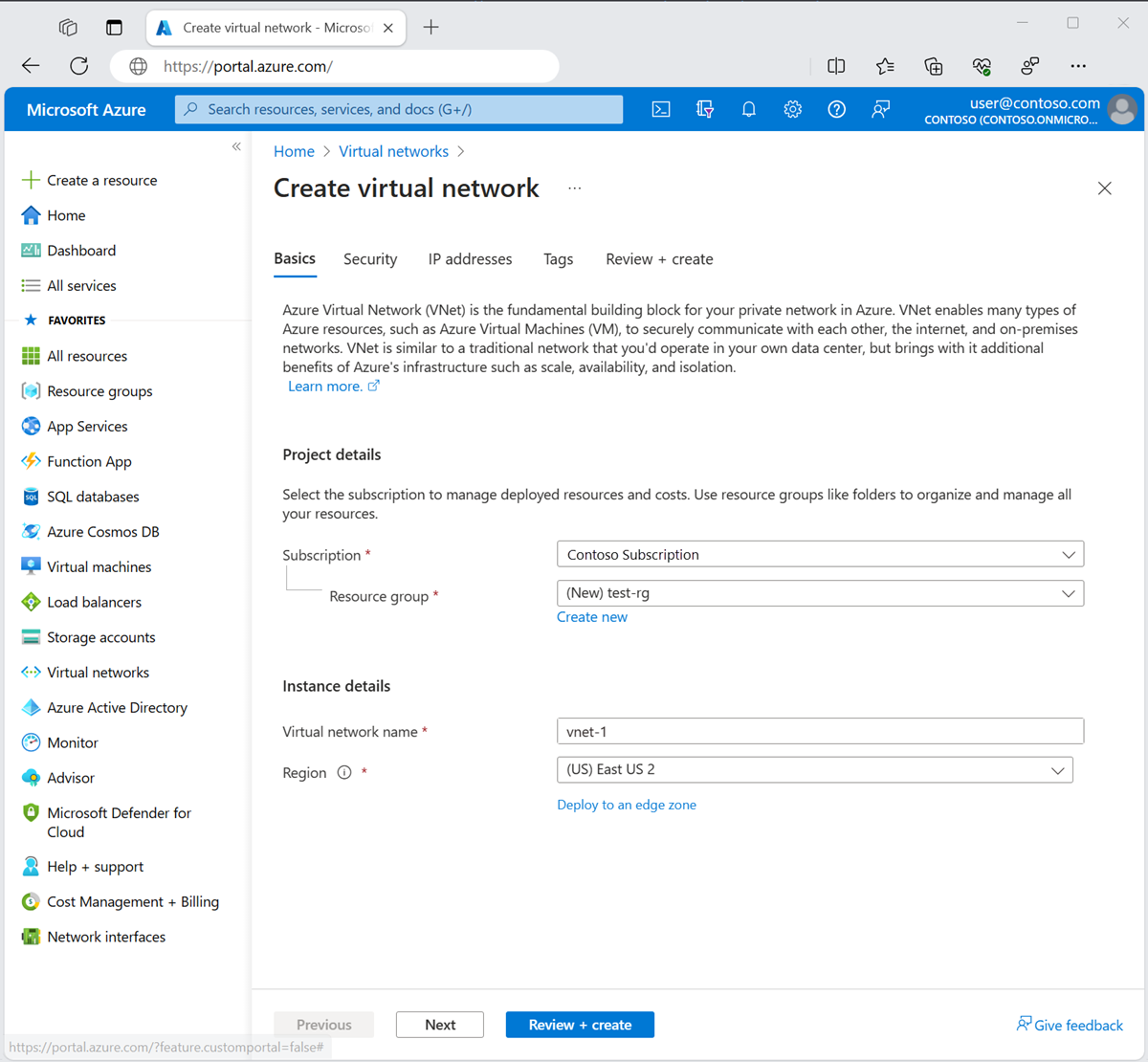

W portalu wyszukaj i wybierz pozycję Sieci wirtualne.

Na stronie Sieci wirtualne wybierz pozycję + Utwórz.

Na karcie Podstawy tworzenia sieci wirtualnej wprowadź lub wybierz następujące informacje:

Ustawienie Wartość Szczegóły projektu Subskrypcja Wybierz subskrypcję. Grupa zasobów Wybierz pozycjęUtwórz nowy.

Wprowadź wartość test-rg jako nazwę.

Wybierz przycisk OK.Szczegóły wystąpienia Nazwisko Wprowadź wartość vnet-1. Region (Region) Wybierz pozycję East US 2 (Wschodnie stany USA 2).

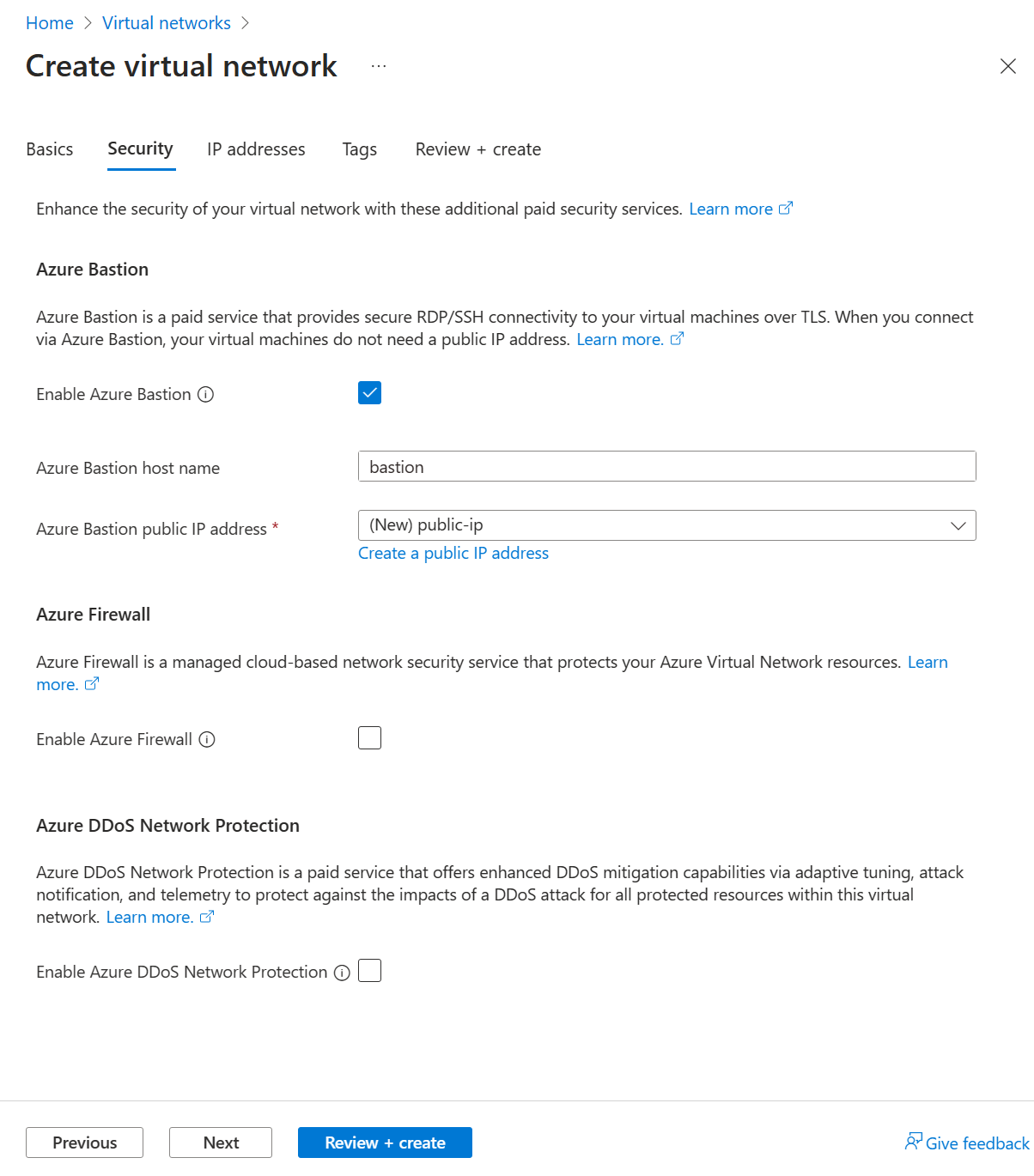

Wybierz przycisk Dalej , aby przejść do karty Zabezpieczenia .

W sekcji Azure Bastion wybierz pozycję Włącz usługę Bastion.

Usługa Bastion używa przeglądarki do łączenia się z maszynami wirtualnymi w sieci wirtualnej za pośrednictwem protokołu Secure Shell (SSH) lub protokołu RDP (Remote Desktop Protocol) przy użyciu prywatnych adresów IP. Maszyny wirtualne nie potrzebują publicznych adresów IP, oprogramowania klienckiego ani specjalnej konfiguracji. Aby uzyskać więcej informacji, zobacz Co to jest usługa Azure Bastion?.

Uwaga

Ceny godzinowe zaczynają się od momentu wdrożenia usługi Bastion, niezależnie od użycia danych wychodzących. Aby uzyskać więcej informacji, zobacz Cennik i jednostki SKU. Jeśli wdrażasz usługę Bastion w ramach samouczka lub testu, zalecamy usunięcie tego zasobu po zakończeniu korzystania z niego.

W usłudze Azure Bastion wprowadź lub wybierz następujące informacje:

Ustawienie Wartość Nazwa hosta usługi Azure Bastion Wprowadź bastion. Publiczny adres IP usługi Azure Bastion Wybierz pozycję Utwórz publiczny adres IP.

Wprowadź wartość public-ip-bastion w polu Nazwa.

Wybierz przycisk OK.

Wybierz przycisk Dalej , aby przejść do karty Adresy IP.

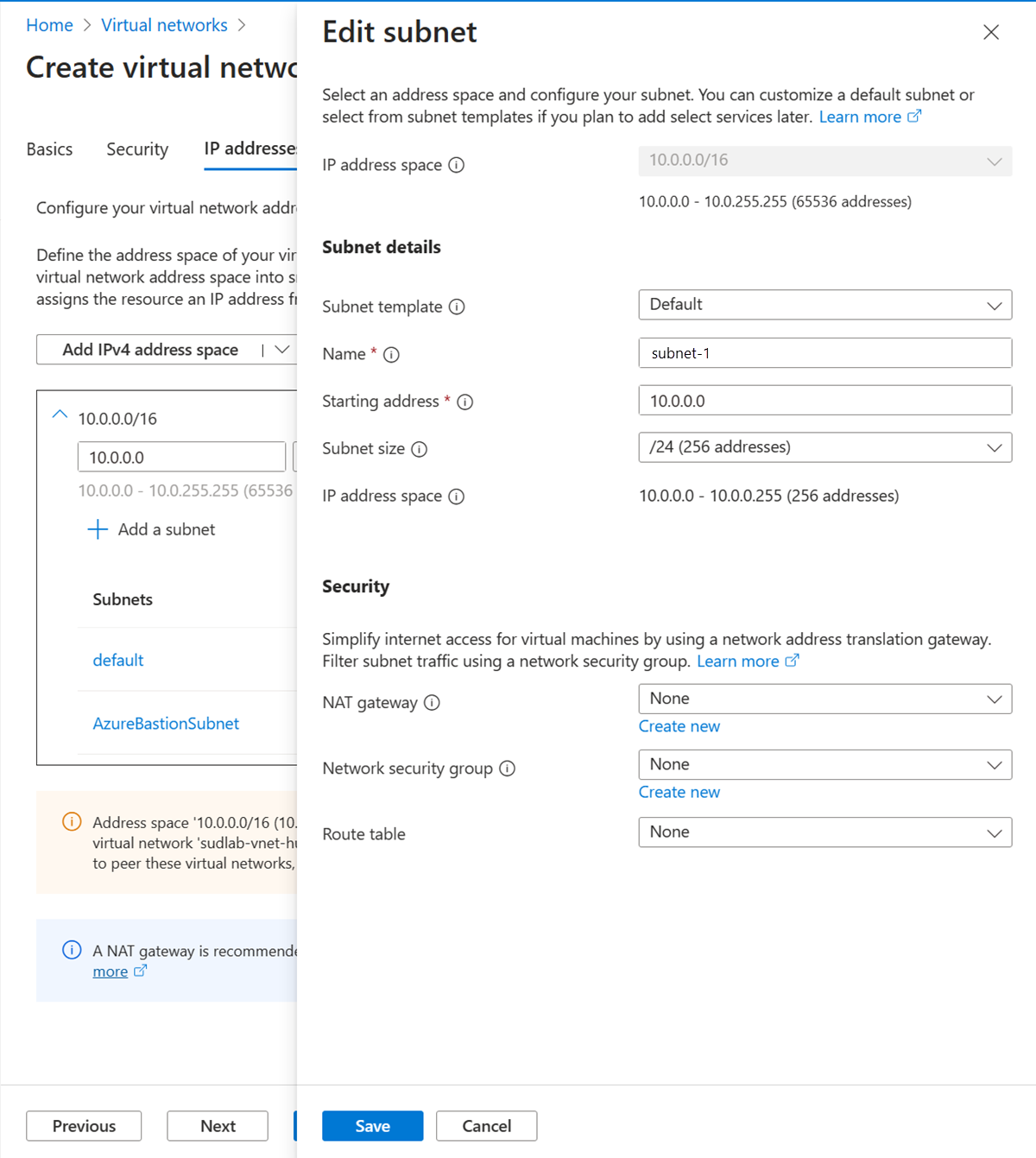

W polu Przestrzeń adresowa w obszarze Podsieci wybierz domyślną podsieć.

W obszarze Edytuj podsieć wprowadź lub wybierz następujące informacje:

Ustawienie Wartość Szczegóły podsieci Szablon podsieci Pozostaw wartość domyślną domyślnej. Nazwisko Wprowadź podsieć-1. Adres początkowy Pozostaw wartość domyślną 10.0.0.0. Rozmiar podsieci Pozostaw wartość domyślną /24 (256 adresów).

Wybierz pozycję Zapisz.

Wybierz pozycję Przejrzyj i utwórz w dolnej części okna. Po zakończeniu walidacji wybierz pozycję Utwórz.

Włączanie punktu końcowego usługi

Punkty końcowe usługi są włączane dla poszczególnych usług i podsieci.

W polu wyszukiwania w górnej części strony portalu wyszukaj pozycję Sieć wirtualna. Wybierz pozycję Sieci wirtualne w wynikach wyszukiwania.

W obszarze Sieci wirtualne wybierz pozycję vnet-1.

W sekcji Ustawienia sieci wirtualnej-1 wybierz pozycję Podsieci.

Wybierz pozycję + Podsieć.

Na stronie Dodawanie podsieci wprowadź lub wybierz następujące informacje:

Ustawienie Wartość Nazwisko podsieć prywatna Zakres adresów podsieci Pozostaw wartość domyślną 10.0.2.0/24. PUNKTY KOŃCOWE USŁUGI Usługi Wybierz pozycję Microsoft.Storage Wybierz pozycję Zapisz.

Uwaga

Przed włączeniem punktu końcowego usługi dla istniejącej podsieci zawierającej zasoby zapoznaj się z sekcją Zmiana ustawień podsieci.

Ograniczanie dostępu sieciowego dla podsieci

Domyślnie wszystkie wystąpienia maszyn wirtualnych w podsieci mogą komunikować się z dowolnymi zasobami. Można ograniczyć komunikację z zasobami w podsieci, tworząc grupę zabezpieczeń sieci i kojarząc ją z podsiecią.

W polu wyszukiwania w górnej części strony portalu wyszukaj pozycję Sieciowa grupa zabezpieczeń. Wybierz pozycję Sieciowe grupy zabezpieczeń w wynikach wyszukiwania.

W obszarze Sieciowe grupy zabezpieczeń wybierz pozycję + Utwórz.

Na karcie Podstawy w obszarze Tworzenie sieciowej grupy zabezpieczeń wprowadź lub wybierz następujące informacje:

Ustawienie Wartość Szczegóły projektu Subskrypcja Wybierz subskrypcję. Grupa zasobów Wybierz pozycję test-rg. Szczegóły wystąpienia Nazwisko Wprowadź ciąg nsg-storage. Region (Region) Wybierz pozycję East US 2 (Wschodnie stany USA 2). Wybierz pozycję Przeglądanie i tworzenie, a następnie wybierz pozycję Utwórz.

Tworzenie reguł sieciowej grupy zabezpieczeń dla ruchu wychodzącego

W polu wyszukiwania w górnej części strony portalu wyszukaj pozycję Sieciowa grupa zabezpieczeń. Wybierz pozycję Sieciowe grupy zabezpieczeń w wynikach wyszukiwania.

Wybierz pozycję nsg-storage.

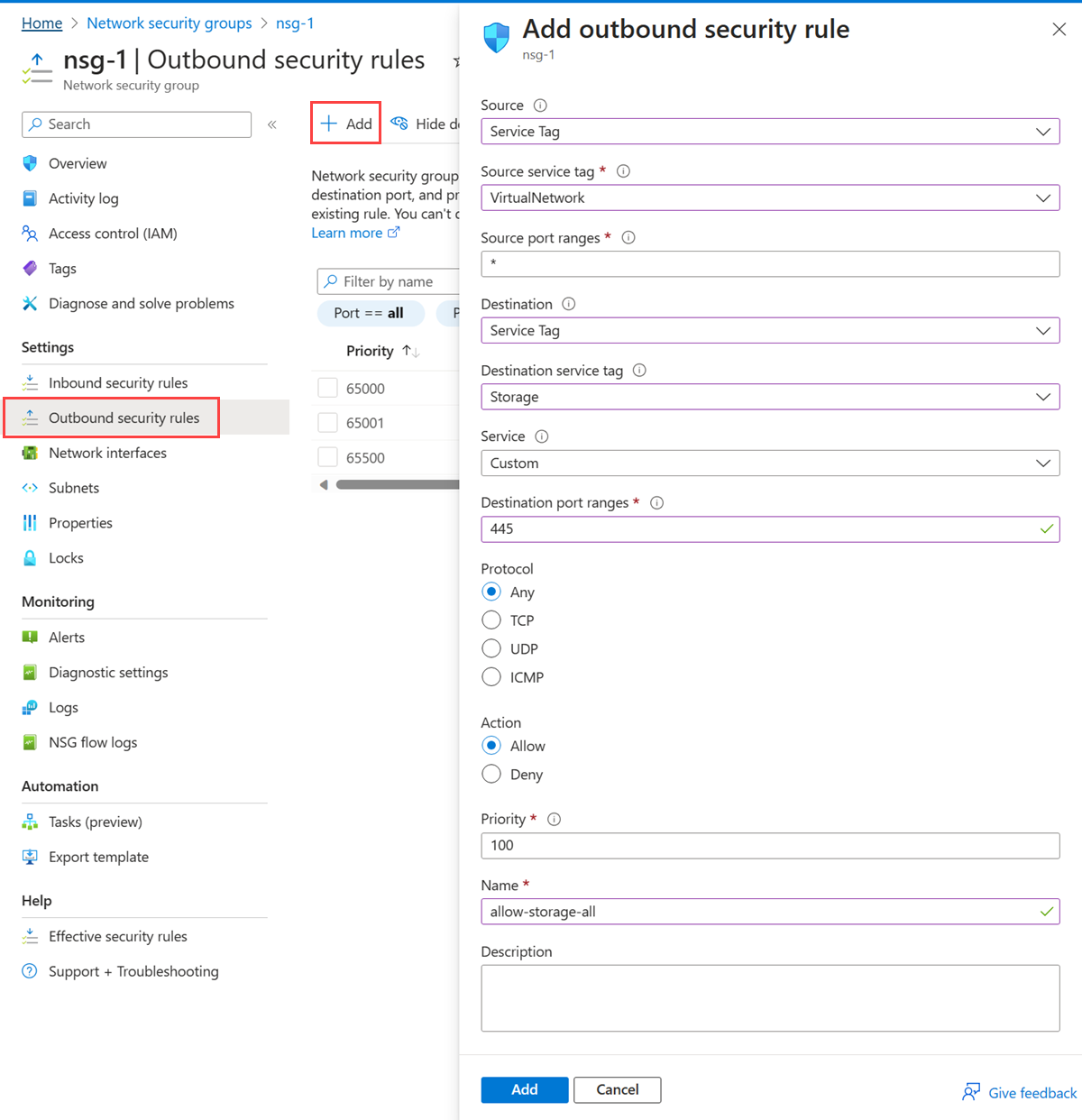

Wybierz pozycję Reguły zabezpieczeń dla ruchu wychodzącego w Ustawienia.

Wybierz + Dodaj.

Utwórz regułę, która umożliwia komunikację wychodzącą do usługi Azure Storage. Wprowadź lub wybierz następujące informacje w obszarze Dodawanie reguły zabezpieczeń dla ruchu wychodzącego:

Ustawienie Wartość Lokalizacja źródłowa wybierz pozycję Tag usługi. Tag usługi źródłowej Wybierz pozycję VirtualNetwork. Zakresy portów źródłowych Pozostaw wartość domyślną .* Element docelowy wybierz pozycję Tag usługi. Docelowy tag usługi Wybierz pozycję Magazyn. Usługa Pozostaw wartość domyślną Niestandardowe. Zakresy portów docelowych Wprowadź wartość 445.

Protokół SMB służy do nawiązywania połączenia z udziałem plików utworzonym w późniejszym kroku.Protokół Wybierz dowolną. Akcja Zaznacz Zezwól. Priorytet Pozostaw wartość domyślną 100. Nazwisko Wprowadź wartość allow-storage-all.

Wybierz + Dodaj.

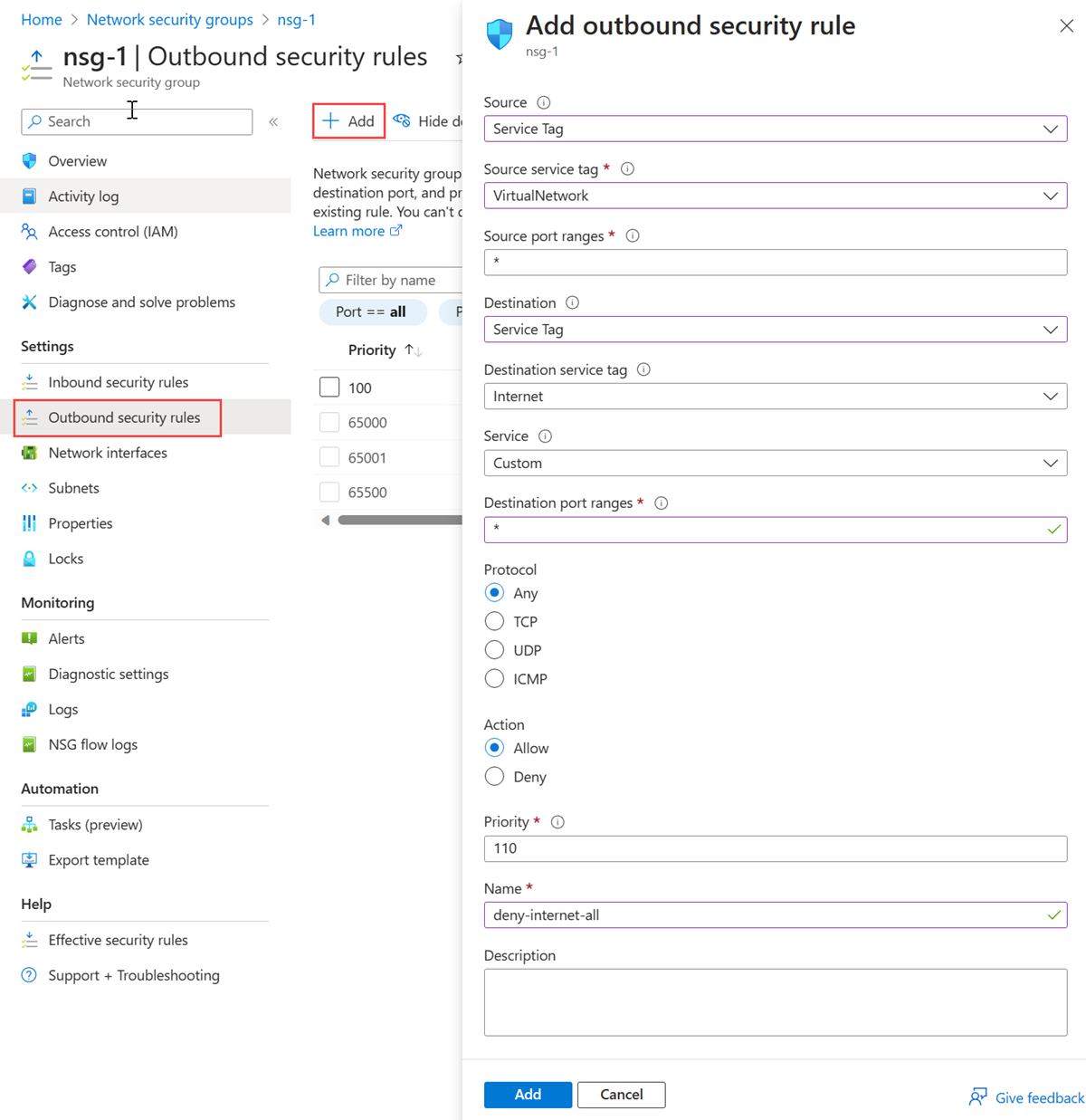

Utwórz kolejną regułę zabezpieczeń dla ruchu wychodzącego, która nie zezwala na komunikację z Internetem. Ta reguła zastępuje regułę domyślną we wszystkich grupach zabezpieczeń sieci, umożliwiającą wychodzącą komunikacja internetową. Wykonaj poprzednie kroki z następującymi wartościami w temacie Dodawanie reguły zabezpieczeń dla ruchu wychodzącego:

Ustawienie Wartość Lokalizacja źródłowa wybierz pozycję Tag usługi. Tag usługi źródłowej Wybierz pozycję VirtualNetwork. Zakresy portów źródłowych Pozostaw wartość domyślną .* Element docelowy wybierz pozycję Tag usługi. Docelowy tag usługi wybierz pozycję Internet. Usługa Pozostaw wartość domyślną Niestandardowe. Zakresy portów docelowych Wprowadź *. Protokół Wybierz dowolną. Akcja Wybierz pozycję Odmów. Priorytet Pozostaw wartość domyślną 110. Nazwisko Wprowadź wartość deny-internet-all.

Wybierz Dodaj.

Kojarzenie sieciowej grupy zabezpieczeń z podsiecią

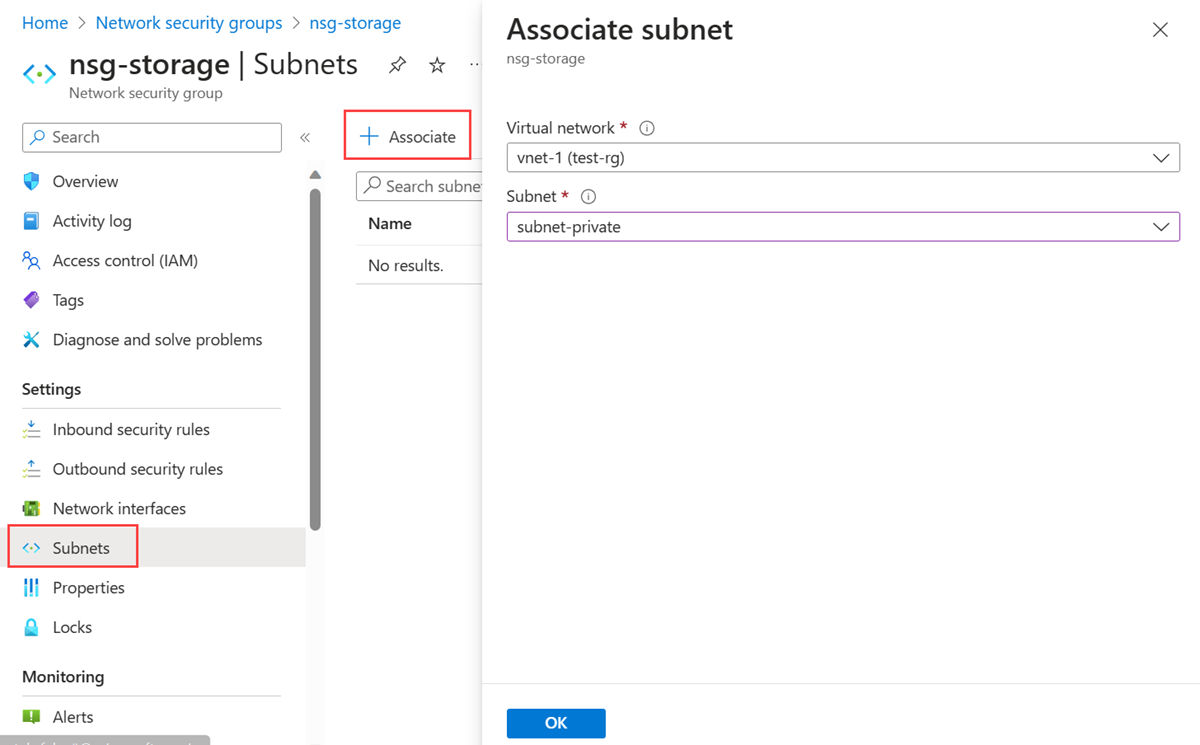

W polu wyszukiwania w górnej części strony portalu wyszukaj pozycję Sieciowa grupa zabezpieczeń. Wybierz pozycję Sieciowe grupy zabezpieczeń w wynikach wyszukiwania.

Wybierz pozycję nsg-storage.

Wybierz pozycję Podsieci w Ustawienia.

Wybierz pozycję + Skojarz.

W obszarze Skojarz podsieć wybierz pozycję vnet-1 w obszarze Sieć wirtualna. Wybierz pozycję Podsieć prywatna w podsieci.

Wybierz przycisk OK.

Ograniczanie dostępu sieciowego do zasobu

Kroki wymagane do ograniczenia dostępu sieciowego do zasobów utworzonych za pośrednictwem usług platformy Azure, które są włączone dla punktów końcowych usługi, różnią się w zależności od usług. Zobacz dokumentację poszczególnych usług, aby poznać konkretne kroki dla każdej usługi. W pozostałej części tego samouczka przedstawiono kroki ograniczania dostępu do sieci dla konta usługi Azure Storage, na przykład.

Tworzenie konta magazynu

Utwórz konto usługi Azure Storage na potrzeby kroków opisanych w tym artykule. Jeśli masz już konto magazynu, możesz go użyć.

W polu wyszukiwania w górnej części portalu wprowadź wartość Konto magazynu. Wybierz pozycję Konta magazynu w wynikach wyszukiwania.

Wybierz + Utwórz.

Na karcie Podstawy tworzenia konta magazynu wprowadź lub wybierz następujące informacje:

Ustawienie Wartość Szczegóły projektu Subskrypcja Wybierz subskrypcję platformy Azure. Grupa zasobów Wybierz pozycję test-rg. Szczegóły wystąpienia Nazwa konta magazynu Wprowadź wartość storage1. Jeśli nazwa jest niedostępna, wprowadź unikatową nazwę. Lokalizacja Wybierz pozycję (USA) Wschodnie stany USA 2. Wydajność Pozostaw wartość domyślną Standardowa. Nadmiarowość Wybierz pozycję Magazyn lokalnie nadmiarowy (LRS). Wybierz opcję Przejrzyj.

Wybierz pozycję Utwórz.

Tworzenie udziału plików w ramach konta magazynu

W polu wyszukiwania w górnej części portalu wprowadź wartość Konto magazynu. Wybierz pozycję Konta magazynu w wynikach wyszukiwania.

W obszarze Konta magazynu wybierz konto magazynu utworzone w poprzednim kroku.

W obszarze Magazyn danych wybierz pozycję Udziały plików.

Wybierz pozycję + Udział plików.

Wprowadź lub wybierz następujące informacje w obszarze Nowy udział plików:

Ustawienie Wartość Nazwisko Wprowadź plik-udział. Warstwa Pozostaw wartość domyślną Optymalizacji transakcji. Wybierz pozycję Dalej: Kopia zapasowa.

Usuń zaznaczenie pozycji Włącz kopię zapasową.

Wybierz pozycję Przeglądanie i tworzenie, a następnie wybierz pozycję Utwórz.

Ograniczanie dostępu sieciowego do podsieci

Domyślnie konta magazynu akceptują połączenia sieciowe od klientów znajdujących się w dowolnej sieci, w tym w Internecie. Dostęp do sieci można ograniczyć z Internetu i wszystkie inne podsieci we wszystkich sieciach wirtualnych (z wyjątkiem podsieci podsieci prywatnej w sieci wirtualnej vnet-1 ).

Aby ograniczyć dostęp sieciowy do podsieci:

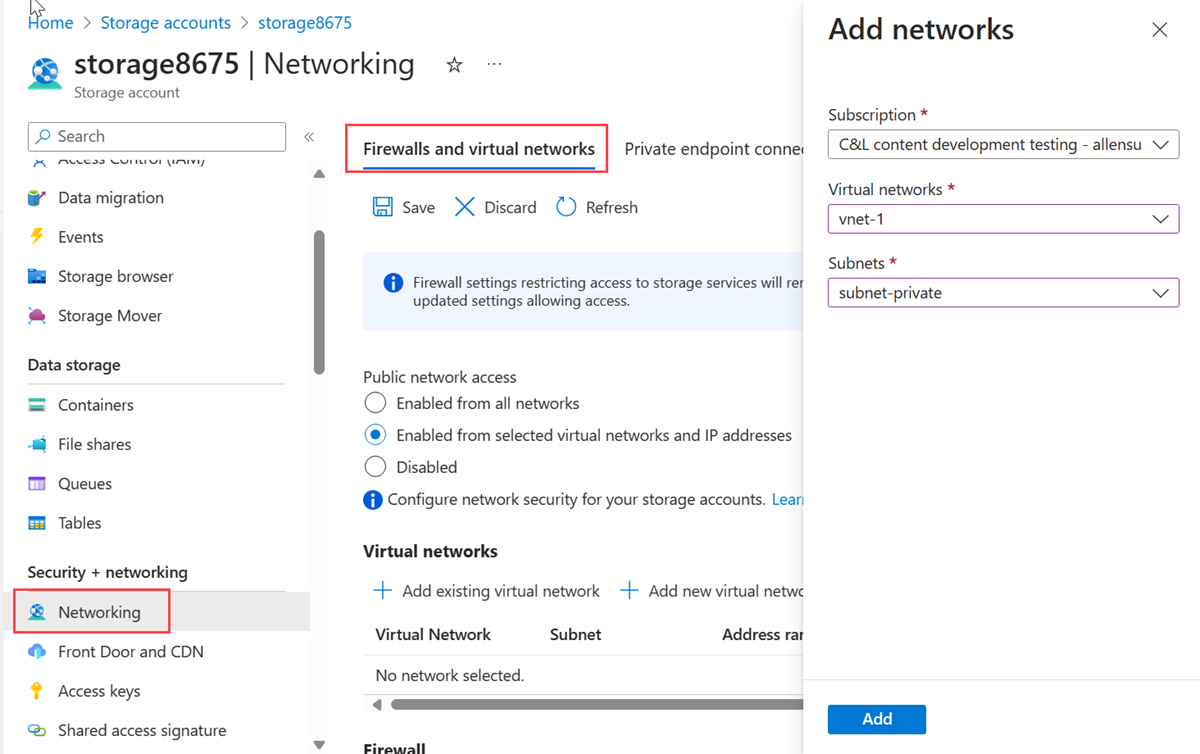

W polu wyszukiwania w górnej części portalu wprowadź wartość Konto magazynu. Wybierz pozycję Konta magazynu w wynikach wyszukiwania.

Wybierz swoje konto magazynu.

W obszarze Zabezpieczenia i sieć wybierz pozycję Sieć.

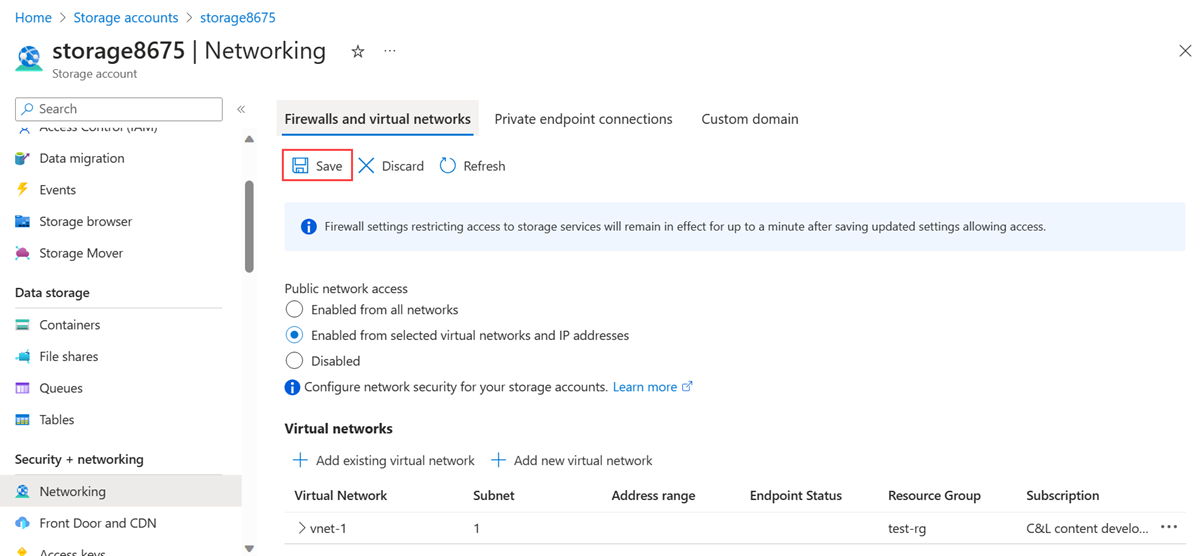

Na karcie Zapory i sieci wirtualne wybierz pozycję Włączone z wybranych sieci wirtualnych i adresów IP w obszarze Dostęp do sieci publicznej.

W obszarze Sieci wirtualne wybierz pozycję + Dodaj istniejącą sieć wirtualną.

W obszarze Dodawanie sieci wprowadź lub wybierz następujące informacje:

Ustawienie Wartość Subskrypcja Wybierz subskrypcję. Sieci wirtualne Wybierz pozycję vnet-1. Podsieci Wybierz pozycję Podsieć-private.

Wybierz Dodaj.

Wybierz pozycję Zapisz , aby zapisać konfiguracje sieci wirtualnej.

Tworzenie maszyn wirtualnych

Aby przetestować dostęp sieciowy do konta magazynu, wdróż maszynę wirtualną w każdej podsieci.

Tworzenie testowej maszyny wirtualnej

Poniższa procedura tworzy testową maszynę wirtualną o nazwie vm-1 w sieci wirtualnej.

W portalu wyszukaj i wybierz pozycję Maszyny wirtualne.

W obszarze Maszyny wirtualne wybierz pozycję + Utwórz, a następnie maszynę wirtualną platformy Azure.

Na karcie Podstawy tworzenia maszyny wirtualnej wprowadź lub wybierz następujące informacje:

Ustawienie Wartość Szczegóły projektu Subskrypcja Wybierz subskrypcję. Grupa zasobów Wybierz pozycję test-rg. Szczegóły wystąpienia Virtual machine name Wprowadź wartość vm-1. Region (Region) Wybierz pozycję East US 2 (Wschodnie stany USA 2). Opcje dostępności Wybierz pozycję Brak wymaganej nadmiarowości infrastruktury. Typ zabezpieczeń Pozostaw wartość domyślną standardu. Obraz Wybierz pozycję Windows Server 2022 Datacenter — x64 Gen2. Architektura maszyny wirtualnej Pozostaw wartość domyślną x64. Rozmiar Wybierz rozmiar. konto Administracja istrator Authentication type Wybierz pozycję Hasło. Username Wprowadź azureuser. Hasło Wprowadź hasło. Potwierdź hasło Wprowadź ponownie hasło. Reguły portów przychodzących Publiczne porty ruchu przychodzącego Wybierz pozycję Brak. Wybierz kartę Sieć w górnej części strony.

Wprowadź lub wybierz następujące informacje na karcie Sieć :

Ustawienie Wartość Interfejs sieciowy Sieć wirtualna Wybierz pozycję vnet-1. Podsieć Wybierz podsieć-1 (10.0.0.0/24). Publiczny adres IP Wybierz pozycję Brak. Sieciowa grupa zabezpieczeń karty sieciowej Wybierz opcję Zaawansowane. Konfigurowanie sieciowej grupy zabezpieczeń Wybierz pozycjęUtwórz nowy.

Wprowadź nazwę nsg-1 .

Pozostaw wartości domyślne pozostałych i wybierz przycisk OK.Pozostaw pozostałe ustawienia domyślne i wybierz pozycję Przejrzyj i utwórz.

Przejrzyj ustawienia i wybierz pozycję Utwórz.

Uwaga

Maszyny wirtualne w sieci wirtualnej z hostem bastionu nie wymagają publicznych adresów IP. Usługa Bastion udostępnia publiczny adres IP, a maszyny wirtualne używają prywatnych adresów IP do komunikacji w sieci. Publiczne adresy IP można usunąć ze wszystkich maszyn wirtualnych w sieciach wirtualnych hostowanych w bastionie. Aby uzyskać więcej informacji, zobacz Usuwanie skojarzenia publicznego adresu IP z maszyny wirtualnej platformy Azure.

Uwaga

Platforma Azure udostępnia domyślny adres IP dostępu wychodzącego dla maszyn wirtualnych, które nie są przypisane do publicznego adresu IP lub znajdują się w puli zaplecza wewnętrznego podstawowego modułu równoważenia obciążenia platformy Azure. Domyślny mechanizm adresów IP dostępu wychodzącego zapewnia wychodzący adres IP, który nie jest konfigurowalny.

Domyślny adres IP dostępu wychodzącego jest wyłączony, gdy wystąpi jedno z następujących zdarzeń:

- Publiczny adres IP jest przypisywany do maszyny wirtualnej.

- Maszyna wirtualna jest umieszczana w puli zaplecza standardowego modułu równoważenia obciążenia z regułami ruchu wychodzącego lub bez tych reguł.

- Zasób usługi Azure NAT Gateway jest przypisywany do podsieci maszyny wirtualnej.

Maszyny wirtualne tworzone przy użyciu zestawów skalowania maszyn wirtualnych w trybie elastycznej aranżacji nie mają domyślnego dostępu wychodzącego.

Aby uzyskać więcej informacji na temat połączeń wychodzących na platformie Azure, zobacz Domyślny dostęp wychodzący na platformie Azure i Używanie źródłowego tłumaczenia adresów sieciowych (SNAT) dla połączeń wychodzących.

Tworzenie drugiej maszyny wirtualnej

Powtórz kroki opisane w poprzedniej sekcji, aby utworzyć drugą maszynę wirtualną. Zastąp następujące wartości w sekcji Tworzenie maszyny wirtualnej:

Ustawienie Wartość Virtual machine name Wprowadź wartość vm-private. Podsieć Wybierz pozycję Podsieć-private. Publiczny adres IP Wybierz pozycję Brak. Sieciowa grupa zabezpieczeń karty sieciowej Wybierz pozycję Brak. Ostrzeżenie

Nie należy przechodzić do następnego kroku, dopóki wdrożenie nie zostanie ukończone.

Potwierdzanie dostępu do konta magazynu

Utworzona wcześniej maszyna wirtualna przypisana do podsieci subnet-private służy do potwierdzania dostępu do konta magazynu. Maszyna wirtualna utworzona w poprzedniej sekcji przypisana do podsieci subnet-1 jest używana do potwierdzenia, że dostęp do konta magazynu jest zablokowany.

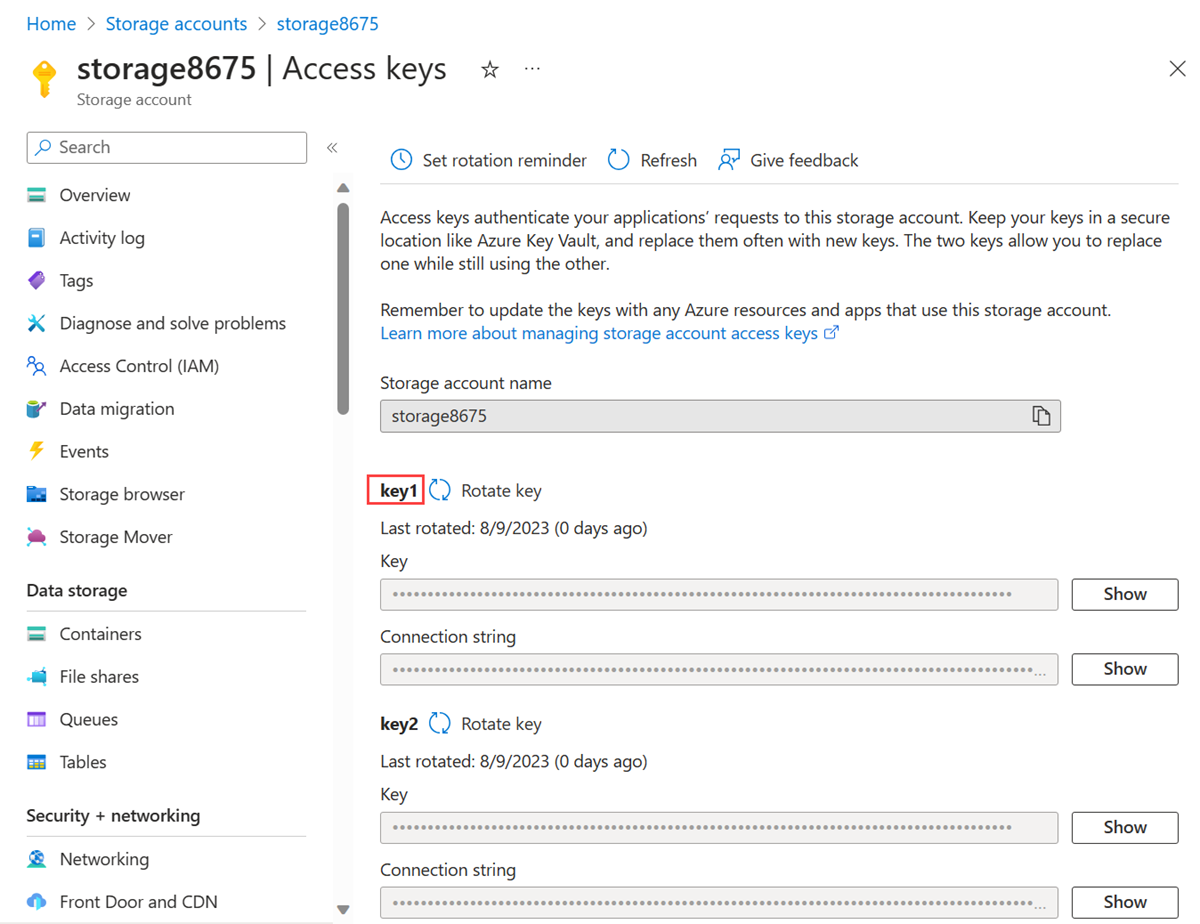

Uzyskiwanie klucza dostępu do konta magazynu

W polu wyszukiwania w górnej części portalu wprowadź wartość Konto magazynu. Wybierz pozycję Konta magazynu w wynikach wyszukiwania.

W obszarze Konta magazynu wybierz konto magazynu.

W obszarze Zabezpieczenia i sieć wybierz pozycję Klucze dostępu.

Skopiuj wartość key1. Może być konieczne wybranie przycisku Pokaż , aby wyświetlić klucz.

W polu wyszukiwania w górnej części portalu wprowadź ciąg Maszyna wirtualna. Wybierz pozycję Maszyny wirtualne w wynikach wyszukiwania.

Wybierz pozycję vm-private.

Wybierz pozycję Bastion w obszarze Operacje.

Wprowadź nazwę użytkownika i hasło określone podczas tworzenia maszyny wirtualnej. Wybierz pozycję Połącz.

Otwórz Windows PowerShell Użyj następującego skryptu, aby zamapować udział plików platformy Azure na dysk Z.

Zastąp ciąg

<storage-account-key>kluczem skopiowany w poprzednim kroku.Zastąp wartość

<storage-account-name>nazwą konta magazynu. W tym przykładzie jest to storage8675.

$key = @{ String = "<storage-account-key>" } $acctKey = ConvertTo-SecureString @key -AsPlainText -Force $cred = @{ ArgumentList = "Azure\<storage-account-name>", $acctKey } $credential = New-Object System.Management.Automation.PSCredential @cred $map = @{ Name = "Z" PSProvider = "FileSystem" Root = "\\<storage-account-name>.file.core.windows.net\file-share" Credential = $credential } New-PSDrive @mapProgram PowerShell zwraca dane wyjściowe podobne do następujących przykładowych danych wyjściowych:

Name Used (GB) Free (GB) Provider Root ---- --------- --------- -------- ---- Z FileSystem \\storage8675.file.core.windows.net\f...Udział plików platformy Azure został pomyślnie mapowany na dysk Z.

Zamknij połączenie usługi Bastion z maszyną wirtualną prywatną.

Potwierdzanie odmowy dostępu do konta magazynu

Z maszyny wirtualnej vm-1

W polu wyszukiwania w górnej części portalu wprowadź ciąg Maszyna wirtualna. Wybierz pozycję Maszyny wirtualne w wynikach wyszukiwania.

Wybierz pozycję vm-1.

Wybierz pozycję Bastion w obszarze Operacje.

Wprowadź nazwę użytkownika i hasło określone podczas tworzenia maszyny wirtualnej. Wybierz pozycję Połącz.

Powtórz poprzednie polecenie, aby spróbować zamapować dysk do udziału plików na koncie magazynu. Może być konieczne ponowne skopiowanie klucza dostępu do konta magazynu dla tej procedury:

$key = @{ String = "<storage-account-key>" } $acctKey = ConvertTo-SecureString @key -AsPlainText -Force $cred = @{ ArgumentList = "Azure\<storage-account-name>", $acctKey } $credential = New-Object System.Management.Automation.PSCredential @cred $map = @{ Name = "Z" PSProvider = "FileSystem" Root = "\\<storage-account-name>.file.core.windows.net\file-share" Credential = $credential } New-PSDrive @mapPowinien zostać wyświetlony następujący komunikat o błędzie:

New-PSDrive : Access is denied At line:1 char:5 + New-PSDrive @map + ~~~~~~~~~~~~~~~~ + CategoryInfo : InvalidOperation: (Z:PSDriveInfo) [New-PSDrive], Win32Exception + FullyQualifiedErrorId : CouldNotMapNetworkDrive,Microsoft.PowerShell.Commands.NewPSDriveCommandZamknij połączenie usługi Bastion z maszyną wirtualną-1.

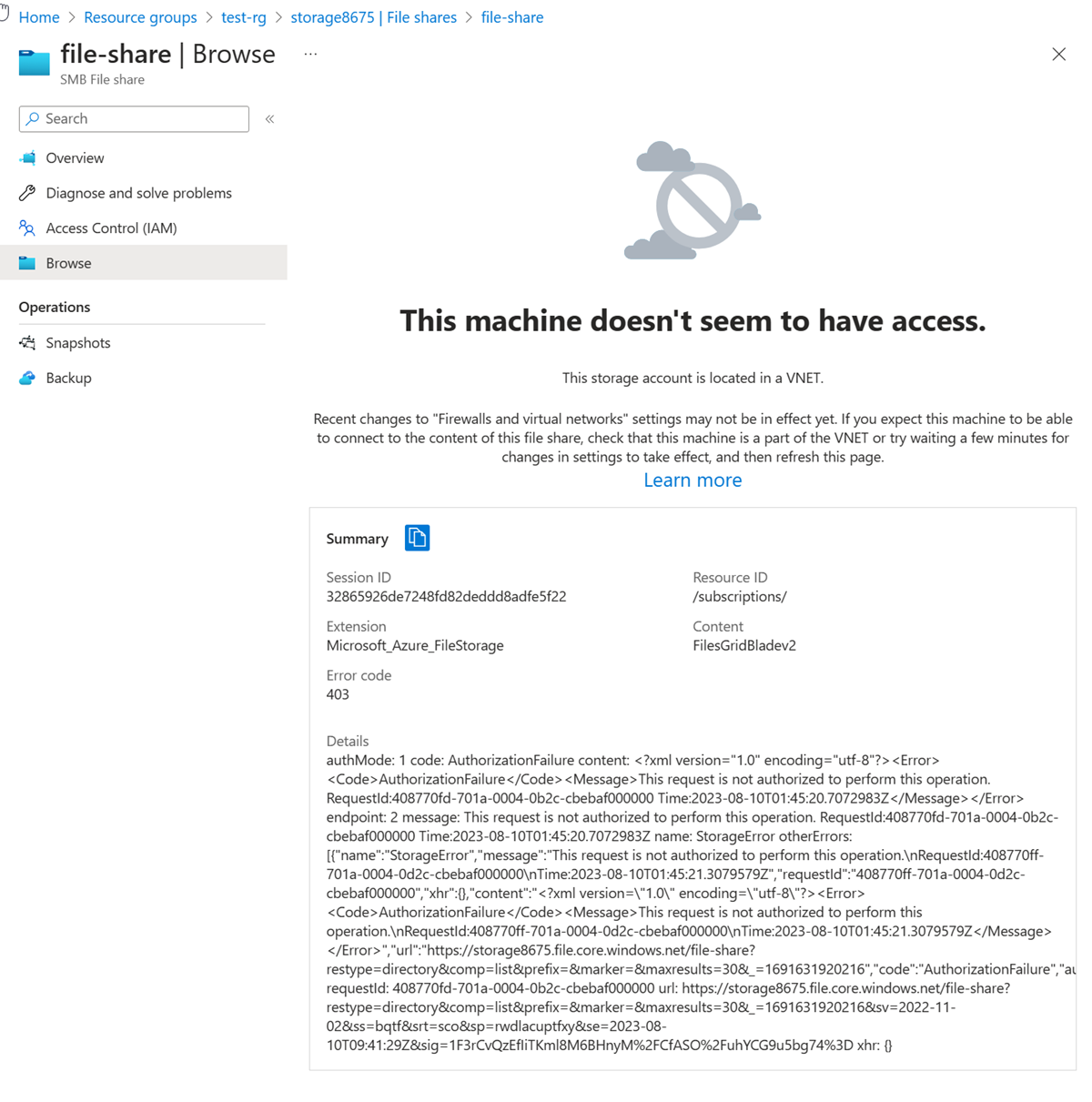

Z komputera lokalnego:

W polu wyszukiwania w górnej części portalu wprowadź wartość Konto magazynu. Wybierz pozycję Konta magazynu w wynikach wyszukiwania.

W obszarze Konta magazynu wybierz konto magazynu.

W obszarze Magazyn danych wybierz pozycję Udziały plików.

Wybierz pozycję Udział plików.

Wybierz pozycję Przeglądaj w menu po lewej stronie.

Powinien zostać wyświetlony następujący komunikat o błędzie:

Uwaga

Odmowa dostępu, ponieważ komputer nie znajduje się w podsieci prywatnej podsieci sieci wirtualnej vnet-1 .

Czyszczenie zasobów

Po zakończeniu korzystania z utworzonych zasobów możesz usunąć grupę zasobów i wszystkie jej zasoby:

W witrynie Azure Portal wyszukaj i wybierz pozycję Grupy zasobów.

Na stronie Grupy zasobów wybierz grupę zasobów test-rg.

Na stronie test-rg wybierz pozycję Usuń grupę zasobów.

Wprowadź ciąg test-rg w polu Wprowadź nazwę grupy zasobów, aby potwierdzić usunięcie, a następnie wybierz pozycję Usuń.

Następne kroki

W tym samouczku:

Włączono punkt końcowy usługi dla podsieci sieci wirtualnej.

Wiesz teraz, że punkty końcowe usługi można włączyć dla zasobów wdrożonych w wielu usługach platformy Azure.

Utworzono konto usługi Azure Storage i ograniczono dostęp sieciowy do konta magazynu tylko do zasobów w podsieci sieci wirtualnej.

Aby dowiedzieć się więcej na temat punktów końcowych usług, zobacz Service endpoints overview (Omówienie punktów końcowych usługi) i Manage subnets (Zarządzanie podsieciami).

Jeśli masz wiele sieci wirtualnych na swoim koncie, możesz chcieć ustanowić łączność między nimi, aby zasoby mogły komunikować się ze sobą. Aby dowiedzieć się, jak połączyć sieci wirtualne, przejdź do następnego samouczka.