Automation-runbooks uitvoeren op een Hybrid Runbook Worker

Belangrijk

- Azure Automation Hybrid Runbook Worker op basis van een agent (Windows en Linux) wordt op 31 augustus 2024 buiten gebruik gesteld en wordt na die datum niet meer ondersteund. U moet vóór 31 augustus 2024 de migratie van bestaande Hybrid Runbook Workers voor gebruikers op basis van een agent voltooien naar Workers op basis van extensies. Bovendien zou het vanaf 1 november 2023 niet mogelijk zijn om nieuwe hybride werknemers op basis van agents te maken. Meer informatie.

- Het Uitvoeren als-account van Azure Automation wordt op 30 september 2023 buiten gebruik gesteld en wordt vervangen door beheerde identiteiten. Vóór die datum moet u beginnen met het migreren van uw runbooks om beheerde identiteiten te gebruiken. Zie migreren van een bestaand Uitvoeren als-account naar een beheerde identiteit voor meer informatie om de runbooks van het Uitvoeren als-account te migreren naar beheerde identiteiten vóór 30 september 2023.

Runbooks die worden uitgevoerd op een Hybrid Runbook Worker beheren doorgaans resources op de lokale computer of op resources in de lokale omgeving waarin de werkrol wordt geïmplementeerd. Runbooks in Azure Automation beheren doorgaans resources in de Azure-cloud. Hoewel ze anders worden gebruikt, zijn runbooks die worden uitgevoerd in Azure Automation en runbooks die worden uitgevoerd op een Hybrid Runbook Worker identiek in structuur.

Wanneer u een runbook maakt dat moet worden uitgevoerd op een Hybrid Runbook Worker, moet u het runbook bewerken en testen op de computer waarop de werkrol wordt gehost. Op de hostcomputer zijn alle PowerShell-modules en netwerktoegang vereist om de lokale resources te beheren. Zodra u het runbook op de Hybrid Runbook Worker-machine hebt getest, kunt u het uploaden naar de Azure Automation-omgeving, waar het kan worden uitgevoerd op de werkrol.

Plannen voor Azure-services die worden beveiligd door firewall

Als u de Azure Firewall inschakelt in Azure Storage, Azure Key Vault of Azure SQL, blokkeert u de toegang vanuit Azure Automation-runbooks voor deze services. De toegang wordt geblokkeerd, zelfs als de firewall-uitzondering om vertrouwde Microsoft-services toe te staan is ingeschakeld, omdat Automation geen deel uitmaakt van de lijst met vertrouwde services. Met een ingeschakelde firewall kan alleen toegang worden gemaakt met behulp van een Hybrid Runbook Worker en een service-eindpunt voor een virtueel netwerk.

Gedrag van runbooktaak plannen

Azure Automation verwerkt taken op Hybrid Runbook Workers anders dan taken die worden uitgevoerd in cloud-sandboxes. Als u een langlopend runbook hebt, moet u ervoor zorgen dat het bestand bestand is tegen mogelijk opnieuw opstarten. Zie Hybrid Runbook Worker-taken voor meer informatie over het gedrag van de taak.

Serviceaccounts

Windows Hybrid Worker

Taken voor Hybrid Runbook Workers worden uitgevoerd onder het lokale systeemaccount .

Notitie

- PowerShell 5.1, PowerShell 7.1(preview), Python 2.7 en Python 3.8-runbooks worden ondersteund op windows hybrid runbook Workers op basis van extensies en agents. Voor werknemers op basis van agents moet u ervoor zorgen dat de Versie van Windows Hybrid Worker 7.3.12960 of hoger is.

- PowerShell 7.2- en Python 3.10-runbooks (preview) worden alleen ondersteund op windows Hybrid Workers op basis van extensies. Zorg ervoor dat de windows Hybrid Worker-extensie versie 1.1.11 of hoger is.

Notitie

Voer de volgende stappen uit om een omgevingsvariabele te maken in Windows-systemen:

- Ga naar Configuratiescherm> System>Advanced System Instellingen.

- Selecteer omgevingsvariabelen in Systeemeigenschappen.

- Selecteer Nieuw in Systeemvariabelen.

- Geef de naam en waarde van de variabele op en selecteer VERVOLGENS OK.

- Start de VIRTUELE machine of afmelding van de huidige gebruiker opnieuw en meld u aan om de wijzigingen in de omgevingsvariabele te implementeren.

PowerShell 7.2

Als u PowerShell 7.2-runbooks wilt uitvoeren op een Windows Hybrid Worker, installeert u PowerShell op de Hybrid Worker. Zie PowerShell installeren in Windows.

Nadat de installatie van PowerShell 7.2 is voltooid, maakt u een omgevingsvariabele met de variabelenaam als powershell_7_2_path en variabele waarde als locatie van het uitvoerbare PowerShell. Start de Hybrid Runbook Worker opnieuw nadat de omgevingsvariabele is gemaakt.

PowerShell 7.1

Als u PowerShell 7.1-runbooks wilt uitvoeren op een Windows Hybrid Worker, installeert u PowerShell op de Hybrid Worker. Zie PowerShell installeren in Windows. Zorg ervoor dat u het PowerShell-bestand toevoegt aan de omgevingsvariabele PATH en start de Hybrid Runbook Worker na de installatie opnieuw op.

Python 3.10

Als u Python 3.10-runbooks wilt uitvoeren op een Windows Hybrid Worker, installeert u Python op de Hybrid Worker. Zie Python installeren in Windows.

Nadat de installatie van Python 3.10 is voltooid, maakt u een omgevingsvariabele met de naam van de variabele als python_3_10_path en variabele waarde als locatie van het uitvoerbare Python. Start de Hybrid Runbook Worker opnieuw nadat de omgevingsvariabele is gemaakt.

Python 3.8

Als u Python 3.8-runbooks wilt uitvoeren op een Windows Hybrid Worker, installeert u Python op de Hybrid Worker. Zie Python installeren in Windows. Maak omgevingsvariabele PYTHON_3_PATH voor Python 3.8-runbooks en zorg ervoor dat u de locatie van uitvoerbare Python als variabele waarde toevoegt. Start de Hybrid Runbook Worker opnieuw nadat de omgevingsvariabele is gemaakt.

Als het uitvoerbare Python-bestand zich op de standaardlocatie C:\WPy64-3800\python-3.8.0.amd64\python.exe bevindt, hoeft u de omgevingsvariabele niet te maken.

Python 2.7

Als u Python 2.7-runbooks wilt uitvoeren op een Windows Hybrid Worker, installeert u Python op de Hybrid Worker. Zie Python installeren in Windows. Maak omgevingsvariabele PYTHON_2_PATH voor Python 2.7-runbooks en zorg ervoor dat u de locatie van het uitvoerbare Python-bestand als variabelewaarde toevoegt. Start de Hybrid Runbook Worker opnieuw nadat de omgevingsvariabele is gemaakt.

Als het uitvoerbare Python-bestand zich op de standaardlocatie C:\Python27\python.exe bevindt, hoeft u de omgevingsvariabele niet te maken.

Linux Hybrid Worker

Notitie

- PowerShell 5.1, PowerShell 7.1 (preview), Python 2.7, Python 3.8-runbooks worden ondersteund op zowel extensie- als agentgebaseerde Linux Hybrid Runbook Workers. Zorg ervoor dat voor werkrollen op basis van agents versie 1.7.5.0 of hoger van Linux Hybrid Runbook Worker is.

- PowerShell 7.2- en Python 3.10-runbooks (preview) worden alleen ondersteund op hybride linux-werkrollen op basis van extensies. Zorg ervoor dat de linux Hybrid Worker-extensie versie 1.1.11 of hoger is.

Notitie

Voer de volgende stappen uit om een omgevingsvariabele te maken in Linux-systemen:

- Open /etc/omgeving.

- Maak een nieuwe omgevingsvariabele door VARIABLE_NAME="variable_value" toe te voegen in een nieuwe regel in /etc/omgeving (VARIABLE_NAME is de naam van de nieuwe omgevingsvariabele en variable_value vertegenwoordigt de waarde die moet worden toegewezen).

- Start de VIRTUELE machine of afmelding van de huidige gebruiker opnieuw op en meld u aan nadat u de wijzigingen in /etc/omgeving hebt opgeslagen om wijzigingen in de omgevingsvariabele te implementeren.

PowerShell 7.2

Als u PowerShell 7.2-runbooks wilt uitvoeren op een Linux Hybrid Worker, installeert u het PowerShell-bestand op de Hybrid Worker. Zie PowerShell installeren in Linux voor meer informatie.

Nadat de installatie van PowerShell 7.2 is voltooid, maakt u een omgevingsvariabele met variabelenaam als powershell_7_2_path en variabele waarde als locatie van het uitvoerbare PowerShell-bestand . Start hybrid Runbook Worker opnieuw nadat een omgevingsvariabele is gemaakt.

Python 3.10

Als u Python 3.10-runbooks wilt uitvoeren op een Linux Hybrid Worker, installeert u Python op de Hybrid Worker. Zie Python 3.10 installeren in Linux voor meer informatie.

Nadat de installatie van Python 3.10 is voltooid, maakt u een omgevingsvariabele met variabelenaam als python_3_10_path en variabele waarde als locatie van het uitvoerbare Python-bestand . Start de Hybrid Runbook Worker opnieuw nadat de omgevingsvariabele is gemaakt.

Python 3.8

Als u Python 3.8-runbooks wilt uitvoeren op een Linux Hybrid Worker, installeert u Python op de Hybrid Worker. Zorg ervoor dat u het uitvoerbare Python-bestand toevoegt aan de omgevingsvariabele PATH en de Hybrid Runbook Worker opnieuw start na de installatie.

Python 2.7

Als u Python 2.7-runbooks wilt uitvoeren op een Linux Hybrid Worker, installeert u Python op de Hybrid Worker. Zorg ervoor dat u het uitvoerbare Python-bestand toevoegt aan de omgevingsvariabele PATH en de Hybrid Runbook Worker opnieuw start na de installatie.

Runbookmachtigingen configureren

Definieer machtigingen voor uw runbook om op de Hybrid Runbook Worker uit te voeren op de volgende manieren:

- Zorg ervoor dat het runbook een eigen verificatie biedt voor lokale resources.

- Configureer verificatie met behulp van beheerde identiteiten voor Azure-resources.

- Geef Hybrid Worker-referenties op om een gebruikerscontext te bieden voor alle runbooks.

Runbookverificatie gebruiken voor lokale resources

Als u een runbook voorbereidt dat een eigen verificatie voor resources biedt, gebruikt u referentie - en certificaatassets in uw runbook. Er zijn verschillende cmdlets waarmee u referenties kunt opgeven, zodat het runbook kan worden geverifieerd bij verschillende resources. In het volgende voorbeeld ziet u een deel van een runbook waarmee een computer opnieuw wordt opgestart. Hiermee worden referenties opgehaald uit een referentieasset en de naam van de computer uit een variabele asset en worden deze waarden vervolgens gebruikt met de Restart-Computer cmdlet.

$Cred = Get-AutomationPSCredential -Name "MyCredential"

$Computer = Get-AutomationVariable -Name "ComputerName"

Restart-Computer -ComputerName $Computer -Credential $Cred

U kunt ook een InlineScript-activiteit gebruiken. InlineScript hiermee kunt u codeblokken uitvoeren op een andere computer met referenties.

Runbookverificatie gebruiken met beheerde identiteiten

Hybrid Runbook Workers op virtuele Azure-machines kunnen beheerde identiteiten gebruiken om te verifiëren bij Azure-resources. Het gebruik van beheerde identiteiten voor Azure-resources in plaats van Uitvoeren als-accounts biedt voordelen omdat u het volgende niet hoeft te doen:

- Exporteer het Uitvoeren als-certificaat en importeer het vervolgens in de Hybrid Runbook Worker.

- Vernieuw het certificaat dat wordt gebruikt door het Uitvoeren als-account.

- Het Run As-verbindingsobject in uw runbookcode verwerken.

Er zijn twee manieren om de beheerde identiteiten te gebruiken in Hybrid Runbook Worker-scripts.

Gebruik de door het systeem toegewezen beheerde identiteit voor het Automation-account:

Configureer een door het systeem toegewezen beheerde identiteit voor het Automation-account.

Verdeel deze identiteit de vereiste machtigingen binnen het abonnement om de taak uit te voeren.

Werk het runbook bij om de cmdlet Verbinding maken-AzAccount te gebruiken met de

Identityparameter voor verificatie bij Azure-resources. Deze configuratie vermindert de noodzaak om een Uitvoeren als-account te gebruiken en het bijbehorende accountbeheer uit te voeren.# Ensures you do not inherit an AzContext in your runbook Disable-AzContextAutosave -Scope Process # Connect to Azure with system-assigned managed identity $AzureContext = (Connect-AzAccount -Identity).context # set and store context $AzureContext = Set-AzContext -SubscriptionName $AzureContext.Subscription -DefaultProfile $AzureContext # Get all VM names from the subscription Get-AzVM -DefaultProfile $AzureContext | Select Name

Notitie

Het is niet mogelijk om de door de gebruiker beheerde identiteit van het Automation-account te gebruiken op een Hybrid Runbook Worker. Dit moet de door het systeem beheerde identiteit van het Automation-account zijn.

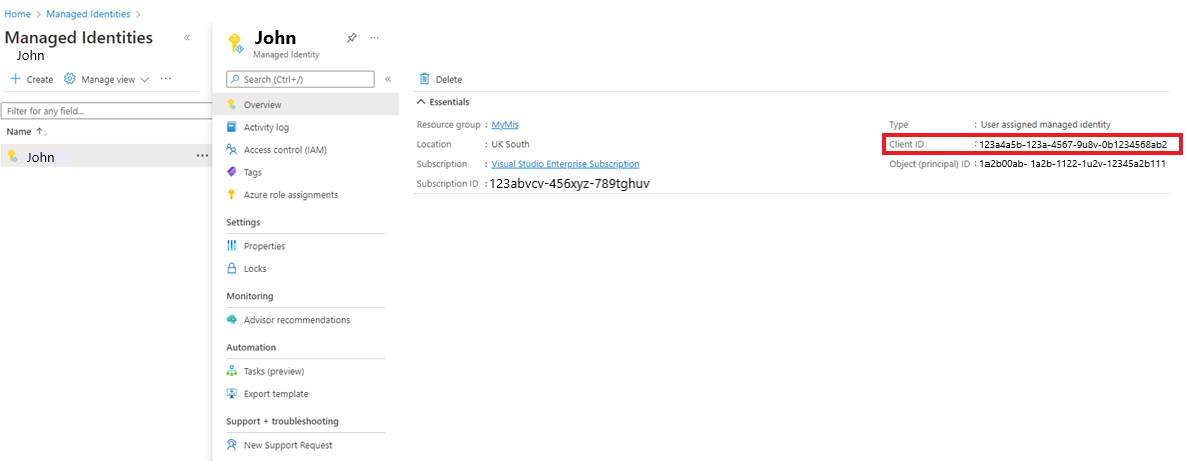

Gebruik de beheerde identiteit van de VM voor een Azure-VM die wordt uitgevoerd als hybrid Runbook Worker. In dit geval kunt u de door de gebruiker toegewezen beheerde identiteit van de virtuele machine of de door het systeem toegewezen beheerde identiteit van de virtuele machine gebruiken.

Notitie

Dit werkt NIET in een Automation-account dat is geconfigureerd met een beheerde identiteit van een Automation-account. Zodra managed identity voor het Automation-account is ingeschakeld, is het niet meer mogelijk om de beheerde identiteit van de virtuele machine te gebruiken. Het is dan alleen mogelijk om de door het Automation-accountsysteem toegewezen beheerde identiteit te gebruiken, zoals vermeld in optie 1 hierboven.

Gebruik een van de volgende beheerde identiteiten:

- Door het systeem toegewezen beheerde identiteit van de VM

- Door de gebruiker toegewezen beheerde identiteit van de VM

- Configureer een door het systeem beheerde identiteit voor de virtuele machine.

- Verdeel deze identiteit de vereiste machtigingen binnen het abonnement om de bijbehorende taken uit te voeren.

- Werk het runbook bij om de cmdlet Verbinding maken-Az-Account te gebruiken met de

Identityparameter voor verificatie bij Azure-resources. Deze configuratie vermindert de noodzaak om een Uitvoeren als-account te gebruiken en het bijbehorende accountbeheer uit te voeren.

# Ensures you do not inherit an AzContext in your runbook Disable-AzContextAutosave -Scope Process # Connect to Azure with system-assigned managed identity $AzureContext = (Connect-AzAccount -Identity).context # set and store context $AzureContext = Set-AzContext -SubscriptionName $AzureContext.Subscription -DefaultProfile $AzureContext # Get all VM names from the subscription Get-AzVM -DefaultProfile $AzureContext | Select Name

Aan een server met Arc of een VMware vSphere-VM met Arc die wordt uitgevoerd als hybrid Runbook Worker, is al een ingebouwde door het systeem beheerde identiteit toegewezen die kan worden gebruikt voor verificatie.

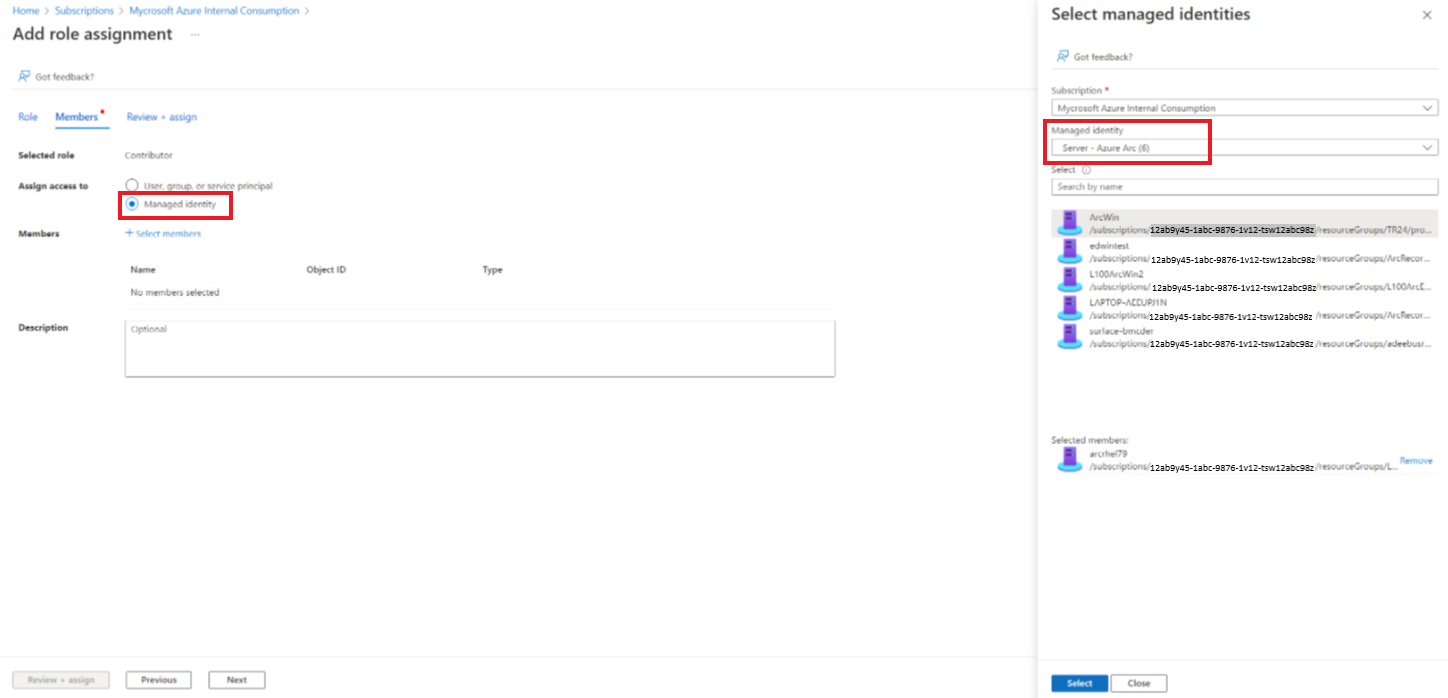

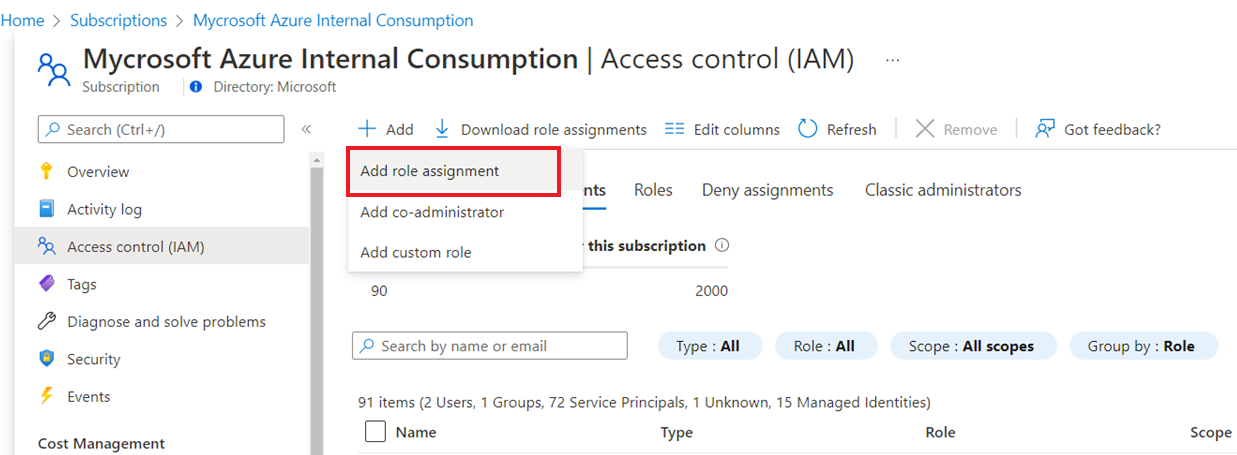

U kunt deze beheerde identiteit toegang verlenen tot resources in uw abonnement op de blade Toegangsbeheer (IAM) voor de resource door de juiste roltoewijzing toe te voegen.

Voeg de door Azure Arc beheerde identiteit indien nodig toe aan uw gekozen rol.

Notitie

Dit werkt NIET in een Automation-account dat is geconfigureerd met een beheerde identiteit van een Automation-account. Zodra managed identity voor het Automation-account is ingeschakeld, is het niet meer mogelijk om de beheerde identiteit van Arc te gebruiken. Het is dan alleen mogelijk om de door het Automation-accountsysteem toegewezen beheerde identiteit te gebruiken, zoals vermeld in optie 1 hierboven.

Notitie

De Azure-contexten worden standaard opgeslagen voor gebruik tussen PowerShell-sessies. Het is mogelijk dat wanneer een eerder runbook op de Hybrid Runbook Worker is geverifieerd met Azure, die context zich blijft bevinden op de schijf in het Systeem PowerShell-profiel, volgens Azure-contexten en aanmeldingsreferenties | Microsoft Docs. Een runbook met Get-AzVM kan bijvoorbeeld alle VM's in het abonnement retourneren zonder aanroepen en Connect-AzAccountde gebruiker zou toegang hebben tot Azure-resources zonder dat deze zich hoeft te verifiëren binnen dat runbook. U kunt automatisch opslaan van context uitschakelen in Azure PowerShell, zoals hier wordt beschreven.

Runbookverificatie gebruiken met Hybrid Worker-referenties

In plaats van uw runbook een eigen verificatie te laten opgeven voor lokale resources, kunt u Hybrid Worker-referenties opgeven voor een Hybrid Runbook Worker-groep. Als u een Hybrid Worker-referenties wilt opgeven, moet u een referentieasset definiëren die toegang heeft tot lokale resources. Deze resources omvatten certificaatarchieven en alle runbooks worden uitgevoerd onder deze referenties op een Hybrid Runbook Worker in de groep.

De gebruikersnaam voor de referentie moet een van de volgende indelingen hebben:

- Domein\gebruikersnaam

- username@domain

- gebruikersnaam (voor accounts lokaal naar de on-premises computer)

Als u het PowerShell-runbook Export-RunAsCertificateToHybridWorker wilt gebruiken, moet u de Az-modules voor Azure Automation installeren op de lokale computer.

Een referentieasset gebruiken voor een Hybrid Runbook Worker-groep

Hybride taken worden standaard uitgevoerd in de context van Systeemaccount. Voer de stappen uit om hybride taken uit te voeren onder een andere referentieasset:

- Maak een referentieasset met toegang tot lokale resources.

- Open in Azure-portal het Automation-account.

- Selecteer Hybrid Worker-groepen en selecteer vervolgens de specifieke groep.

- Selecteer Instellingen.

- Wijzig de waarde van Hybrid Worker-referenties van Standaard in Aangepast.

- Selecteer de referentie en klik op Opslaan.

- Als de volgende machtigingen niet zijn toegewezen voor aangepaste gebruikers, worden taken mogelijk onderbroken.

| Resourcetype | Mapmachtigingen |

|---|---|

| Azure VM | C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows (lezen en uitvoeren) |

| Servers met Arc | C:\ProgramData\Azure Verbinding maken edMachineAgent\Tokens (lezen) C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows (lezen en uitvoeren) |

Notitie

Linux Hybrid Worker biedt geen ondersteuning voor Hybrid Worker-referenties.

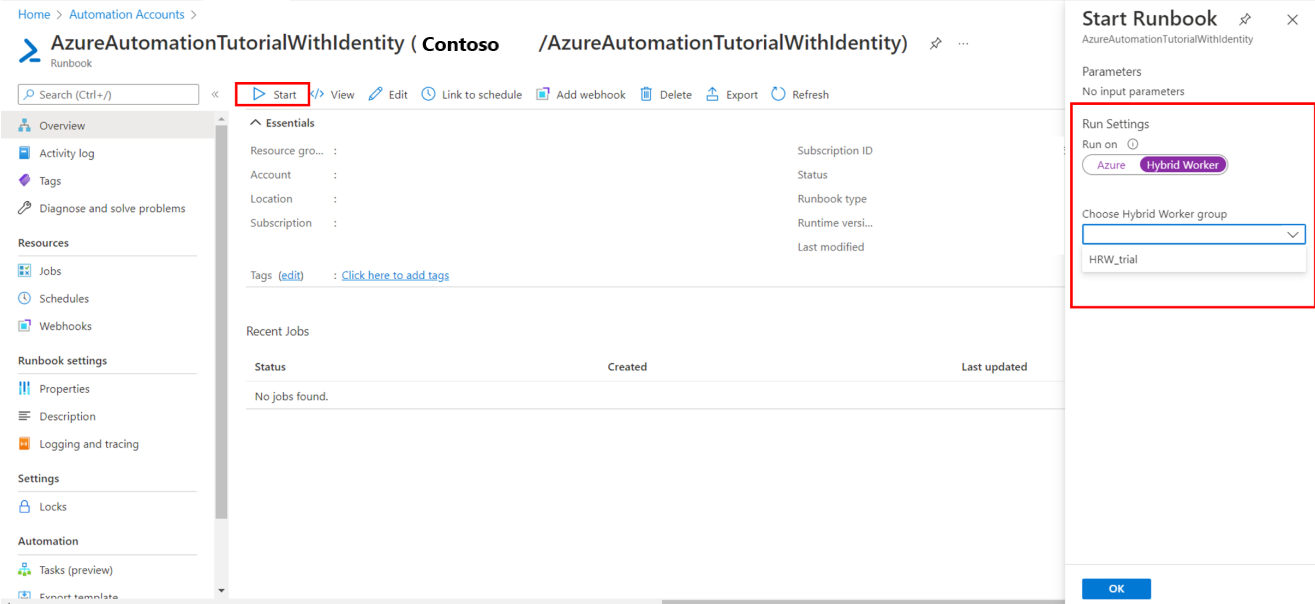

Een runbook starten op een Hybrid Runbook Worker

Een runbook starten in Azure Automation beschrijft verschillende methoden voor het starten van een runbook. Als u een runbook op een Hybrid Runbook Worker start, wordt een optie Uitvoeren gebruikt waarmee u de naam van een Hybrid Runbook Worker-groep kunt opgeven. Wanneer een groep is opgegeven, haalt een van de werknemers in die groep het runbook op en voert deze uit. Als uw runbook deze optie niet opgeeft, voert Azure Automation het runbook zoals gebruikelijk uit.

Wanneer u een runbook start in Azure Portal, ziet u de optie Uitvoeren op waarvoor u Azure of Hybrid Worker kunt selecteren. Selecteer Hybrid Worker om de Hybrid Runbook Worker-groep te kiezen in een vervolgkeuzelijst.

Wanneer u een runbook start met behulp van PowerShell, gebruikt u de RunOn parameter met de cmdlet Start-AzAutomationRunbook . In het volgende voorbeeld wordt Windows PowerShell gebruikt om een runbook met de naam Test-Runbook te starten in een Hybrid Runbook Worker-groep met de naam MyHybridGroup.

Start-AzAutomationRunbook -AutomationAccountName "MyAutomationAccount" -Name "Test-Runbook" -RunOn "MyHybridGroup"

Werken met ondertekende runbooks op een Windows Hybrid Runbook Worker

U kunt een Windows Hybrid Runbook Worker configureren om alleen ondertekende runbooks uit te voeren.

Belangrijk

Zodra u een Hybrid Runbook Worker hebt geconfigureerd om alleen ondertekende runbooks uit te voeren, kunnen niet-ondertekende runbooks niet worden uitgevoerd op de werkrol.

Notitie

PowerShell 7.x biedt geen ondersteuning voor ondertekende runbooks voor Windows en Linux Hybrid Runbook Worker.

Handtekeningcertificaat maken

In het volgende voorbeeld wordt een zelfondertekend certificaat gemaakt dat kan worden gebruikt voor het ondertekenen van runbooks. Met deze code wordt het certificaat gemaakt en geëxporteerd, zodat hybrid Runbook Worker het later kan importeren. De vingerafdruk wordt ook geretourneerd voor later gebruik bij het verwijzen naar het certificaat.

# Create a self-signed certificate that can be used for code signing

$SigningCert = New-SelfSignedCertificate -CertStoreLocation cert:\LocalMachine\my `

-Subject "CN=contoso.com" `

-KeyAlgorithm RSA `

-KeyLength 2048 `

-Provider "Microsoft Enhanced RSA and AES Cryptographic Provider" `

-KeyExportPolicy Exportable `

-KeyUsage DigitalSignature `

-Type CodeSigningCert

# Export the certificate so that it can be imported to the hybrid workers

Export-Certificate -Cert $SigningCert -FilePath .\hybridworkersigningcertificate.cer

# Import the certificate into the trusted root store so the certificate chain can be validated

Import-Certificate -FilePath .\hybridworkersigningcertificate.cer -CertStoreLocation Cert:\LocalMachine\Root

# Retrieve the thumbprint for later use

$SigningCert.Thumbprint

Certificaat importeren en werkrollen configureren voor handtekeningvalidatie

Kopieer het certificaat dat u hebt gemaakt naar elke Hybrid Runbook Worker in een groep. Voer het volgende script uit om het certificaat te importeren en de werkrollen te configureren voor het gebruik van handtekeningvalidatie op runbooks.

# Install the certificate into a location that will be used for validation.

New-Item -Path Cert:\LocalMachine\AutomationHybridStore

Import-Certificate -FilePath .\hybridworkersigningcertificate.cer -CertStoreLocation Cert:\LocalMachine\AutomationHybridStore

# Import the certificate into the trusted root store so the certificate chain can be validated

Import-Certificate -FilePath .\hybridworkersigningcertificate.cer -CertStoreLocation Cert:\LocalMachine\Root

# Configure the hybrid worker to use signature validation on runbooks.

Set-HybridRunbookWorkerSignatureValidation -Enable $true -TrustedCertStoreLocation "Cert:\LocalMachine\AutomationHybridStore"

Uw runbooks ondertekenen met behulp van het certificaat

Wanneer Hybrid Runbook Workers is geconfigureerd voor het gebruik van alleen ondertekende runbooks, moet u runbooks ondertekenen die moeten worden gebruikt in Hybrid Runbook Worker. Gebruik de volgende PowerShell-voorbeeldcode om deze runbooks te ondertekenen.

$SigningCert = ( Get-ChildItem -Path cert:\LocalMachine\My\<CertificateThumbprint>)

Set-AuthenticodeSignature .\TestRunbook.ps1 -Certificate $SigningCert

Wanneer een runbook is ondertekend, moet u het importeren in uw Automation-account en het publiceren met het handtekeningblok. Zie Een runbook importeren voor meer informatie over het importeren van runbooks.

Notitie

Gebruik alleen tekst zonder opmaak in uw runbookcode, inclusief opmerkingen. Het gebruik van tekens met diakritische markeringen, zoals á of ñ, resulteert in een fout. Wanneer Azure Automation uw code downloadt, worden de tekens vervangen door een vraagteken en mislukt de ondertekening met het bericht 'Hash-validatiefout handtekening'.

Werken met ondertekende runbooks op een Hybrid Runbook Worker voor Linux

Als u wilt kunnen werken met ondertekende runbooks, moet een Linux Hybrid Runbook Worker het uitvoerbare GPG-bestand op de lokale computer hebben.

Belangrijk

Zodra u een Hybrid Runbook Worker hebt geconfigureerd om alleen ondertekende runbooks uit te voeren, kunnen niet-ondertekende runbooks niet worden uitgevoerd op de werkrol.

U voert de volgende stappen uit om deze configuratie te voltooien:

- Een GPG-sleutelring en keypair maken

- De sleutelhanger beschikbaar maken voor Hybrid Runbook Worker

- Controleer of handtekeningvalidatie is ingeschakeld

- Een runbook ondertekenen

Notitie

- PowerShell 7.x biedt geen ondersteuning voor ondertekende runbooks voor Windows en op agents gebaseerde Linux Hybrid Runbook Worker op basis van agents.

- Ondertekende PowerShell- en Python-runbooks worden niet ondersteund in hybride linux-werkrollen op basis van extensies.

Een GPG-sleutelring en keypair maken

Notitie

De gpg-sleutelring en keypair maken zijn alleen van toepassing op de hybride werknemers op basis van agents.

Gebruik het Hybrid Runbook Worker nxautomation-account om de GPG-sleutelring en keypair te maken.

Gebruik de sudo-toepassing om u aan te melden als nxautomation-account.

sudo su - nxautomationZodra u nxautomation gebruikt, genereert u de GPG-keypair als root. GPG begeleidt u door de stappen. U moet naam, e-mailadres, verlooptijd en wachtwoordzin opgeven. Vervolgens wacht u tot er voldoende entropie op de machine is om de sleutel te genereren.

sudo gpg --generate-keyOmdat de GPG-map is gegenereerd met sudo, moet u de eigenaar wijzigen in nxautomation met behulp van de volgende opdracht als root.

sudo chown -R nxautomation ~/.gnupg

De sleutelhanger beschikbaar maken voor Hybrid Runbook Worker

Zodra de sleutelring is gemaakt, maakt u deze beschikbaar voor Hybrid Runbook Worker. Wijzig het instellingenbestand home/nxautomation/state/worker.conf om de volgende voorbeeldcode onder de bestandssectie op te nemen [worker-optional].

gpg_public_keyring_path = /home/nxautomation/run/.gnupg/pubring.kbx

Controleer of handtekeningvalidatie is ingeschakeld

Als handtekeningvalidatie is uitgeschakeld op de computer, moet u deze inschakelen door de volgende opdracht uit te voeren als root. Vervang door <LogAnalyticsworkspaceId> uw werkruimte-id.

sudo python /opt/microsoft/omsconfig/modules/nxOMSAutomationWorker/DSCResources/MSFT_nxOMSAutomationWorkerResource/automationworker/scripts/require_runbook_signature.py --true <LogAnalyticsworkspaceId>

Een runbook ondertekenen

Nadat u de handtekeningvalidatie hebt geconfigureerd, gebruikt u de volgende GPG-opdracht om het runbook te ondertekenen.

gpg --clear-sign <runbook name>

Het ondertekende runbook heet runbook name.asc>.<

U kunt het ondertekende runbook nu uploaden naar Azure Automation en uitvoeren als een gewoon runbook.

Logboekregistratie

Om u te helpen bij het oplossen van problemen met uw runbooks die worden uitgevoerd op een hybrid runbook worker, worden logboeken lokaal opgeslagen op de volgende locatie:

In Windows op

C:\ProgramData\Microsoft\System Center\Orchestrator\<version>\SMA\Sandboxesvoor gedetailleerde logboekregistratie van taakruntimeprocessen. Runbooktaakstatusgebeurtenissen op hoog niveau worden geschreven naar de toepassings- en serviceslogboeken\Microsoft-Automation\Operations-gebeurtenislogboek .In Linux zijn de hybrid worker-logboeken van de gebruiker te vinden op

/home/nxautomation/run/worker.logen zijn de logboeken van systeemrunbook worker te vinden op/var/opt/microsoft/omsagent/run/automationworker/worker.log.

Volgende stappen

- Zie Automation Hybrid Runbook Worker voor meer informatie over Hybrid Runbook Worker.

- Als uw runbooks niet zijn voltooid, raadpleegt u de gids voor probleemoplossing voor fouten bij het uitvoeren van runbooks.

- Zie PowerShell-documenten voor meer informatie over PowerShell, inclusief taalreferentie- en leermodules.

- Meer informatie over het gebruik van Azure Policy voor het beheren van runbookuitvoering met Hybrid Runbook Workers.

- Zie Az.Automation voor een naslagdocumentatie voor een PowerShell-cmdlet.