Ontwikkelaarsaccounts autoriseren met behulp van Azure Active Directory B2C in Azure API Management

VAN TOEPASSING OP: Ontwikkelaar | Basic | Basic v2 | Standaard | Standard v2 | Premium

Azure Active Directory B2C is oplossing voor cloudidentiteitsbeheer voor uw webtoepassingen en mobiele toepassingen voor consumenten. U kunt deze gebruiken om de toegang tot uw API Management-ontwikkelaarsportal te beheren.

In deze zelfstudie leert u de configuratie die is vereist in uw API Management-service om te integreren met Azure Active Directory B2C.

Zie Beveiligde toegang tot de API Management-ontwikkelaarsportal voor een overzicht van de opties voor het beveiligen van de ontwikkelaarsportal.

Belangrijk

- Dit artikel is bijgewerkt met stappen voor het configureren van een Azure AD B2C-app met behulp van de Microsoft Authentication Library (MSAL).

- Als u eerder een Azure AD B2C-app hebt geconfigureerd voor gebruikersaanmelding met behulp van de Azure AD Authentication Library (ADAL), raden we u aan om te migreren naar MSAL.

Vereisten

- Een Azure Active Directory B2C-tenant waarin een toepassing moet worden gemaakt. Zie het overzicht van Azure Active Directory B2C voor meer informatie.

- Een API Management-exemplaar. Als u er nog geen hebt, maakt u een Azure API Management-exemplaar.

Aanmeldings- en aanmeldingsgebruikersstroom configureren

In deze sectie maakt u een gebruikersstroom in uw Azure Active Directory B2C-tenant die zowel registratie- als aanmeldingsbeleid bevat. Zie Gebruikersstromen en aangepast beleid maken in Azure Active Directory B2C voor gedetailleerde stappen.

- Ga in Azure Portal naar uw Azure Active Directory B2C-tenant.

- Selecteer onder Beleid gebruikersstromen>+ Nieuwe gebruikersstroom.

- Selecteer op de pagina Een gebruikersstroom maken de gebruikersstroom Registreren en aanmelden. Selecteer de aanbevolen versie en selecteer vervolgens Maken.

- Geef op de pagina Maken de volgende informatie op:

- Voer een unieke naam in voor de gebruikersstroom.

- Selecteer in Id-providers de optie E-mailregistratie.

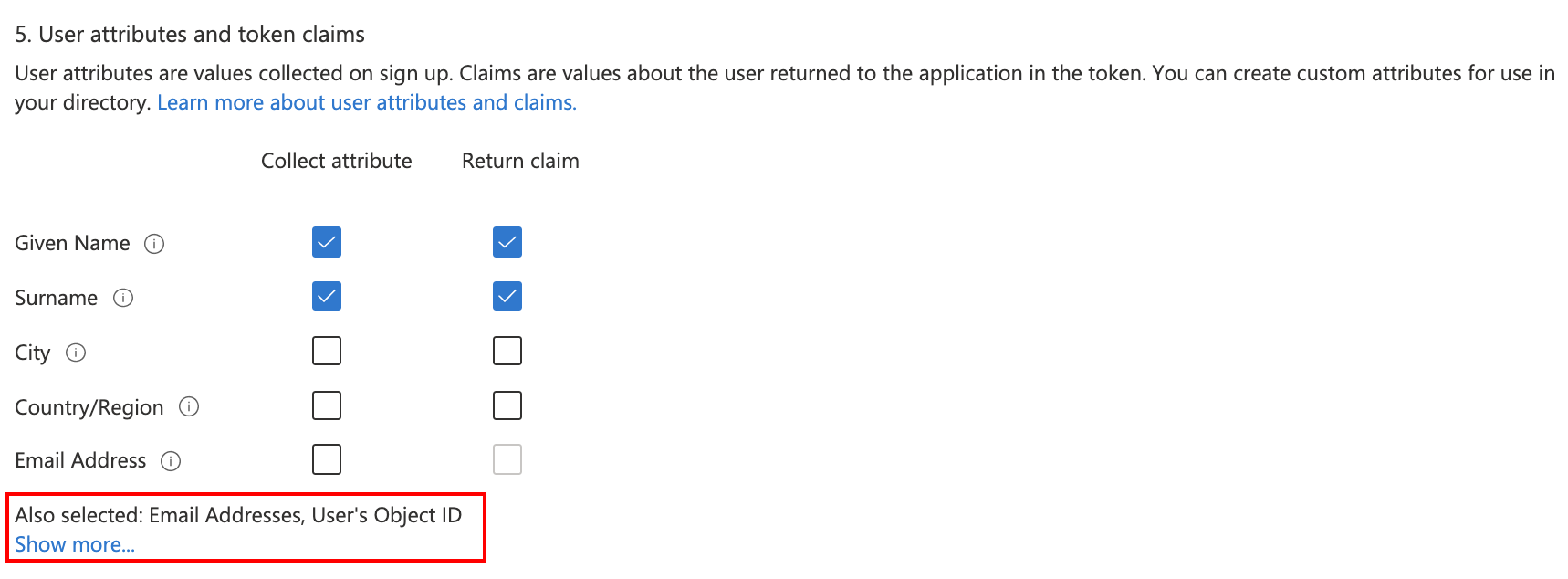

- Selecteer in Gebruikerskenmerken en tokenclaims de volgende kenmerken en claims die nodig zijn voor de API Management-ontwikkelaarsportal.

Kenmerken verzamelen: Voornaam, Achternaam

Retourclaims: Voornaam, Achternaam, E-mailadressen, ObjectID van gebruiker

- Selecteer Maken.

Id-provider configureren voor de ontwikkelaarsportal

Navigeer op een afzonderlijk tabblad van Azure Portal naar uw API Management-exemplaar.

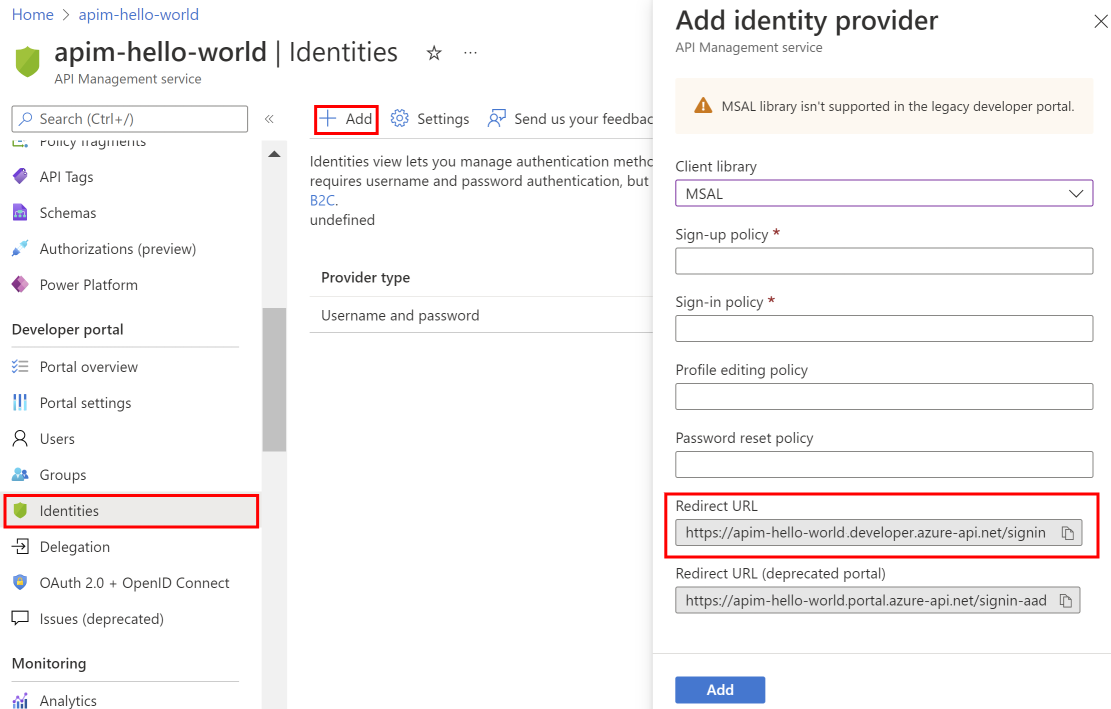

Selecteer Identiteiten>+ Toevoegen onder de ontwikkelaarsportal.

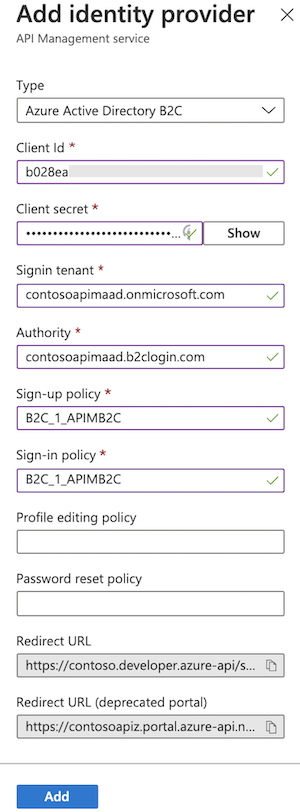

Selecteer Azure Active Directory B2C op de pagina Id-provider toevoegen. Zodra deze optie is geselecteerd, kunt u andere benodigde gegevens invoeren.

- Selecteer MSAL in de vervolgkeuzelijst Clientbibliotheek.

- Zie de stappen verderop in het artikel als u andere instellingen wilt toevoegen.

Kopieer de omleidings-URL in het venster Id-provider toevoegen.

Ga terug naar het browsertabblad voor uw Azure Active Directory B2C-tenant in Azure Portal. Selecteer App-registraties>+ Nieuwe registratie.

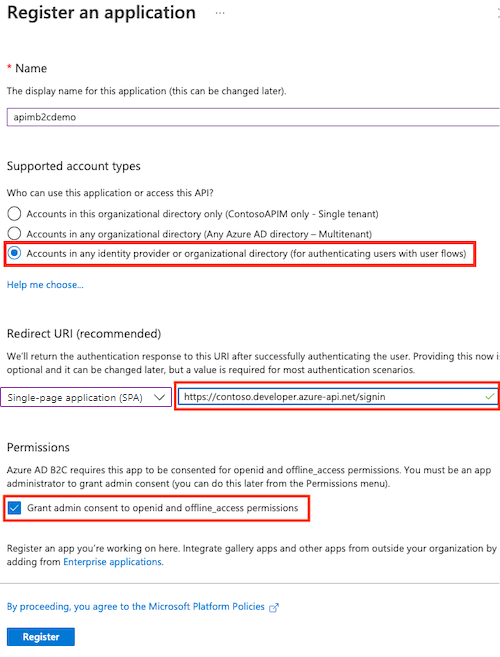

Voer op de pagina Een toepassing registreren de registratiegegevens van uw toepassing in.

- Voer in de sectie Naam een toepassingsnaam van uw keuze in.

- Selecteer in de sectie Ondersteunde accounttypen accounts in een organisatiemap (voor het verifiëren van gebruikers met gebruikersstromen). Zie Een toepassing registreren voor meer informatie.

- Selecteer in omleidings-URI de optie Toepassing met één pagina (SPA) en plak de omleidings-URL die u in een vorige stap hebt opgeslagen.

- Selecteer in Machtigingen de optie Beheerderstoestemming verlenen voor openid- en offline_access machtigingen.

- Selecteer Registreren om de toepassing te maken.

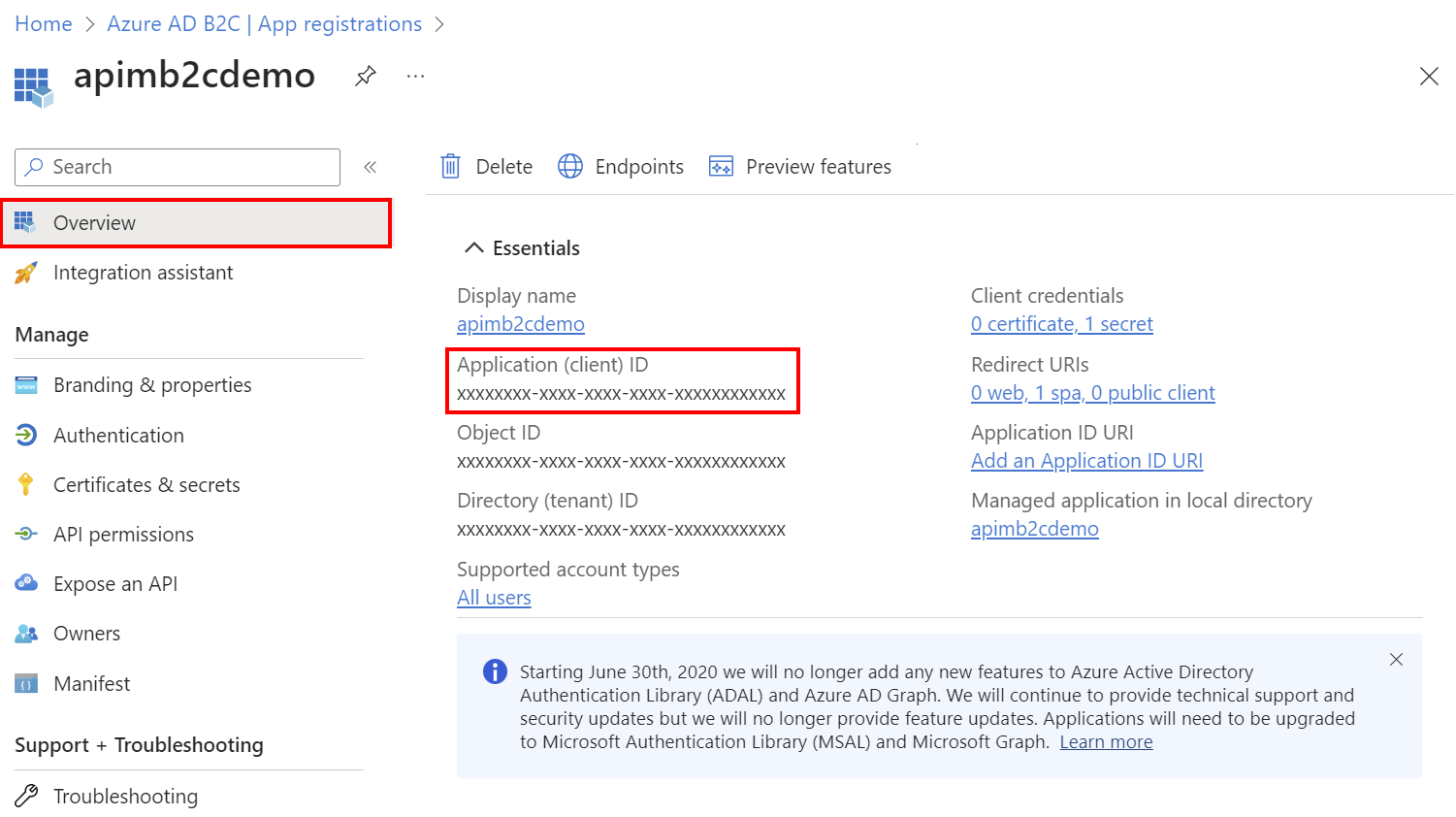

Zoek op de pagina Overzicht van de app de toepassings-id (client) en kopieer de waarde naar het klembord.

Ga terug naar de pagina API Management add identity provider en plak de id in het tekstvak Client-id .

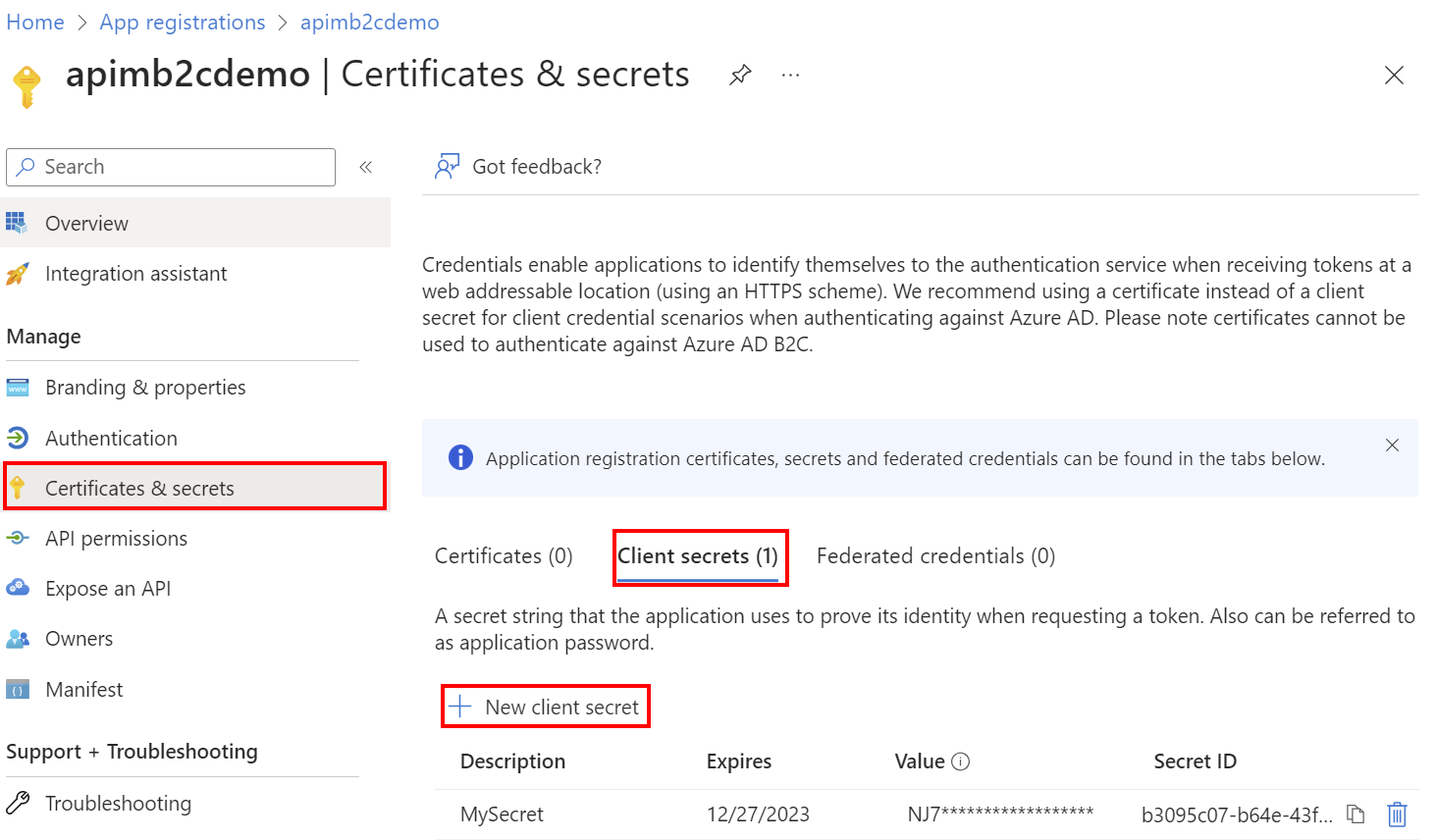

Ga terug naar de B2C-app-registratie. Selecteer Certificaten en geheimen>+ Nieuw clientgeheim.

- Voer op de pagina Een clientgeheim toevoegen een beschrijving in en selecteer Toevoegen.

- Noteer de waarde op een veilige locatie. Deze geheimwaarde wordt nooit meer weergegeven nadat u deze pagina hebt verlaten.

Ga terug naar de pagina API Management add identity provider en plak de sleutel in het tekstvak Clientgeheim .

Doorgaan op de pagina Id-provider toevoegen:

Geef in de Signin-tenant de domeinnaam van de Azure Active Directory B2C-tenant op.

Met het veld Instantie kunt u de aanmeldings-URL van Azure Active Directory B2C beheren die u wilt gebruiken. Stel de waarde in op your_b2c_tenant_name.b2clogin.com>.<

Geef het registratiebeleid en het aanmeldingsbeleid op met behulp van de naam van de gebruikersstroom die u in een vorige stap hebt gemaakt.

Geef desgewenst het beleid voor profielbewerking en het beleid voor het opnieuw instellen van wachtwoorden op.

Nadat u de gewenste configuratie hebt opgegeven, selecteert u Toevoegen.

Publiceer de ontwikkelaarsportal voor de Azure AD B2C-configuratie opnieuw om van kracht te worden. Selecteer in het linkermenu, onder Ontwikkelaarsportal, portaloverzicht>Publiceren.

Nadat de wijzigingen zijn opgeslagen, kunnen ontwikkelaars nieuwe accounts maken en zich aanmelden bij de ontwikkelaarsportal met behulp van Azure Active Directory B2C.

Migreren naar MSAL

Als u eerder een Azure AD B2C-app hebt geconfigureerd voor gebruikersaanmelding met behulp van de ADAL, kunt u de portal gebruiken om de app te migreren naar MSAL en de id-provider bij te werken in API Management.

Azure AD B2C-app bijwerken voor MSAL-compatibiliteit

Zie Omleidings-URI's overschakelen naar het toepassingstype met één pagina voor stappen voor het bijwerken van de Azure AD B2C-app.

Configuratie van id-provider bijwerken

- Selecteer Identiteiten in het linkermenu van uw API Management-exemplaar onder de ontwikkelaarsportal.

- Selecteer Azure Active Directory B2C in de lijst.

- Selecteer MSAL in de vervolgkeuzelijst Clientbibliotheek.

- Selecteer Bijwerken.

- Publiceer de ontwikkelaarsportal opnieuw.

Ontwikkelaarsportal - Verificatie van Azure Active Directory B2C-account toevoegen

Belangrijk

U moet de ontwikkelaarsportal opnieuw publiceren wanneer u Azure Active Directory B2C-configuratie-instellingen maakt of bijwerkt om de wijzigingen van kracht te laten worden.

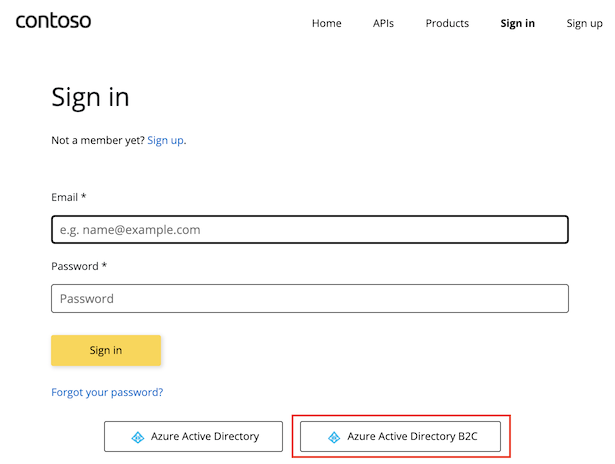

Aanmelden met Azure Active Directory B2C in de ontwikkelaarsportal is mogelijk met de knop Aanmelden: OAuth-widget . De widget is al opgenomen op de aanmeldingspagina van de standaardinhoud van de ontwikkelaarsportal.

Als u zich wilt aanmelden met behulp van Azure Active Directory B2C, opent u een nieuw browservenster en gaat u naar de ontwikkelaarsportal. Selecteer Aanmelden.

Selecteer Azure Active Directory B2C op de aanmeldingspagina.

U wordt omgeleid naar het registratiebeleid dat u in de vorige sectie hebt geconfigureerd. Kies ervoor om u aan te melden met uw e-mailadres in de Active Directory B2C-tenant.

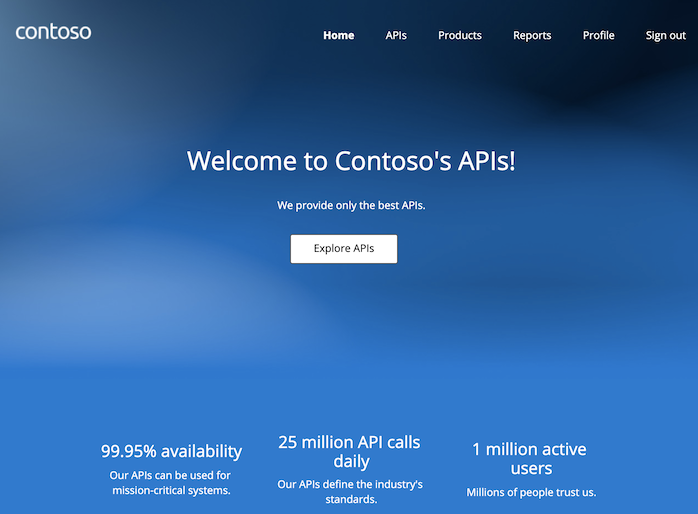

Wanneer de registratie is voltooid, wordt u teruggeleid naar de ontwikkelaarsportal. U bent nu aangemeld bij de ontwikkelaarsportal voor uw API Management-service-exemplaar.

Hoewel er automatisch een nieuw account wordt gemaakt wanneer een nieuwe gebruiker zich aanmeldt met Azure Active Directory B2C, kunt u overwegen om dezelfde widget toe te voegen aan de registratiepagina.

Het aanmeldingsformulier: OAuth-widget vertegenwoordigt een formulier dat wordt gebruikt voor registratie met OAuth.

Volgende stappen

- Overzicht van Azure Active Directory B2C

- Azure Active Directory B2C: Uitbreidbaar beleidsframework

- Meer informatie over MSAL en migreren naar MSAL v2

- Een Microsoft-account gebruiken als id-provider in Azure Active Directory B2C

- Een Google-account gebruiken als id-provider in Azure Active Directory B2C

- Een LinkedIn-account gebruiken als id-provider in Azure Active Directory B2C

- Een Facebook-account gebruiken als id-provider in Azure Active Directory B2C